我們eSafe白帽資安網公司,第一時間組建eSafe白帽資安網應急小組,由多名安全工程師,對公開的漏洞進行代碼分析,以及漏洞測試,安全滲透測試,對各個windows 2003 2008 2012系統進行全方面的滲透測試發現,很多主機都可以入侵成功,並拿到SHELL權限,目前來說微軟並沒有發佈漏洞補丁,許多windows系統已經停止了更新維護。

針對於此次安全漏洞,我們esafe.tw制定了漏洞修復補丁,對眾多老客戶的windows主機進行了漏洞修復,以及整體的主機安全檢測,網站安全檢測,滲透測試,安全一切正常。

針對目前這個漏洞,涉及的是開放了3389遠程端口,以及RDP服務的主機,但是大多數主機都是默認開放了這些服務端口,基本上都會被入侵攻擊。

針對於那些沒有修復漏洞補丁的,暫時的解決辦法是:

1. 將IIS6.0 升級到高版本,或者換其他的web環境。

2. 關閉3389遠程端口,使用其他遠程軟件進行替代,teamviewer,或者radmin.

3.如果是阿里雲主機,盡可能的在後台進行安全設置,限制遠程端口的訪問IP,添加允許的IP登錄,或者是需要登錄的時候放開安全策略。

此次主機漏洞模塊詳情:

EARLYSHOVEL RedHat 7.0 - 7.1 Sendmail 8.11.x漏洞利用EARLYSHOVEL RedHat 7.0 - 7.1 Sendmail 8.11.x漏洞利用

在Solaris 6,7,8,9和10(可能較新的)SPARC和x86中,EBBISLAND(EBBSHAVE)通過RPC XDR溢出。

ECHOWRECKER 遠程Samba 3.0.x Linux漏洞利用。

EASYBEE MDaemon電子郵件主機漏洞

EASYFUN EasyFun 2.2.0 利用WDaemon / IIS MDaemon / WorldClient pre 9.5.6

EASYPI IBM Lotus Notes的一個漏洞,被檢測為Stuxnet漏洞

EWOKFRENZY 也是IBM Lotus Domino 6.5.4和7.0.2的漏洞

EXPLODINGCAN 是一個創建遠程後門的IIS 6.0漏洞利用(WEBDAC)

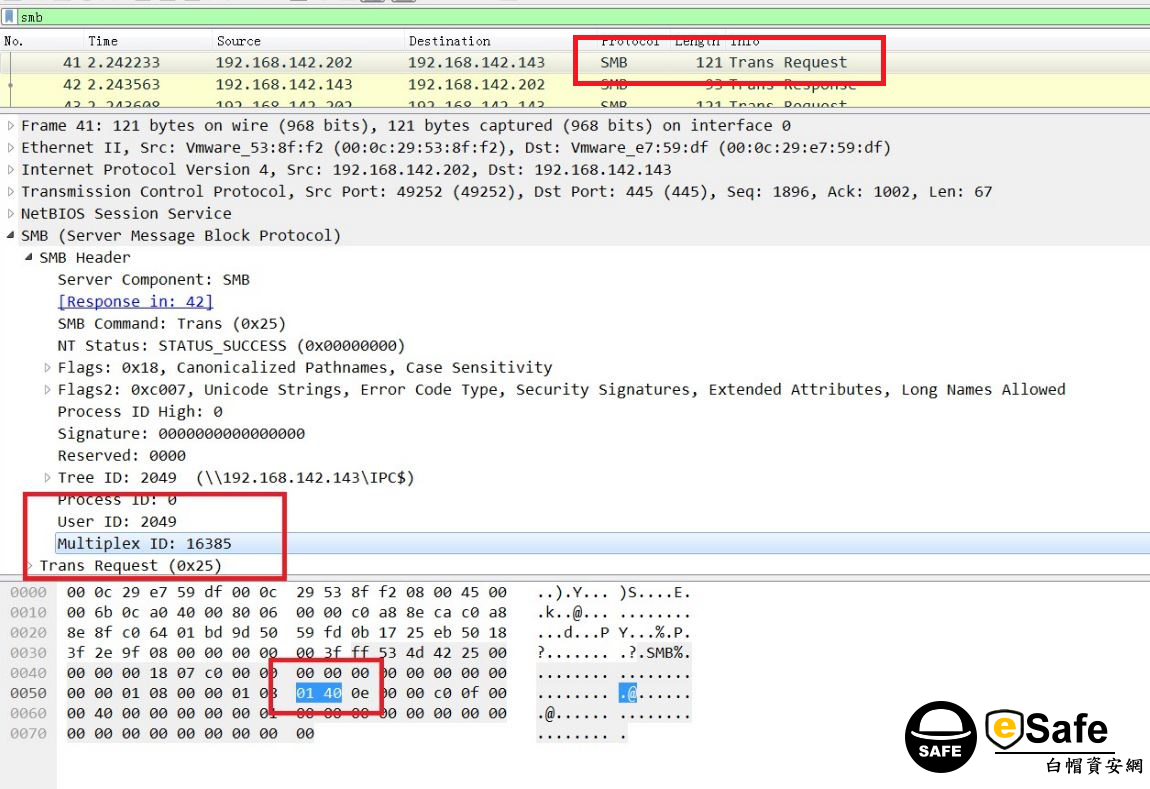

ETERNALROMANCE 針對windows TCP端口445的SMB1漏洞,系統包括XP,2003,Vista,7,Windows 8,2008,2008 R2,並提供SYSTEM權限shell(MS17-010)

EDUCATEDSCHOLAR SMB服務漏洞(MS09-050)

EMERALDTHREAD Windows XP和Windows 2003(MS10-061)的SMB漏洞

EMPHASISMINE IBM Lotus Domino 6.6.4至8.5.2的遠程IMAP漏洞

ENGLISHMANSDENTIST 設置Outlook Exchange WebAccess規則以觸發客戶端的可執行代碼向其他用戶發送電子郵件

EPICHERO Avaya Call Server的漏洞利用(RCE)

ERRATICGOPHER 針對Windows XP和Windows 2003的SMBv1漏洞

ETERNALSYNERGY 針對Windows 8和Windows 2012 SP0(MS17-010)的SMBv3遠程代碼執行缺陷

ETERNALBLUE Windows 7 SP1(MS17-010)的SMBv2漏洞利用

ETERNALCHAMPION SMBv1漏洞

ESKIMOROLL 針對windows 2000,windows 2003,windows 2008和windows2008 R2域控制器的Kerberos漏洞利用

ESTEEMAUDIT Windows Server 2003的RDP漏洞利用和後門程序

ECLIPSEDWING Windows Server 2008及更高版本(MS08-067)中主機服務的RCE漏洞利用

ETRE IMail 8.10至8.22的漏洞

ETCETERABLUE IMail 7.04至8.05的漏洞

FUZZBUNCH 一個類似於MetaSploit的漏洞利用框架

EXPIREDPAYCHECK IIS6.0 漏洞利用