WordPress國內外知名的建站系統,開源化,尤其在搜索引擎上代碼寫的很

友好,整體的開發架構是基於PHP+MySQL數據庫組合的博客系統。WordPress的模板以

及插件開發完善的比較多,深受互聯網用戶的喜歡,尤其第三方api各方接口,都兼容

到WP網站上去,最近WordPress的一個流量統計插件,爆出高危漏洞,受影響版本包括

WordPress4.5、WordPress4.6,以及目前最新的版本,下面eSafe白帽資安網根據此漏洞進行

詳細的分析解剖,以及漏洞修復方案。

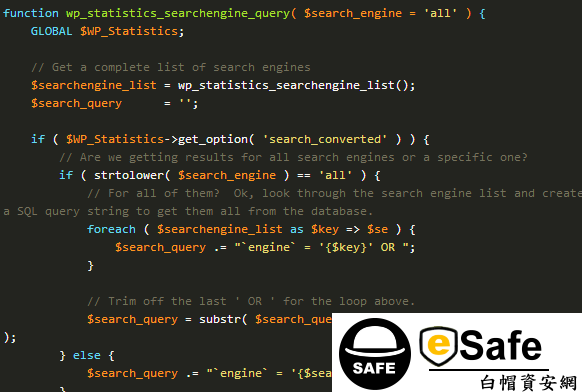

我們來看下網站includes目錄裡的functions/文件下的functions.php

functions.php代碼裡的$search_query函數 .= "`engine` = '{$search_engine}'"把

函數里的數據,直接傳入到了$search_engine變量上去。然後在/includes目錄下的

functions文件夾裡的functions.php文件中wp_statistics_searchengine()調用了

wp_statistics_searchengine_query():eSafe白帽資安網公司是一家專注於:主機安全、

網站安全、網站安全檢測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服務提供商。

網站安全、網站安全檢測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服務提供商。

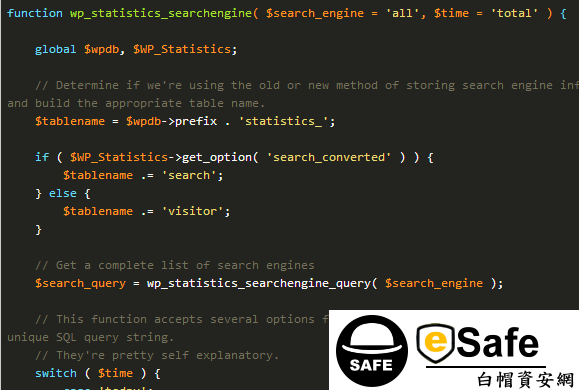

我們來看一下這段代碼,$search_query = wp_statistics_searchengine_query(

$search_engine ); $search_query變量的數值從前面提到的

wp_statistics_searchengine_query()獲取數據,然後利用switch執行語句,利用SQL

查詢語句加載到數據庫裡強制執行,導致了WordPress 發生SQL注入。

我們再來看下shortcode.php這個文件里程序代碼:

WordPress4.5版本以及日後更新的WordPress版本當中都有提供 Shortcode API接口函

數,允許訪問用戶在網站前端插入一些特殊符號的代碼,WordPress利用接口自動識別

這些前端輸入的代碼,並根據短代碼的變量定義,輸出為特定的內容。WP Statistics允

許用戶使用Shortcode獲取詳細的統計數據信息。在WordPress 4.6 中,在調用接口

Shortcode API的時候,網站需要調用/wp-admin/admin-ajax.php這個文件 。eSafe白帽資安網公

司是一家專注於:主機安全、網站安全、網站安全檢測、網站漏洞修復,滲透測試,安全

服務於一體的網絡安全服務提供商。

數,允許訪問用戶在網站前端插入一些特殊符號的代碼,WordPress利用接口自動識別

這些前端輸入的代碼,並根據短代碼的變量定義,輸出為特定的內容。WP Statistics允

許用戶使用Shortcode獲取詳細的統計數據信息。在WordPress 4.6 中,在調用接口

Shortcode API的時候,網站需要調用/wp-admin/admin-ajax.php這個文件 。eSafe白帽資安網公

司是一家專注於:主機安全、網站安全、網站安全檢測、網站漏洞修復,滲透測試,安全

服務於一體的網絡安全服務提供商。

調用wp_ajax_parse_media_shortcode()傳過來的數值來完成該SQL注入漏洞的利用,

有個漏洞最雞肋的地方就是需要用戶登陸網站,才能利用該SQL漏洞,對用戶的權限

沒有限制,即使是訂閱者用戶權限也可以利用此漏洞,當WordPress網站開放註冊並

安裝tatistics插件,才可以利用該漏洞,同時因為安裝WP系統要求PHP的版本必須大

於等於5.4.0,在PHP5.3.0版本一下,棄用GPC,因此不受GPC版本影響:

WordPress漏洞修復方案:

1.升級WordPress 版本到官方最新版本。

2.升級Shortcode API插件的版本,目前官方已修復漏洞,直接升級到最新版本。

3.如果懂程序代碼的話,可以在functions.php代碼裡加入防SQL注入代碼,get

post head 三種方式上去攔截sql非法參數,如果對網站安全不是太懂的話,也可以通過

安全公司解決,國內在網站漏洞修復上做的比較專業的是綠盟跟esafe.tw公司。

有個漏洞最雞肋的地方就是需要用戶登陸網站,才能利用該SQL漏洞,對用戶的權限

沒有限制,即使是訂閱者用戶權限也可以利用此漏洞,當WordPress網站開放註冊並

安裝tatistics插件,才可以利用該漏洞,同時因為安裝WP系統要求PHP的版本必須大

於等於5.4.0,在PHP5.3.0版本一下,棄用GPC,因此不受GPC版本影響:

WordPress漏洞修復方案:

1.升級WordPress 版本到官方最新版本。

2.升級Shortcode API插件的版本,目前官方已修復漏洞,直接升級到最新版本。

3.如果懂程序代碼的話,可以在functions.php代碼裡加入防SQL注入代碼,get

post head 三種方式上去攔截sql非法參數,如果對網站安全不是太懂的話,也可以通過

安全公司解決,國內在網站漏洞修復上做的比較專業的是綠盟跟esafe.tw公司。