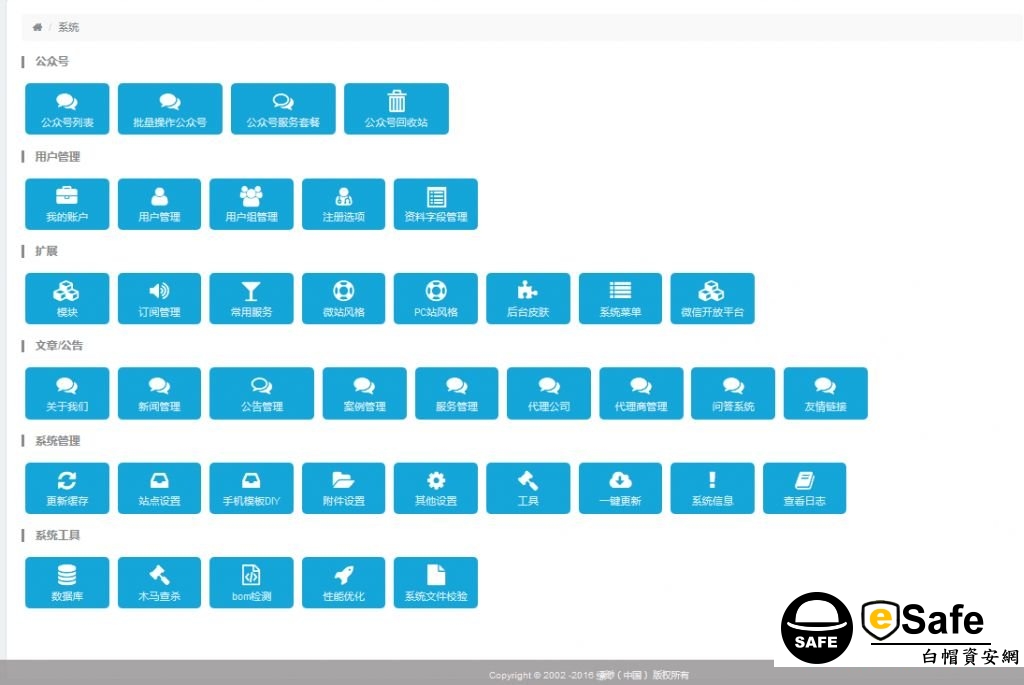

微擎是目前國內開源的一款微信營銷管理系統,主要針對於公眾號的開發功能,投票,

商城於一體,以及各種插件開發,開發架構是基於php+mysql數據庫的整體架構,擁有多年成

熟、可靠的微信公眾號平台管理經驗,技術過硬,在代碼上是國內第一個開源,並允許第三

方插件開發的,其擴展功能以及整體開發框架,文檔,主機運維,微擎有著強大的用戶管

理與漲粉營銷策略,等各個方面都達到業界領先水平,贏得許多微信營銷公司的喜歡與厚愛。

理與漲粉營銷策略,等各個方面都達到業界領先水平,贏得許多微信營銷公司的喜歡與厚愛。

2017年9月份,微擎系統出現漏洞,可以說是利用該漏洞可以以任意用戶名登錄到後台,並可

以直接提權getshell,如果被駭客加以利用篡改支付api接口,那麼投票刷禮物的支付,就會

支付到駭客手裡,導致投票活動運營者產生較大的經濟損失,關於該微擎漏洞詳情,我們來

看一下:eSafe白帽資安網公司是一家專注於:主機安全、網站安全、網站安全檢測、網站漏洞修

復,滲透測試,安全服務於一體的網絡安全服務提供商。

復,滲透測試,安全服務於一體的網絡安全服務提供商。

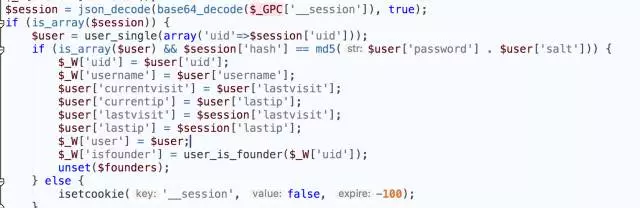

漏洞文件存在於: \web\common\文件下的bootstrap.sys.inc.php

從上圖代碼裡看出,以上是經過base64加密,並解碼來傳輸值,json_decode解碼功能,解碼

出來的值傳入session當中去,解碼出來的內容是攜帶類型的。代碼如下圖:

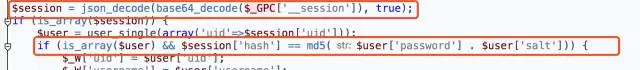

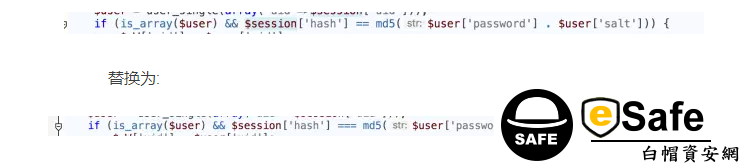

$session['hash'] == md5($user['password'] . $user[‘salt']))

上圖使用的是兩個等號 "==" ,不是全等於。全等是類型必須是一致的,普通的兩個等號會

轉換微相同的類型來進行仔細的對比。打個比方,我的hash是int數字型,密碼是string字符

型,string類型會轉換成int數字型進行對比。比較出來的字符串,前面是數字型的,後面是

字符串字母的,後面的字母就會被刪掉,如果對比出來的值全部是純字母那麼就返回0。

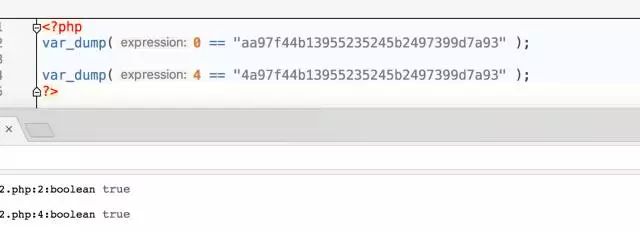

知道了微擎的系統對比方面的詳情,利用這個微擎漏洞,就可以後台登錄任意用戶。esafe

安全公司是一家專注於:主機安全、網站安全、網站安全檢測、網站漏洞修復,滲透測試,

安全服務於一體的網絡安全服務提供商。

安全公司是一家專注於:主機安全、網站安全、網站安全檢測、網站漏洞修復,滲透測試,

安全服務於一體的網絡安全服務提供商。

微擎漏洞修復:

目前最新版的微擎系統還沒有修復此漏洞,針對於這個漏洞,需要在

web/common/bootstrap.sys.inc.php文件裡進行替換,把兩個等號換成三個等號.如下圖所示

: