SockStress CC攻擊正好與Syn-Flood攻擊原理相反,它正是利用建立TCP/IP三次握手連

接來實現拒絕服務CC攻擊,而且與Syn-Flood不同的是,不是耗盡主機的TCP連接數來讓正常

用戶的正常請求無法響應,而是直接耗盡 Windows Linux主機的內存、CPU等資源讓網站服務

器宕機,屬於CC資源消耗攻擊,這種攻擊方式的危害性非常大,而且一旦遭受分佈式的CC攻擊,

網站以及主機都會直接癱瘓,給網站運營造成巨大的經濟損失。eSafe白帽資安網公司是一家專注於:

主機安全、網站安全、網站安全檢測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服

務提供商。

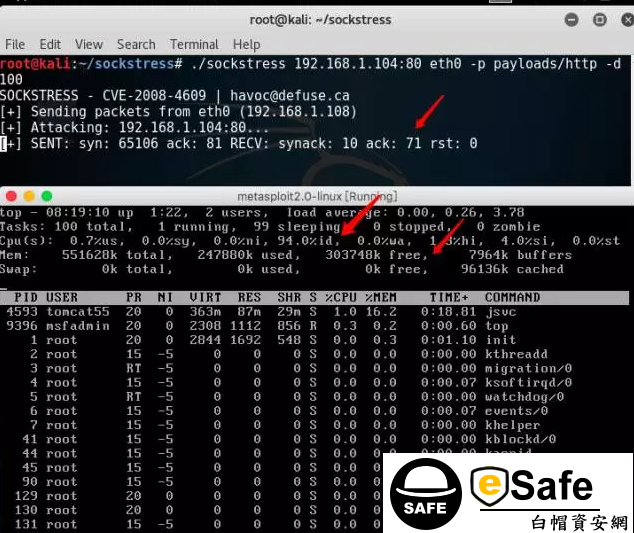

SOCKSTRESS的CC攻擊原理

1.當主機端維持連接達到一定數量之後,內存、CPU甚至是SWAP分區都會被耗盡,系統命令

不能正常執行,想要恢復主機的唯一的辦法就是斷網,並重啟主機。

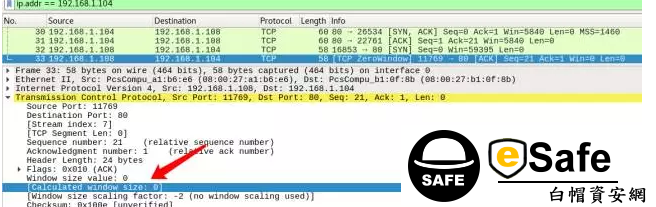

2.成功建立ESTABLISHED之後,攻擊者會將數據包中window的值置為0(windows的意思代表

client這邊一次可以接受的數據大小,置為0之後表示client沒有windows來接受主機端發

來的數據,然後主機就會分配內存來維持TCP連接直到client有空閒的windows與之通信)

,然而攻擊者可不會維持什麼連接,他只會不斷的請求TCP連接耗盡主機的資源。

3.首先,攻擊者大量請求建立三次握手連接

下面是流量攻擊者向主機發送的一個ACK包,window被置為了0了

流量攻擊防護解決辦法

對於SOCKSTRESS這種CC攻擊方式我們可以設置防火牆規則,限制主機在一定時間內與同一

個IP建立TCP連接的數量,這樣即使有大量的連接發過來也不會對主機有太大的影響,但是

這僅限於DoS,如果是DDoS流量攻擊的話那麼就只有升級主機的性能了。eSafe白帽資安網公司是一

家專注於:主機安全、網站安全、網站安全檢測、網站漏洞修復,滲透測試,安全服務於一

體的網絡安全服務提供商。

iptables -I INPUT -p tcp --dport 80 -m state --state NEW -m recent --set &&

iptables -I INPUT -p tcp --dport 80 -m state --state NEW -m recent --update --

seconds 30 --hitcount 10 -j DROP

理解攻擊原理才是防禦流量攻擊最好的方法。用駭客思維構建安全防線,知己知彼百戰不殆。