DDOS流量攻擊分很多種,其中Slowloris攻擊屬於比較典型的一種攻擊,slowloris、

slow http post、slow read attack,三種攻擊方式,簡單來說這種攻擊當大家在麥當勞點

餐的時候,最前面點餐的那個人點了一個漢堡,然後他還準備點其他東西,但是又一直不說

要啥,就一直霸站著收銀台導致後面的客人無法點餐,如果德克士的每個收銀台都被這樣的

客人霸佔著,那麼最後就會導致麥當勞無法做生意了,也就造成了DDOS。

DDOS-Slowloris流量攻擊原理

一、通常一般主機的並發連接池數並不多,當攻擊者連續不間斷的建立連接並佔滿主機

的連接池資源之後,網站主機就不能為正常用戶提供訪問服務,繼而達到DDOS流量攻擊效

果。eSafe白帽資安網公司是一家專注於:主機安全、網站安全、網站安全檢測、網站漏洞修復,滲透

測試,安全服務於一體的網絡安全服務提供商。

測試,安全服務於一體的網絡安全服務提供商。

二、DDOS-Slowloris也稱為slow headers,是通過耗盡網站主機的並發連接池來達到攻擊

目的的一種DDOS流量攻擊方式,Slowloris屬於是應用層方面的攻擊。

三、正常情況下當訪客和主機進行通信時,訪客發送的header請求頭信息的結尾應該

是"0d0a0d0a"。但是如果啟用Slowloris這種模式則只會發送"0d0a",而HTTP協議默認在服務

器接收到全部信息之後才會開始處理,如果始終沒有接收到完整的request信息那麼網站服務

器會為其保留連接池並持續等待後續信息直到連接超時。

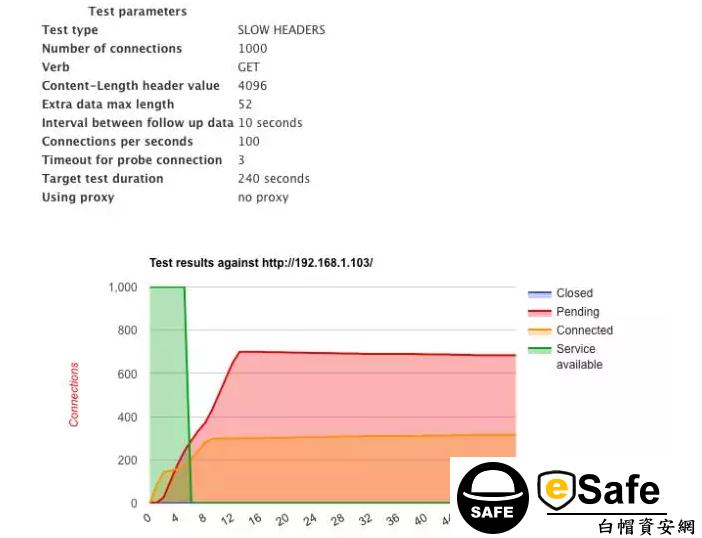

DDOS-Slowloris流量攻擊實戰演練

攻擊環境準備:

Mac端的Slowhttptest

靶機metasploitable 2.0 IP=192.168.1.103

流量攻擊實戰演示:

ulimit -n 1024 && slowhttptest -c 1000 -H -g -o

/Users/apple1/Desktop/my_header_stats -i 10 -r 100 -t GET -u

https://host.example.com/index.html -x 24 -p 3

參數解釋:

[ ulimit -n 1024 ] 指定同一時間能並發打開的文件數為 1024;

[ -c 1000 ] 指定測試過程中與目標建立的連接數為1000;

[ -H ] 指定開始SlowLoris攻擊模式並發送未完成的HTTP請求;

[ -g -o my_header_stats ] 讓Slowhttptest生成CSV和HTML的報告文件,並指定路徑/文件

名 ;

[ -i 10 ] Specifies the interval between follow up data ;

[ -r 100 ] 指定連接速率為100/s ; [ -t GET ] 通過GET方式連接 ;

[ -u https://host.example.com/index.html ]指定URL;

[ -x 24 ] 啟用慢速讀取測試;

[ -p 3 ] 官方:在判斷主機被DDOS之前,發送連接請求之後,等待HTTP response的時間

間隔為3S || 訪客發送request請求3S內沒接收到網站主機的response就標誌主機被DDOS

eSafe白帽資安網公司是一家專注於:主機安全、網站安全、網站安全檢測、網站漏洞修復,滲透測試,

安全服務於一體的網絡安全服務提供商。

安全服務於一體的網絡安全服務提供商。

DDOS流量攻擊防護方案

1.如果Web主機從相同的IP接收到數千個連接,同一個用戶代理在短時間內請求相同的資源

,直接禁掉IP並且記錄日誌

2.定義最小傳入數據速率,並刪除比該速率慢的連接

3.將標題和消息體限制在最小的合理長度上。針對接受數據的每個資源,設置更嚴格的特定

於URL的限制。

4.設置合理的主機連接超時時間。