目前在整個網絡安全中,對JAVA代碼,以及apache+tomcat架構的網站代碼的安全測試,

以及代碼的安全審計檢測的服務是少之又少,大多數的網站安全檢測公司,都是針對的PHP

語言開發的網站代碼,以及.net開發的網站代碼。未來幾年的網絡安全形勢,都在一步步往移

動端互聯網發展,手機APP端的安全,以及APP代碼的安全檢測,是往下的大趨勢。

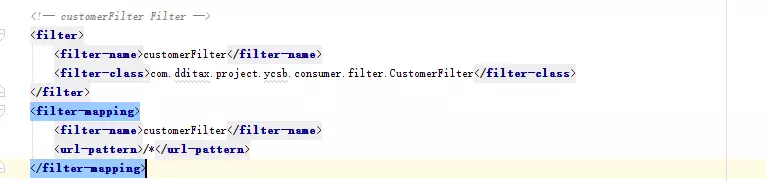

那麼如何多JAVA網站代碼進行安全檢測與審計呢?首先我們來看下apache的web.xml配置文

件是如何配置的,以及全局的安全配置、路由先關的安全配置,因為這個web.xml文件在整

個JAVA網站裡擔當著非常重要的角色。我們來看下:

件是如何配置的,以及全局的安全配置、路由先關的安全配置,因為這個web.xml文件在整

個JAVA網站裡擔當著非常重要的角色。我們來看下:

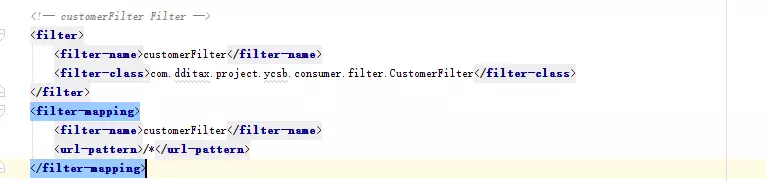

上面配置文件裡寫的filter,一般都是一些對於前端登錄,以及傳入參數值的安全過濾寫法,

我們繼續看代碼:

我們繼續看代碼:

該JAVA網站代碼裡寫的很清楚,只接收客戶的post+get的請求方式,在請求的同時也做了

安全過濾,對登錄的用戶進行判斷,設置黑名單安全機制,來允許用戶是否可以正常的登

錄網站的會員系統、以及後台的管理系統。只有輸入特定的地址,以及來源地址判斷用戶

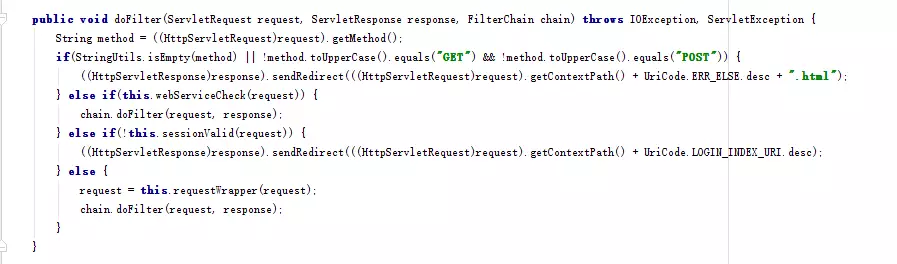

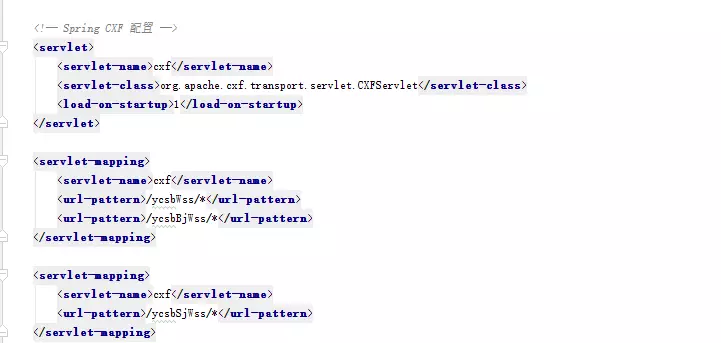

是否可以直接打開後台進行安全登錄。我們繼續往下看web.xml的配置文件:

安全過濾,對登錄的用戶進行判斷,設置黑名單安全機制,來允許用戶是否可以正常的登

錄網站的會員系統、以及後台的管理系統。只有輸入特定的地址,以及來源地址判斷用戶

是否可以直接打開後台進行安全登錄。我們繼續往下看web.xml的配置文件:

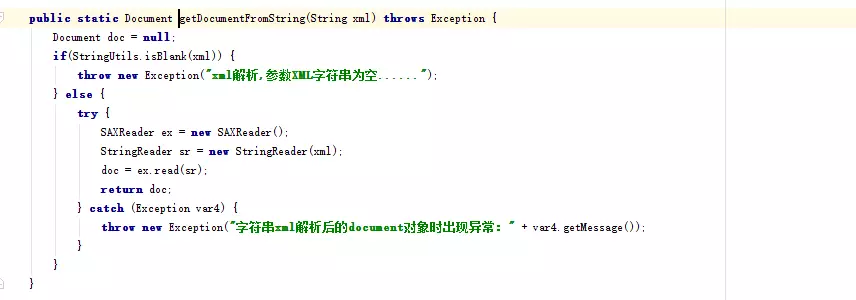

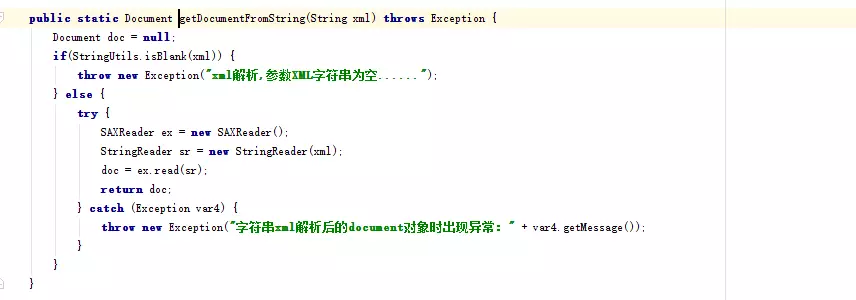

著重的我們來看下xmltobean這一行,在對網站代碼進行安全測試的時候,看到這裡幾乎

是很難往下看的,因為這一行寫的內容,是需要你開動腦筋,集中注意力仔細的去看,

牽扯到一些程序設計裡的邏輯,比如程序裡增加會員信息,是要經過邏輯判斷的,在這裡

可能會出現程序代碼的邏輯漏洞,可以繞過增加直接增加任意的會員信息。這裡我們來大

體的看下下面的代碼,然後大體的跟大家講解一下該代碼的邏輯功能是如何設計的,客戶

傳遞到XML配置文件裡的內容,通過apache系統裡的xpath進行解析並繼續傳遞給model

對象,進而執行數據庫的一些操作語句。

是很難往下看的,因為這一行寫的內容,是需要你開動腦筋,集中注意力仔細的去看,

牽扯到一些程序設計裡的邏輯,比如程序裡增加會員信息,是要經過邏輯判斷的,在這裡

可能會出現程序代碼的邏輯漏洞,可以繞過增加直接增加任意的會員信息。這裡我們來大

體的看下下面的代碼,然後大體的跟大家講解一下該代碼的邏輯功能是如何設計的,客戶

傳遞到XML配置文件裡的內容,通過apache系統裡的xpath進行解析並繼續傳遞給model

對象,進而執行數據庫的一些操作語句。

上面寫的是apache+jsp架構網站代碼的安全測試 第一篇,還有後續的第二篇,過幾天再

跟大家講解一下網站安全檢測的方式,以及代碼的安全審計。

跟大家講解一下網站安全檢測的方式,以及代碼的安全審計。