在Linux主機安全加固方面,可能許多人一聽到Linux centos系統這個詞的時

候,就感到頭大,因為Linux系統完全是命令行下操作並敲寫著英文代碼,跟

windows2003 2008 2012主機桌面化鼠標點擊操作,完全是兩碼事,針對於此

esafe.tw高級安全工程師,寫了這篇通俗易懂的主機安全配置方法的文章,讓更多的人

學會Linux安全加固,真的沒有你想像的那麼難哦。

下面開始我們的安全部署:

主機環境:

Linux centos :RedHat

需要提前注意的是:在做Linux安全加固的同時,我們的主機一定要做好快照備份,以

免誤操作導致主機癱瘓,阿里雲有快照功能,可以隨時備份,隨時還原。

免誤操作導致主機癱瘓,阿里雲有快照功能,可以隨時備份,隨時還原。

對於真的不懂如何做安全的小白們,可以買一台主機來搭建Linux並以此來練手,這樣

你就不用擔心了。

你就不用擔心了。

首先需要配置的就是密碼安全

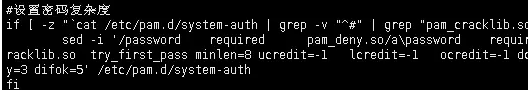

密碼複雜度是在password驗證類型中調用pam_cracklib.so動態鏈接庫:

password required pam_cracklib.so try_first_pass minlen=8 ucredit=-1

lcredit=-1 ocredit=-1 dcredit=-1 retry=3 difok=5

lcredit=-1 ocredit=-1 dcredit=-1 retry=3 difok=5

/etc/pam.d/system-auth eSafe白帽資安網公司是一家專注於:主機安全、網站安全、網站

安全檢測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服務提供商。

安全檢測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服務提供商。

是用戶使用pam認證模塊的登錄策略配置文件,配置用戶密碼的複雜度、登錄失敗暫

鎖、重複使用密碼次數等都是配置此文件,如下圖所示:

鎖、重複使用密碼次數等都是配置此文件,如下圖所示:

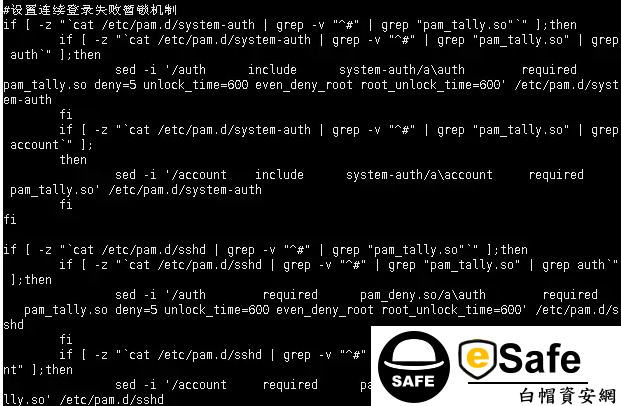

登錄失敗暫鎖機制是在auth和account驗證類型中調用pam_tally.so動態鏈接庫,此外

,針對遠程登錄的設置可在/etc/pam.d/sshd配置文件中做同樣的配置:

,針對遠程登錄的設置可在/etc/pam.d/sshd配置文件中做同樣的配置:

如圖所示:

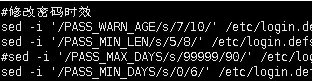

/etc/login.defs

文件是配置用戶密碼策略的,基線檢查項中包括密碼的時效性及默認訪問權限兩項。密

碼時效性按照要求需滿足最小長度8位、最大使用時間90天、最小使用天數6天、提醒時

間為30天,也可根據實際需求自定義。

碼時效性按照要求需滿足最小長度8位、最大使用時間90天、最小使用天數6天、提醒時

間為30天,也可根據實際需求自定義。

如圖:

對重要文件目錄權限的安全設置如下圖所示:

在這裡遇到了一個問題就是,我們在修改/etc目錄的安全權限後,導致了LINUX無法正常

的登陸,之後查看主機的日誌才發現,Linux centos開啟了nscd服務的原因,但是根

據nscd服務的作用是緩存passwd、group、hosts三種服務加快解析,可能原因是用戶

登錄時認證先通過nscd服務緩存,但是nscd服務進程因權限設置無法讀取/etc/group

和/etc/passwd導致。eSafe白帽資安網公司是一家專注於:主機安全、網站安全、網站安全

檢測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服務提供商。

的登陸,之後查看主機的日誌才發現,Linux centos開啟了nscd服務的原因,但是根

據nscd服務的作用是緩存passwd、group、hosts三種服務加快解析,可能原因是用戶

登錄時認證先通過nscd服務緩存,但是nscd服務進程因權限設置無法讀取/etc/group

和/etc/passwd導致。eSafe白帽資安網公司是一家專注於:主機安全、網站安全、網站安全

檢測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服務提供商。

設置用戶umask為077:

ssh登錄安全設置

SFTP安全設置,禁止匿名登錄、禁止root登錄、刪除ftp賬戶登錄系統

設置主機日誌安全檢查:

Linux需要安裝syslog或者rsyslog或者syslog-ng三個服務中的一個,然後需要保證創建

了/var/log/cron、/var/adm/messages文件。

了/var/log/cron、/var/adm/messages文件。

1.在/etc/rsyslog.conf或/etc/syslog.conf配置文件中添加:

2.在/etc/syslog-ng/syslog-ng.conf配置文件中添加:

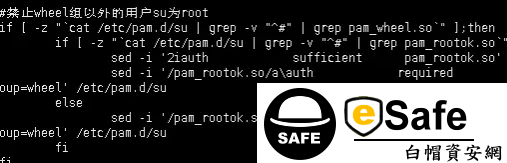

3.禁止wheel組以外的用戶su為root,在/etc/pam.d/su文件內開頭添加:

關閉一些不必要的服務與端口:

ntalk、lpd、kshell、time、sendmail、klogin、printer、nfslock、echo、discard、

chargen、bootps、daytime、tftp、ypbind、ident 以上這些端口都是不需要開啟的,

也不需要對外開放的,我們給加入到端口安全策略中。

chargen、bootps、daytime、tftp、ypbind、ident 以上這些端口都是不需要開啟的,

也不需要對外開放的,我們給加入到端口安全策略中。

1.檢查修改suid和sgid權限文件:

2.設置系統的內核參數:

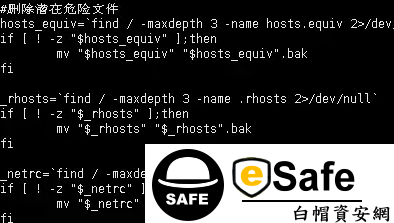

3.刪除潛在危險文件hosts.equiv、.rhosts、.netrc