bluecms 是一款應用於地方分類信息的門戶系統,開發語言架構是php+mysql架構,

每個頁面可以單獨的進行關鍵詞的優化,含有許多模板以及智能緩存技術,在discuz論壇等

程序上可以完美的進行對接與整合,深受許多建站站長的喜歡。bluecms應用廣泛的同時,

也存在著許多網站漏洞,針對於漏洞的檢測與代碼的安全審計,做一個詳細的記錄過程。

網站漏洞檢測環境配置:

windows 2008 採用寶塔一鍵部署環境,

PHP+IIS7.5+mysql數據庫

關於bluecms代碼的安全審計,可以從危險函數中入手,也可以從數據流,回溯、速讀代碼,

點對點的點擊分析,等方面進行切入,並安全分析代碼。

點對點的點擊分析,等方面進行切入,並安全分析代碼。

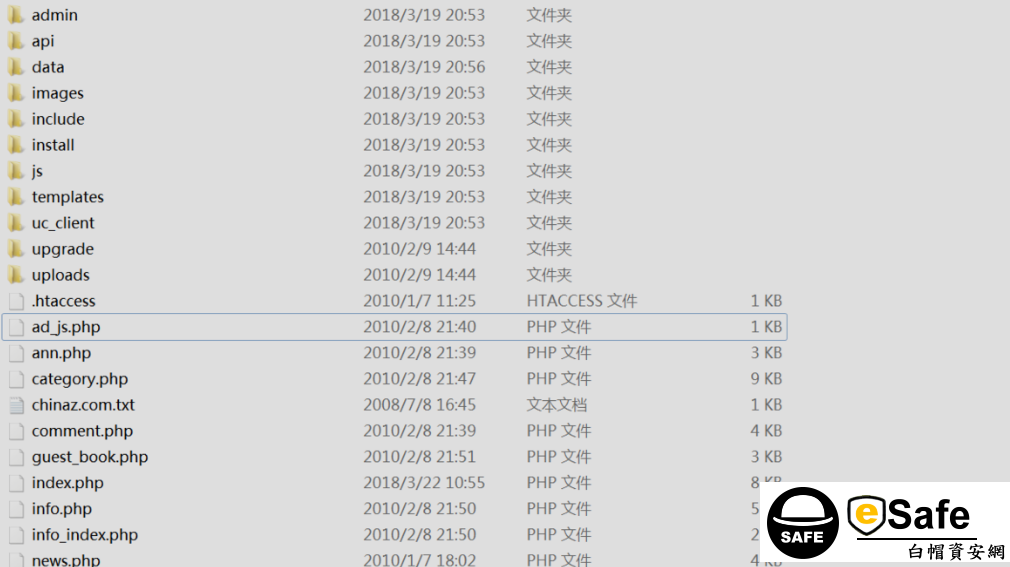

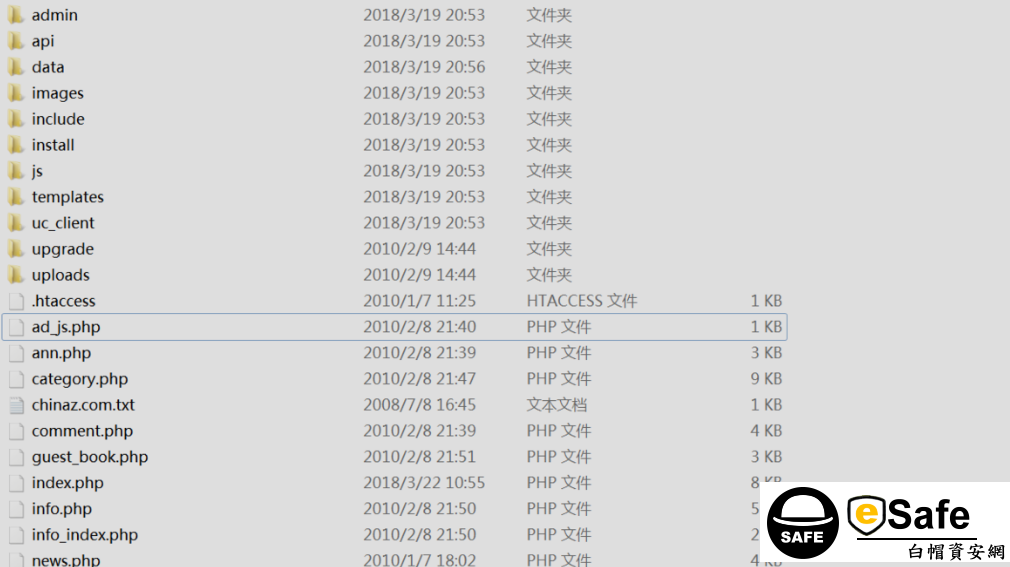

我們看下上面的圖片中所示,實際操作過程中我們大體的看下文件名稱就基本瞭解了這些文

件具體是起到什麼作用,admin一看就是網站的管理後台目錄,data也就是網站的數據庫配

置文件或者是緩存文件,include文件夾裡包含的都是一些常用的函數調用。eSafe白帽資安網公司是

一家專注於:網站安全、主機安全、網站安全檢測、網站漏洞修復,滲透測試,安全服務於

一體的網絡安全服務提供商。

件具體是起到什麼作用,admin一看就是網站的管理後台目錄,data也就是網站的數據庫配

置文件或者是緩存文件,include文件夾裡包含的都是一些常用的函數調用。eSafe白帽資安網公司是

一家專注於:網站安全、主機安全、網站安全檢測、網站漏洞修復,滲透測試,安全服務於

一體的網絡安全服務提供商。

在對其client.php文件進行漏洞檢測的時候發現了問題,我們看到首先是獲取前端用戶的輸入

,並對輸入過來的值進行安全過濾,但是有的地方並沒有全部過濾掉,過濾的只是簡單的一

些SQL 注入語句,上面代碼只是過濾了string注入,而sql語句不需要閉合,導致可以直接執

行sql注入代碼,我們來檢驗一下漏洞是否可行,union select 4,5,6,7,8,9,發現執行到10的時

候就爆出了sql數據庫錯誤,那麼我們來執行一些查詢數據庫的版本等信息操作,database等

等都是可以直接顯示出來,說明該網站sql注入漏洞成立。

,並對輸入過來的值進行安全過濾,但是有的地方並沒有全部過濾掉,過濾的只是簡單的一

些SQL 注入語句,上面代碼只是過濾了string注入,而sql語句不需要閉合,導致可以直接執

行sql注入代碼,我們來檢驗一下漏洞是否可行,union select 4,5,6,7,8,9,發現執行到10的時

候就爆出了sql數據庫錯誤,那麼我們來執行一些查詢數據庫的版本等信息操作,database等

等都是可以直接顯示出來,說明該網站sql注入漏洞成立。

bluecms還存在網站根目錄下的任意文件讀取漏洞,如下圖:

前端網站用戶在正常登陸的時候,輸入值變量可以控制,可以嵌入base64加密代碼,看了下

用戶登陸代碼裡的某個函數發現變量可以任意的更改,我們抓包測試,果不其然的發現了可

以抓取到網站根目錄下的任意文件。eSafe白帽資安網公司是一家專注於:網站安全、主機安全、

網站安全檢測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服務提供商。

前端網站用戶在正常登陸的時候,輸入值變量可以控制,可以嵌入base64加密代碼,看了下

用戶登陸代碼裡的某個函數發現變量可以任意的更改,我們抓包測試,果不其然的發現了可

以抓取到網站根目錄下的任意文件。eSafe白帽資安網公司是一家專注於:網站安全、主機安全、

網站安全檢測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服務提供商。

XSS個人資料編輯跨站漏洞

只有打開編輯個人資料的時候,在更改email地址中輸入XSS跨站代碼<script>alert(安全測試)

</script> 就直接提交到數據庫裡,當網站後台管理員打開後台的時候,就會直接彈窗,我們

可以構造獲取cookies的xss代碼,直接可以獲取到管理員的cookies值,並登陸到後台,進行

提權並篡改網站。

以上就是針對於bluecms 代碼的漏洞檢測,以及安全審計中發現的三處漏洞,一個SQL注入漏

洞,一個任意文件查看漏洞,還有XSS存儲性漏洞。希望bluecms官方加強對前端輸入的過濾,

設置黑名單模式,來防止漏洞的發生。

</script> 就直接提交到數據庫裡,當網站後台管理員打開後台的時候,就會直接彈窗,我們

可以構造獲取cookies的xss代碼,直接可以獲取到管理員的cookies值,並登陸到後台,進行

提權並篡改網站。

以上就是針對於bluecms 代碼的漏洞檢測,以及安全審計中發現的三處漏洞,一個SQL注入漏

洞,一個任意文件查看漏洞,還有XSS存儲性漏洞。希望bluecms官方加強對前端輸入的過濾,

設置黑名單模式,來防止漏洞的發生。