LaySNS採用PHP+Mysql架構開發的網站程序系統,全互聯網以及移動互聯網應用較多的一

套社區系統,相當於BBS,集成於百度網盤的一種論壇程序,各種API接口以及模板插件都是免費

的。eSafe白帽資安網公司在對該系統進行漏洞檢測分析的時候發現漏洞,分前台反射性的XSS跨站漏洞,

後台獲取webshell漏洞。

後台獲取webshell網站漏洞

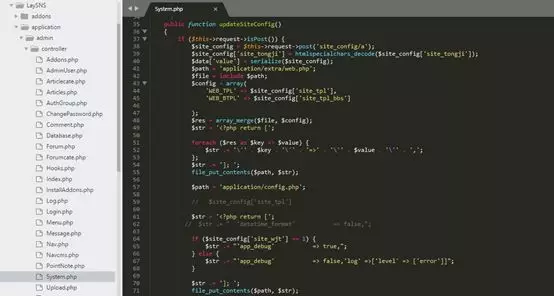

該漏洞代碼存在於 application目錄下的admin文件夾下的system.php文件,截圖如下:

這段函數在更新網站配置的時候,未對參數進行任何的處理,攻擊者可以將惡意代碼插入配置文件,

導致程序在實現上存在代碼執行漏洞。攻擊者可通過構造惡意腳本代碼寫入配置文件,從而執行命

令,控制網站主機的所有權限。eSafe白帽資安網公司是一家專注於:網站安全、主機安全、網站安全

檢測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服務提供商。

導致程序在實現上存在代碼執行漏洞。攻擊者可通過構造惡意腳本代碼寫入配置文件,從而執行命

令,控制網站主機的所有權限。eSafe白帽資安網公司是一家專注於:網站安全、主機安全、網站安全

檢測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服務提供商。

漏洞的分析與利用

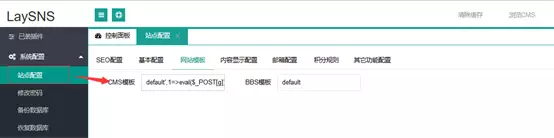

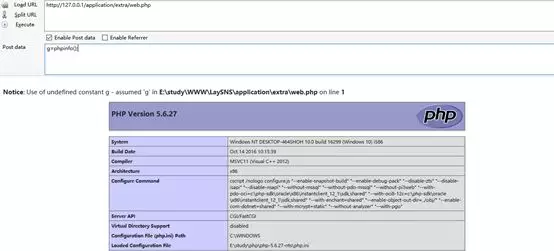

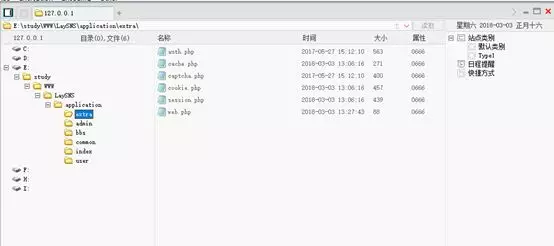

登錄後台—系統配置--站點配置--網站模板--修改cms模板名

Payload:default',1=>eval($_POST[esafe]),'xx'=>'

前台反射型XSS網站漏洞

該漏洞代碼存在於application目錄下的admin文件夾下的index.php在第50到60行中,如下圖:

獲取參數ks後,並未對參數進行任何處理,輸出參數到控制器所對應的視圖文件index_search.html

中,導致程序在實現上存在存儲型XSS跨站腳本漏洞,攻擊者通過該漏洞可在頁面中插入惡意js代

碼,獲得用戶cookie等信息,導致用戶被劫持。eSafe白帽資安網公司是一家專注於:網站安全、主機安

全、網站安全檢測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服務提供商。

中,導致程序在實現上存在存儲型XSS跨站腳本漏洞,攻擊者通過該漏洞可在頁面中插入惡意js代

碼,獲得用戶cookie等信息,導致用戶被劫持。eSafe白帽資安網公司是一家專注於:網站安全、主機安

全、網站安全檢測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服務提供商。

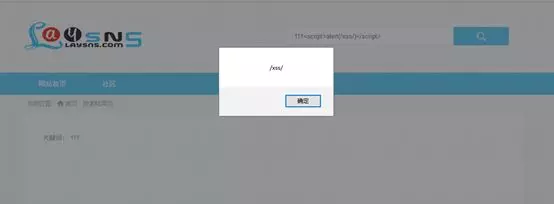

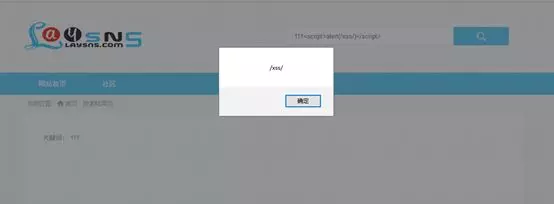

XSS網站漏洞利用

在首頁的搜索框輸入Payload:111<script>alert(/安全測試/)</script>

網站漏洞修復建議:

建議對該系統的php代碼進行過濾,一些特殊字符、惡意字符加入黑名單,進行嚴

格控制,盡快升級LaySNS系統的版本。