臨近五一,我們期盼放假休息的日子終於來了,本來想著好好的帶家人出去游玩,好好

放鬆放鬆,客戶公司的一台Linux主機被黑了,該主機用的是Linux 才 centos系統,主機

上運行著apache tomcat環境的JAVA網站,最近網站內容一直被篡改,包括會員系統的數據也被

修改,比如銀行卡號,會員的手機號,金額被提現,BC注單也被修改,頻繁的被攻擊,導致客

戶運營的平台損失嚴重,找到我們eSafe白帽資安網,我們針對客戶這一情況進行了詳細的分析與安全

檢測,把處理主機被入侵問題的這個過程記錄下來。

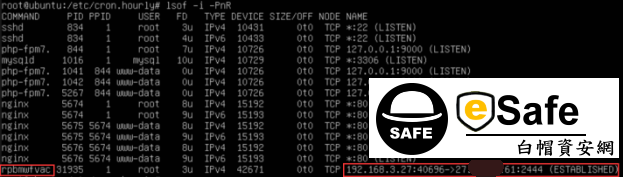

技術首先SSH登陸客戶的Linux主機,對主機的相關進程進行安全檢測,發現有一個異常的

進程,不是系統進程,而且對外的TCP端口也是比較特殊,引起了我們的懷疑,隨即對該進程

進行詳細的查看,KILL掉這個進程,不一會又自動生成,經過分析,確定是駭客留下來的Linux

木馬後門。如下圖:

進程,不是系統進程,而且對外的TCP端口也是比較特殊,引起了我們的懷疑,隨即對該進程

進行詳細的查看,KILL掉這個進程,不一會又自動生成,經過分析,確定是駭客留下來的Linux

木馬後門。如下圖:

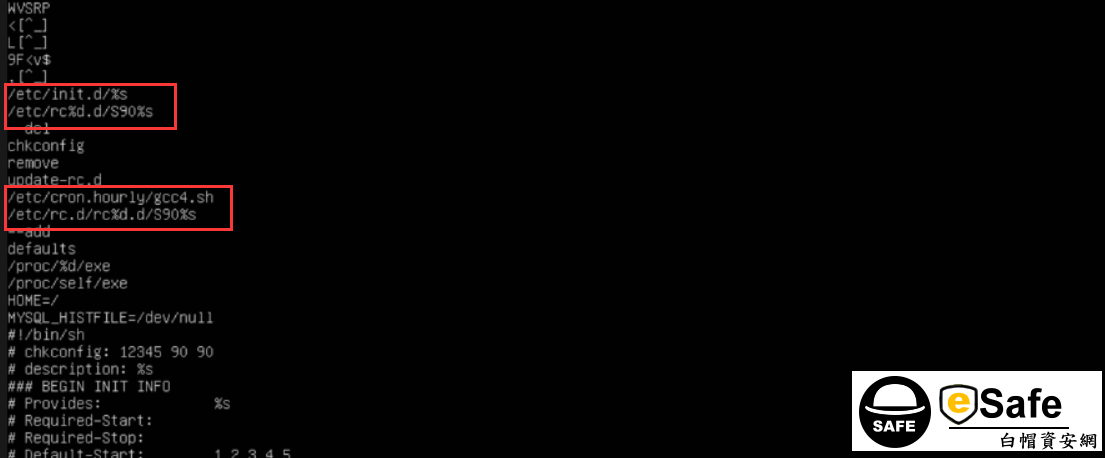

可以看到該進程調用的端口對外連接的IP是一個香港的國外IP,CD 進程號,我們去查看進程的

詳細信息,讀取內存裡保存的信息,發現是用init腳本來啟用的木馬進程,並寫入到了系統自啟

動的目錄裡,導致進程不死。在往下看,查到了該文件存在的位置是在etc目錄下的cron文件夾

裡,shcy8.sh為木馬文件,看下裡面的木馬內容寫的很簡短,但是調用了一個so文件,我們溯

源追查到這個so文件,發現了木馬的代碼。

詳細信息,讀取內存裡保存的信息,發現是用init腳本來啟用的木馬進程,並寫入到了系統自啟

動的目錄裡,導致進程不死。在往下看,查到了該文件存在的位置是在etc目錄下的cron文件夾

裡,shcy8.sh為木馬文件,看下裡面的木馬內容寫的很簡短,但是調用了一個so文件,我們溯

源追查到這個so文件,發現了木馬的代碼。

主機被入侵的解決辦法:

1.用linux命令刪除木馬代碼,並刪除自啟動的文件,針對於Linux自啟動目錄設置

防篡改部署,禁止一切文件寫入。

2.刪除etc/cron裡的SH惡意腳本,並也部署防篡改,防止文件寫,增,刪。

3.KILL掉進程,並重啟Linux主機。

4.針對於apache tomcat網站,進行網站安全檢測,代碼的安全分析,發現後門並

清理掉,如果有漏洞就進行網站的漏洞修復。

5.修改主機的SSH默認端口22,避免暴力破解。

最後客戶要求追查這個入侵主機的攻擊者,我們通過last命令去查看最近主機的登錄情況,發

現了問題,在四月二十六日就被入侵了,入侵者已經登錄過主機了,查了該IP是江蘇的,發現該

IP常常破解人家的SSH端口root密碼,咨詢了客戶才知道,密碼設置的很簡單,被該IP暴力破解

了,關於主機被黑,被入侵的問題徹底得已解決。

現了問題,在四月二十六日就被入侵了,入侵者已經登錄過主機了,查了該IP是江蘇的,發現該

IP常常破解人家的SSH端口root密碼,咨詢了客戶才知道,密碼設置的很簡單,被該IP暴力破解

了,關於主機被黑,被入侵的問題徹底得已解決。