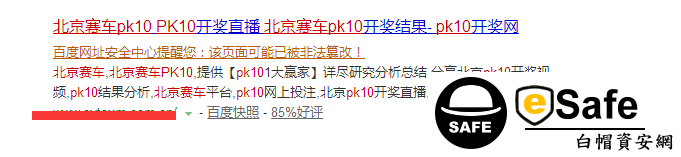

由於ECShop漏洞前段時間被爆出sql注入漏洞,眾多使用ecshop程序源碼的用戶大面積

的受到了網站被篡改,最明顯的就是外貿網站被跳轉到一些北京賽車,PK10,彩票的網站上

去,導致在谷歌的用戶訂單量迅速下降,從百度,谷歌,360,以及搜狗等等進入到網站的用戶直

接被跳轉到了一些賭bo網站上去,而且網站在各大引擎的收錄的快照中的標題被篡改城一些

與網站不相關的內容,如圖:

而且網站被百度網址安全中心給攔截了,還有一些客戶用ecshop做的購物商城平台是一些產

品上的交易,駭客通過ecshop網站通殺漏洞提權拿到了網站管理員權限,對數據庫進行了篡改

,導致會員金額被篡改,支付通道也被修改,網站受到的損失慘重,對於這幾種用ecshop系

統的用戶被入侵的情況,我們eSafe白帽資安網技術立即對受漏洞影響的客戶網站進行了詳細的網站源

代碼安全檢測,以及網站漏洞檢測和木馬後門清理,網站漏洞修復。客戶之前網站被篡改,反

復跳轉到北京賽車網站上去,客戶首先想到的是用備份代碼去覆蓋當前的網站,只能解決當時

問題,還是會反反覆覆被攻擊,因為被篡改是反覆性質的,導致大量的網站會員反映無法正常

下訂單,對此產生的影響非常大,那麼該如何做好ecshop的漏洞修復工作呢?此次網站漏洞涉

及到的版本為2.72,2.73,3.0.3.6.ecshop 4.0最新版本都受到影響,主要的利用漏洞的是該網站

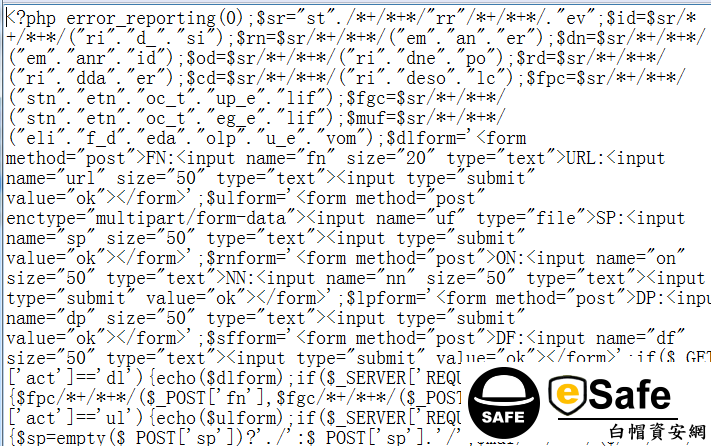

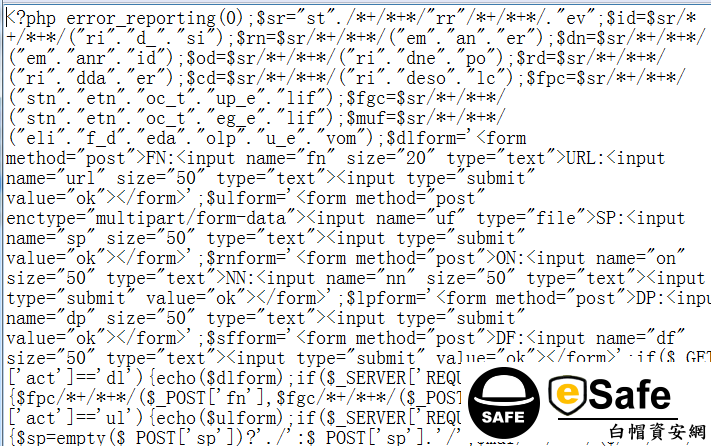

的sql注入執行getshell上傳腳本木馬,以及會員中心的xss跨站攻擊,被上傳的腳本木馬內容

如圖:

品上的交易,駭客通過ecshop網站通殺漏洞提權拿到了網站管理員權限,對數據庫進行了篡改

,導致會員金額被篡改,支付通道也被修改,網站受到的損失慘重,對於這幾種用ecshop系

統的用戶被入侵的情況,我們eSafe白帽資安網技術立即對受漏洞影響的客戶網站進行了詳細的網站源

代碼安全檢測,以及網站漏洞檢測和木馬後門清理,網站漏洞修復。客戶之前網站被篡改,反

復跳轉到北京賽車網站上去,客戶首先想到的是用備份代碼去覆蓋當前的網站,只能解決當時

問題,還是會反反覆覆被攻擊,因為被篡改是反覆性質的,導致大量的網站會員反映無法正常

下訂單,對此產生的影響非常大,那麼該如何做好ecshop的漏洞修復工作呢?此次網站漏洞涉

及到的版本為2.72,2.73,3.0.3.6.ecshop 4.0最新版本都受到影響,主要的利用漏洞的是該網站

的sql注入執行getshell上傳腳本木馬,以及會員中心的xss跨站攻擊,被上傳的腳本木馬內容

如圖:

上圖中的腳本木馬也被稱作為webshell木馬,可以對網站進行上傳,下載,修改等操作,以及

編輯文件,操作mysql數據庫的讀寫,腳本木馬功能甚至都超過了ftp操作,客戶網站還被上傳

隱蔽性質的後門木馬,導致網站被反覆篡改,主要原因就是網站存在漏洞,導致利用網站漏洞

上傳木馬到網站裡,解決問題的關鍵就是修復ecshop漏洞,目前客戶網站存在會員中心的sql

遠程注入getshell漏洞和xss跨站腳本攻擊漏洞進行了詳細的代碼修復。

編輯文件,操作mysql數據庫的讀寫,腳本木馬功能甚至都超過了ftp操作,客戶網站還被上傳

隱蔽性質的後門木馬,導致網站被反覆篡改,主要原因就是網站存在漏洞,導致利用網站漏洞

上傳木馬到網站裡,解決問題的關鍵就是修復ecshop漏洞,目前客戶網站存在會員中心的sql

遠程注入getshell漏洞和xss跨站腳本攻擊漏洞進行了詳細的代碼修復。

對於會員傳遞值的類型轉換以及過濾非法函數的post提交轉換,和數據內容的協議過濾都進

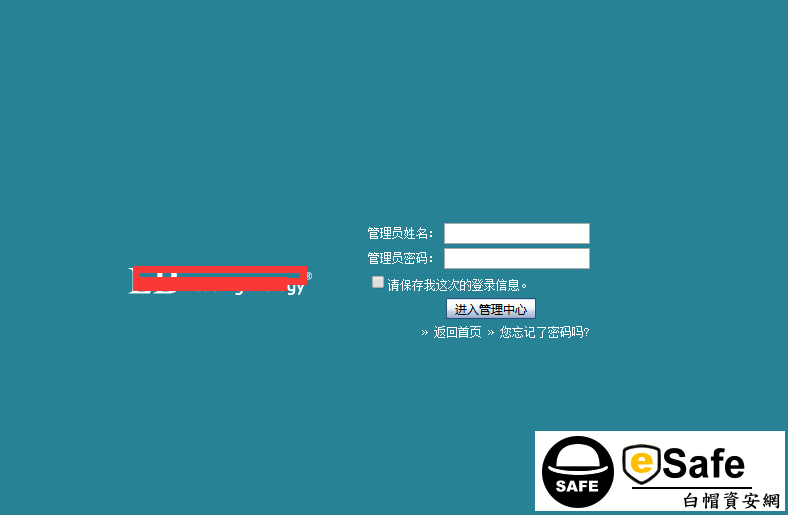

行了詳細的安全部署,對於網站圖片目錄的腳本權限也進行了PHP腳本限制運行,xss跨站

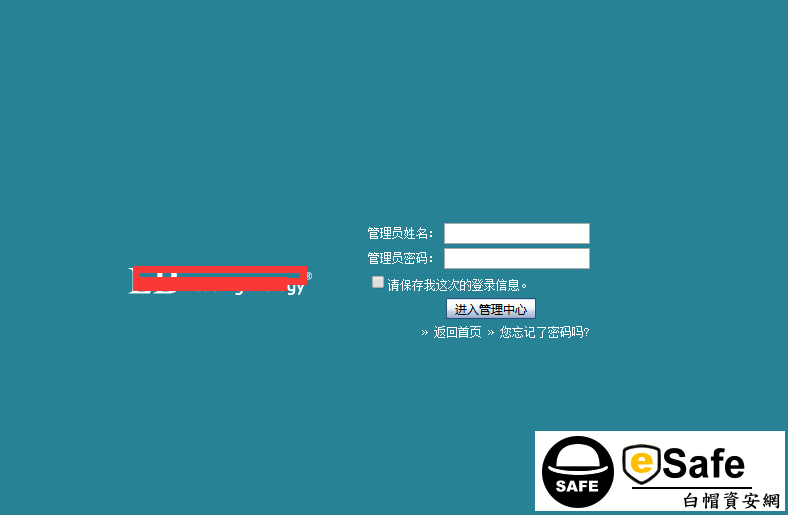

漏洞的修復,說的通俗點就是可以用xss拿到你管理員的登錄cookies並直接進行登錄後台

操作,也可以直接js觸發在後台post提交數據增加管理員用戶,從而拿到後台的管理地址和

權限。很多沒有見識過xss跨站漏洞的網站都不以為然,沒去理會這個xss漏洞問題,導致

後期網站出了問題才重視起來,數據可能被打包下載,一些平台會員的數據信息都會被洩露。

行了詳細的安全部署,對於網站圖片目錄的腳本權限也進行了PHP腳本限制運行,xss跨站

漏洞的修復,說的通俗點就是可以用xss拿到你管理員的登錄cookies並直接進行登錄後台

操作,也可以直接js觸發在後台post提交數據增加管理員用戶,從而拿到後台的管理地址和

權限。很多沒有見識過xss跨站漏洞的網站都不以為然,沒去理會這個xss漏洞問題,導致

後期網站出了問題才重視起來,數據可能被打包下載,一些平台會員的數據信息都會被洩露。

升級ecshop到最新版本,對網站安全進行加固,做好網站防篡改部署,以及詳細的檢測

網站是否存在網站木馬後門。

網站是否存在網站木馬後門。

如何修復ecshop漏洞,以及網站安全加固?

1、網站的後台目錄名盡量不要用默認的admin或guanli或houtai之類的名稱。

2、管理員的用戶名和密碼一定要設置的複雜一點,最好是大小寫字母數字+符號最低12位

的組合。

的組合。

3、對於sql注入以及xss跨站腳本攻擊和變量函數轉義的過濾措施,如果對程序代碼不熟悉

的話,建議找專業做網站安全的公司來處理,國內推薦eSafe白帽資安網公司,以及綠盟,啟蒙星辰

等專業的網站安全公司來處理.

的話,建議找專業做網站安全的公司來處理,國內推薦eSafe白帽資安網公司,以及綠盟,啟蒙星辰

等專業的網站安全公司來處理.

4、對於開源程序的ecshop代碼進行詳細的代碼審計和防護以及部署網站程序文件防竄改

,以及網站數據的備份機制來減少最低的損失。

,以及網站數據的備份機制來減少最低的損失。

5、如果網站找了二次開發的人員進行了功能上的修改,記得一定要告訴程序員嚴格過濾

非法參數的傳遞以及調用包含文件的函數和操作,不能把非法參數帶入sql查詢中,對一些

轉義函數上一定要嚴格使用。

非法參數的傳遞以及調用包含文件的函數和操作,不能把非法參數帶入sql查詢中,對一些

轉義函數上一定要嚴格使用。