某客戶的一台Linux主機 centos系統,主機上部署了多個PHP網站,前段時間

被機房安全警告,說是流量向外發包,本身客戶的主機帶寬就大,機房給到了500M,帶寬

最近幾天一直被佔滿,流量也比較異常,網站打開訪問緩慢,客戶無奈的找到我們,我們分

析是主機中了木馬後門,以及網站被上傳了webshell.

根據以上客戶主機的特徵,我們來進一步的分析與解決問題。

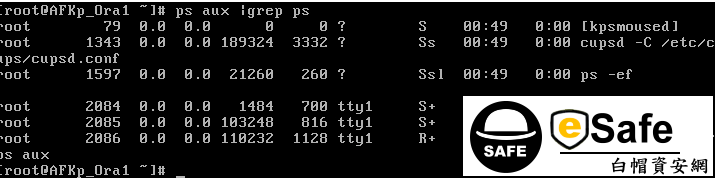

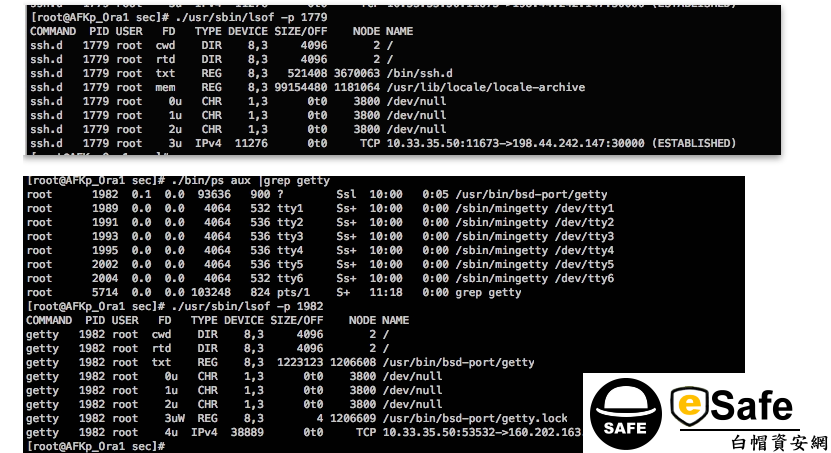

我們登錄客戶的linux主機,進行安全檢查,發現centos系統的PS文件被惡意替換,ps aux

|grep ps 如下圖所示:

|grep ps 如下圖所示:

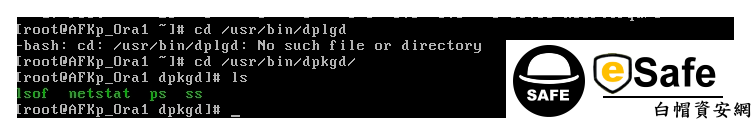

隨即我們查看該PS目錄,發現PS系統文件裡的4個文件被惡意替換了,時間還是2017年11.08

日的替換時間,下圖所示:eSafe白帽資安網公司是一家專注於:主機安全、網站安全、網站安全檢

測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服務提供商。

日的替換時間,下圖所示:eSafe白帽資安網公司是一家專注於:主機安全、網站安全、網站安全檢

測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服務提供商。

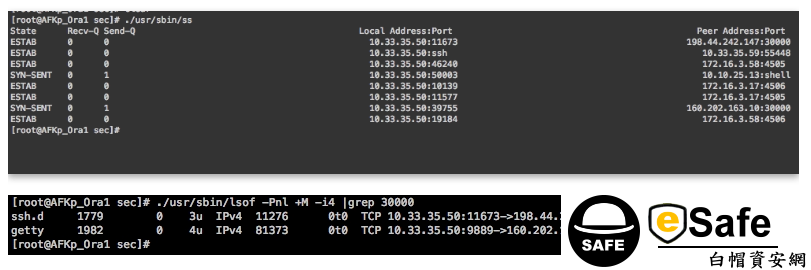

我們對替換的文件,拷貝到我們自己的安全主機裡,進行詳細的木馬檢測與分析,我們先

來看下socket的連接狀態。如下圖:

來看下socket的連接狀態。如下圖:

發現多個IP反向連接我們主機的6666端口,我們對IP進行溯源追蹤發現,這個IP還解析了

多個域名,看來這個木馬後門不簡單呀。域名如下:

多個域名,看來這個木馬後門不簡單呀。域名如下:

8759698jc.com

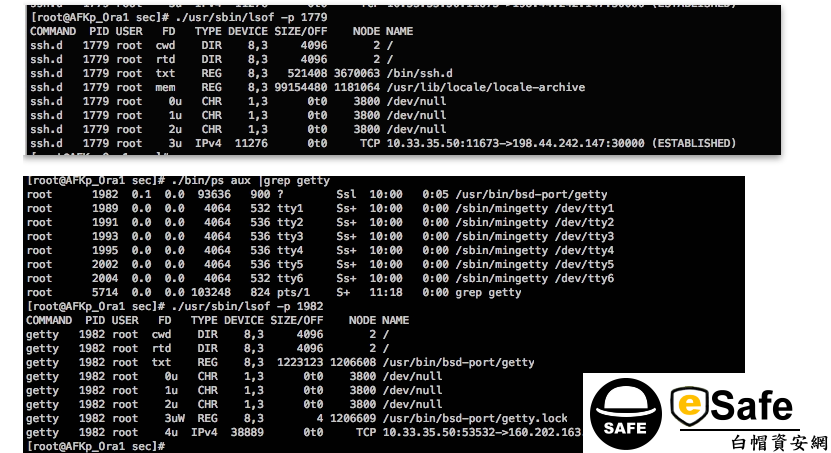

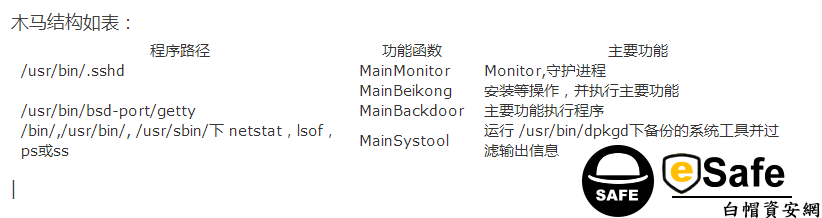

然後我們又詳細的對主機進行安全檢測,以及網站安全檢測發現,網站被上傳了惡意的木

馬腳本,以及一句話木馬後門腳本,通過對這些木馬後門的詳細分析,與前段時間互聯網流

行的木馬特徵相對應,也就是國外的一個DDOS木馬後門。下圖所示:

馬腳本,以及一句話木馬後門腳本,通過對這些木馬後門的詳細分析,與前段時間互聯網流

行的木馬特徵相對應,也就是國外的一個DDOS木馬後門。下圖所示:

木馬在linux系統裡的進程信息

清除linux主機木馬後門

一、殺掉惡意的進程.

二、把PS系統替換的文件,刪除掉,並從安全的主機系統裡拷貝一份過去。

三、刪除linux主機的啟動項:

四、刪除惡意的文件與目錄.

eSafe白帽資安網公司是一家專注於:主機安全、網站安全、網站安全檢測、網站漏洞修復,滲透測

試,安全服務於一體的網絡安全服務提供商。

試,安全服務於一體的網絡安全服務提供商。