JAVA 網站安全在互聯網的快速發展中,攻擊以及漏洞越來越多,像SSRF以及SQL注入漏

洞,都是java網站的最主要的攻擊,影響網站的整個網站,以及服務器安全。SSRF漏洞的存在大

部分是由於網站程序代碼從第三方網站獲取數據的同時,以及下載第三方主機的數據的時候沒

有對其進行詳細的過濾與安全限制,例如從第三方的URL地址去獲取文件,以及下載圖片到自己

主機裡,都會有可能形成SSRF攻擊。

關於SSRF網站漏洞實例:

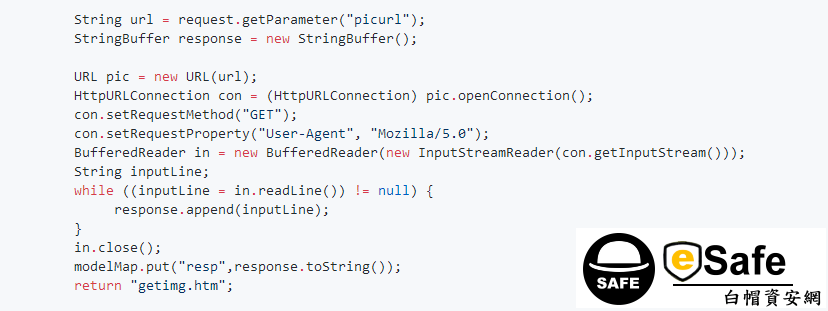

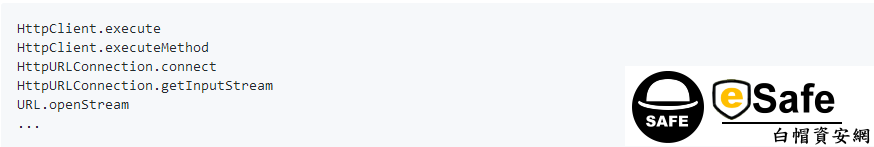

對網站裡的代碼安全進行審計,我們可以看到上面圖片中的代碼是從程序裡發起網站get請求,來

進行獲取遠程主機的圖片,以及文件,在進行代碼的安全審計的時候我們要進行詳細的安全檢

測該代碼,以及get請求應用到的變量函數。esafe安全公司是一家專注於:主機安全、網站安

全、網站安全檢測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服務提供商。

進行獲取遠程主機的圖片,以及文件,在進行代碼的安全審計的時候我們要進行詳細的安全檢

測該代碼,以及get請求應用到的變量函數。esafe安全公司是一家專注於:主機安全、網站安

全、網站安全檢測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服務提供商。

如何修復該SSRF網站漏洞呢?

建議如下:

1.在代碼裡進行安全的白名單限制,對第三方的主機以及網站地址進行過濾。

2.將客戶請求的錯誤信息停止響應

3.禁止一些沒必要的網站端口以及安全協議,僅允許http、https安全連接協議。

java網站的SQL注入漏洞

SQL注入,在java中是比較常見的,許多程序員在開發的同時並沒有對用戶輸入的數據進行安全限

制,而直接執行到主機端,當做sql語句來執行了,那麼sql注入如何被執行的呢?首先用戶有可

以輸入數據的地方,再一個用戶輸入的數據轉換成代碼,並拼接成了sql語句執行到了後台主機

裡,從而攻擊者就可以構造惡意sql語句進行對網站的攻擊。eSafe白帽資安網公司是一家專注於:主機

安全、網站安全、網站安全檢測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服務提供

商。

制,而直接執行到主機端,當做sql語句來執行了,那麼sql注入如何被執行的呢?首先用戶有可

以輸入數據的地方,再一個用戶輸入的數據轉換成代碼,並拼接成了sql語句執行到了後台主機

裡,從而攻擊者就可以構造惡意sql語句進行對網站的攻擊。eSafe白帽資安網公司是一家專注於:主機

安全、網站安全、網站安全檢測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服務提供

商。

SQL注入漏洞實例:

以MYSQL數據庫為架構的網站,如下的sql代碼。

select * from esafe.tw where id= ${id}

如果程序代碼裡沒有對用戶輸入的數據進行過濾,那麼就可以構造惡意代碼,像查詢管理員的語

句,查詢主機版本,以及查詢用戶密碼的語句。那麼該如何防止sql注入呢?修復如下:

句,查詢主機版本,以及查詢用戶密碼的語句。那麼該如何防止sql注入呢?修復如下:

mysql框架的sql語句代碼,在寫法上應該避免使用#{}以及動態的拼接代碼,PHP.ini開啟安全模

式,防止sql語句進一步的執行。

式,防止sql語句進一步的執行。