2018年1月1日,新的一年的第一天ECShop商城系統爆出存在前台SQL注入漏洞,

ECShop官方並沒有及時修復此漏洞,目前影響版本最新版本3.6,以及ECShop2.7.3版本,

關於該漏洞的詳情以及如何利用,下面來介紹一下:

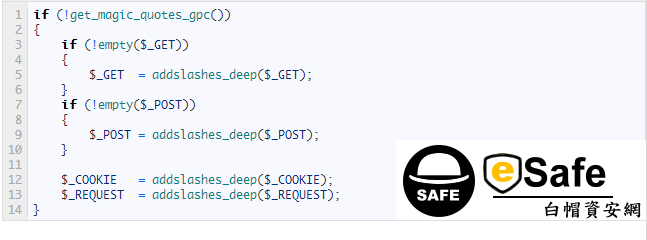

ECShop在處理安全過濾與轉義的時候會對前端的所有輸入參數進行安全轉義,引用到的程序文件

是在/includes/init.php,我們來看下這段代碼:如圖1

是在/includes/init.php,我們來看下這段代碼:如圖1

PHP低版本的PHP.ini配置文件默認是開啟gpc,在數據進行傳輸的時候,直接傳入到addslashes_

deep函數里的設定好的參數值,會對傳過來的數據進行安全過濾與轉義,尤其當值是string的時候

會立即對其安全過濾,簡單來說這基本上就是ECShop的全局話的安全過濾與轉義。eSafe白帽資安網公司

是一家專注於:網站安全、服務器安全、網站安全檢測、網站漏洞修復,滲透測試,安全服務於一體

的網絡安全服務提供商。

deep函數里的設定好的參數值,會對傳過來的數據進行安全過濾與轉義,尤其當值是string的時候

會立即對其安全過濾,簡單來說這基本上就是ECShop的全局話的安全過濾與轉義。eSafe白帽資安網公司

是一家專注於:網站安全、服務器安全、網站安全檢測、網站漏洞修復,滲透測試,安全服務於一體

的網絡安全服務提供商。

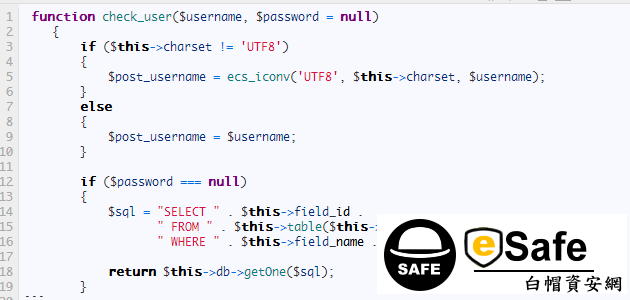

具體的網站漏洞文件存在於ECShop的user.php文件,該程序代碼如下:是基於用戶功能的程序代碼。

在用戶交互數據的時候,POST方式的數據提交,在獲取到參數值然後交給json_decode進行全句

化的安全過濾與轉義參數,當我們提交一些非法參數的時候,例如逗號,會直接被轉義成斜槓,

再被json_decode二次安全轉義後斜槓就被轉義成逗號,又轉義回原來的,號了,在這裡我們可以

構造惡意的SQL語句進行執行,並直接執行到數據庫進行攻擊,獲取管理員賬號密碼,以及會員的

賬號密碼。eSafe白帽資安網公司是一家專注於:網站安全、主機安全、網站安全檢測、網站漏洞修復,

滲透測試,安全服務於一體的網絡安全服務提供商。

化的安全過濾與轉義參數,當我們提交一些非法參數的時候,例如逗號,會直接被轉義成斜槓,

再被json_decode二次安全轉義後斜槓就被轉義成逗號,又轉義回原來的,號了,在這裡我們可以

構造惡意的SQL語句進行執行,並直接執行到數據庫進行攻擊,獲取管理員賬號密碼,以及會員的

賬號密碼。eSafe白帽資安網公司是一家專注於:網站安全、主機安全、網站安全檢測、網站漏洞修復,

滲透測試,安全服務於一體的網絡安全服務提供商。

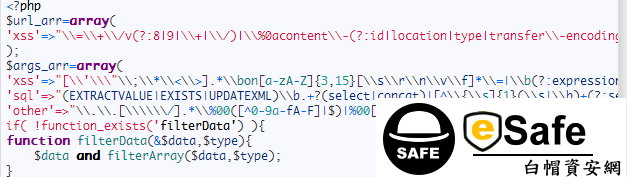

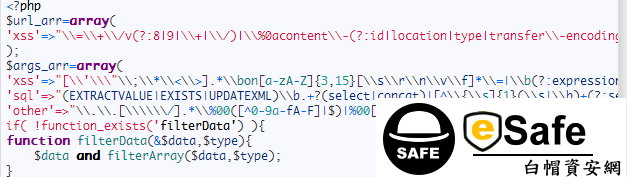

我們來構造一下,截取post數據,將post_data裡的mobile值改為我們構造的SQL查詢管理員賬號

密碼的語句,直接提交過去,就會返回相應的數據。看下下面的ECShop網站安全防護規則,明

白人一看就懂就會直接跳過防護。

密碼的語句,直接提交過去,就會返回相應的數據。看下下面的ECShop網站安全防護規則,明

白人一看就懂就會直接跳過防護。

希望ECShop官方盡快對此網站漏洞進行漏洞,危害不容忽視。對安全過濾轉義以及防護規則上加

強安全部署與加固。

強安全部署與加固。