我們eSafe白帽資安網在對網站,以及APP端進行網站安全檢測的時候發現很多公司網站以及業務

平台,APP存在著一些邏輯上的網站漏洞,有些簡簡單單的短信驗證碼可能就會給整個網站帶來很

大的經濟損失,很簡單的網站功能,比如用戶密碼找回上,也會存在繞過安全問題回答,或者繞

過手機號碼,直接修改用戶的賬戶密碼。

在短信炸彈,以及用戶密碼找回的網站漏洞上,我們來跟大家分享一下如何利用以及如何防範該

漏洞的攻擊。

漏洞的攻擊。

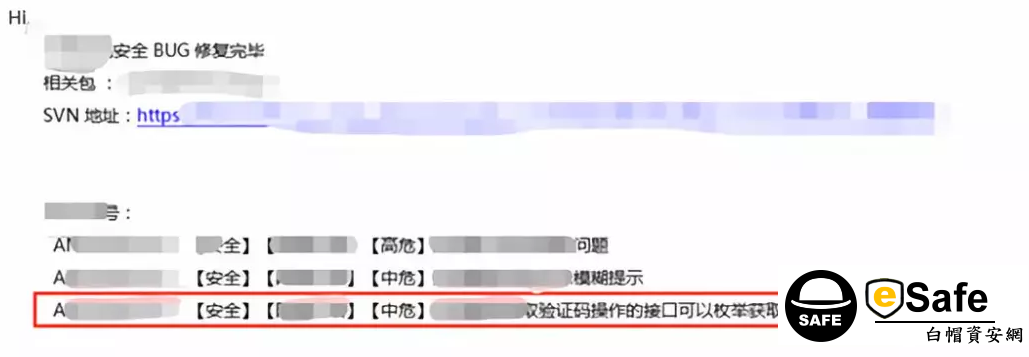

我們來看下之前對客戶網站進行的網站安全檢測的時候我們發現到的短信炸彈漏洞,由於客戶反

映註冊網站會員的時候會收到好幾條重複的驗證碼短信,甚至多次點擊提交也會導致收到好多條

驗證碼信息,隨即我們eSafe白帽資安網對其進行詳細的安全檢測,果然發現了問題,對註冊會員的時候

確實存在多次發送短信的情況,我們對提交的數據,GET,POST方式進行多次的安全測試,發現

post數據的時候,在smg值後面隨意添加任何參數,即可導致網站發送驗證碼短信到用戶手機上,

可以發送無數條短信,如果被攻擊者利用,那帶來的損失無法估量。

映註冊網站會員的時候會收到好幾條重複的驗證碼短信,甚至多次點擊提交也會導致收到好多條

驗證碼信息,隨即我們eSafe白帽資安網對其進行詳細的安全檢測,果然發現了問題,對註冊會員的時候

確實存在多次發送短信的情況,我們對提交的數據,GET,POST方式進行多次的安全測試,發現

post數據的時候,在smg值後面隨意添加任何參數,即可導致網站發送驗證碼短信到用戶手機上,

可以發送無數條短信,如果被攻擊者利用,那帶來的損失無法估量。

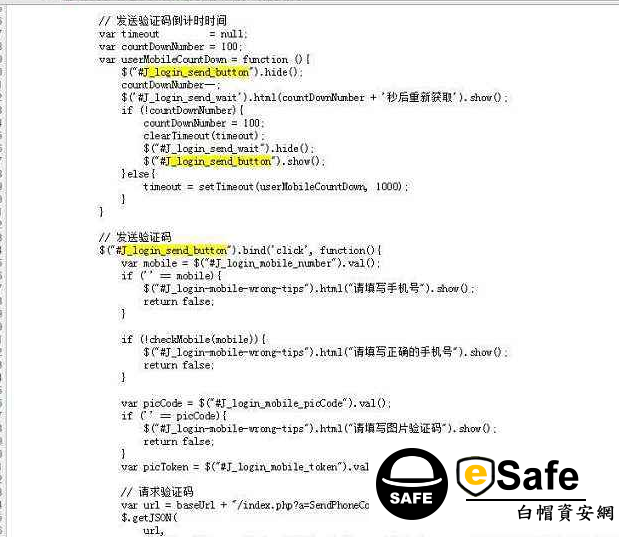

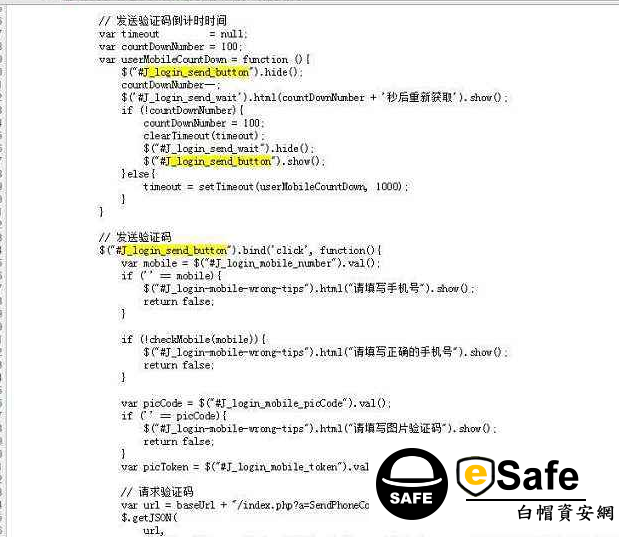

對於這次檢測出來的短信炸彈漏洞,首先分析代碼,從之前程序員寫的代碼裡看出,在用戶登錄

這個過程代碼裡沒有進行詳細的安全過濾,導致輸入用戶名密碼就可以發送驗證碼,再一個就是

程序員設計的過程中將測試的手機號碼都存放於數據庫裡,導致很多正常的用戶收到測試時候的

短信驗證碼。再一個漏洞產生的原因,就是程序代碼裡設計的初始化密碼為123456,導致在找回

密碼重置密碼的時候就會進行寫入數據庫,攻擊者利用撞庫就可以很容易的猜測到用戶的密碼。

這個過程代碼裡沒有進行詳細的安全過濾,導致輸入用戶名密碼就可以發送驗證碼,再一個就是

程序員設計的過程中將測試的手機號碼都存放於數據庫裡,導致很多正常的用戶收到測試時候的

短信驗證碼。再一個漏洞產生的原因,就是程序代碼裡設計的初始化密碼為123456,導致在找回

密碼重置密碼的時候就會進行寫入數據庫,攻擊者利用撞庫就可以很容易的猜測到用戶的密碼。

那麼該如何防範短信炸彈漏洞呢?

從網站安全的角度來分析,以及網站安全部署層面上看,在短信平台上可以做到防止短信無數發

送,現在阿里雲的短信平台,可以做到防止多次發送短信到用戶手機,一個手機號一天只能接收

5次短信的安全限制,再一個就是從程序代碼裡進行安全加固,對註冊的會員,進行判斷,如果

是一個IP,只能發送一條短信。用戶點擊獲取驗證碼前輸入圖文驗證碼,才能發送,間隔時間60

秒才能發送一條短信。

從網站安全的角度來分析,以及網站安全部署層面上看,在短信平台上可以做到防止短信無數發

送,現在阿里雲的短信平台,可以做到防止多次發送短信到用戶手機,一個手機號一天只能接收

5次短信的安全限制,再一個就是從程序代碼裡進行安全加固,對註冊的會員,進行判斷,如果

是一個IP,只能發送一條短信。用戶點擊獲取驗證碼前輸入圖文驗證碼,才能發送,間隔時間60

秒才能發送一條短信。

在整體的網站安全檢測中我們要提前告知客戶,我們在進行操作什麼,網站漏洞掃描,網站漏洞

利用,數據庫寫入刪除等比較重要的操作,都要事先跟客戶告知,提前對網站的數據進行整體的

安全備份,包括數據庫的備份,網站源代碼的備份。在滲透測試當中我們要先進行安全評估,整

體的安全檢測會不會給用戶帶來影響以及損失,盡可能的不要產生影響客戶網站訪問,以及業務

正常運轉。下一篇文章跟大家分享用戶密碼找回漏洞的利用與分析。

利用,數據庫寫入刪除等比較重要的操作,都要事先跟客戶告知,提前對網站的數據進行整體的

安全備份,包括數據庫的備份,網站源代碼的備份。在滲透測試當中我們要先進行安全評估,整

體的安全檢測會不會給用戶帶來影響以及損失,盡可能的不要產生影響客戶網站訪問,以及業務

正常運轉。下一篇文章跟大家分享用戶密碼找回漏洞的利用與分析。