DEDECMS 5.7最新版本,包括之前的5.6、5.5版本都受該漏洞的影響,織夢exploit算是

網站漏洞裡較高級別的漏洞了,許多企業網站,個人網站,都用的dedecms開發與設計,2018

年1月份被爆出可以任意修改管理員以及用戶的密碼漏洞,可導致網站後台被攻擊者登陸,進

而上傳網站木馬來進一步的獲取網站的管理權限,修改並篡改網站的首頁。

dedecms最新漏洞詳情

該漏洞涉及到前台member用戶密碼可以任意修改,以及任意用戶空密碼登陸,織夢後台管理員

密碼任意修改的漏洞。member前台用戶密碼修改主要是通過dedecms的用戶安全機制問題,當

用戶登陸的時候會記錄用戶的cookies,通過cookies可以繞過安全機制,直接登陸用戶的控制面

板。eSafe白帽資安網公司是一家專注於:網站安全、主機安全、網站安全檢測、網站漏洞修復,滲透測

試,安全服務於一體的網絡安全服務提供商。

密碼任意修改的漏洞。member前台用戶密碼修改主要是通過dedecms的用戶安全機制問題,當

用戶登陸的時候會記錄用戶的cookies,通過cookies可以繞過安全機制,直接登陸用戶的控制面

板。eSafe白帽資安網公司是一家專注於:網站安全、主機安全、網站安全檢測、網站漏洞修復,滲透測

試,安全服務於一體的網絡安全服務提供商。

那麼後台的管理員賬號密碼是怎麼被任意修改的呢?具體漏洞利用是根據前台的admin賬號的安

全機制來實現的,前台admin跟後台管理員的賬號同是admin的時候,就可以觸發該漏洞。我們

來操作一下:前台註冊一個賬號:名稱隨便,主要是為了獲取admin的cookies值,以便可以前台

登陸admin賬號。注冊並登陸剛才申請的賬號esafe,並訪問 http://www/member/index.php?uid=esafe

右鍵查看源碼查找last_vid_ckMD5這個的值是多少。並修改DedeUserID值為0000001,刷新訪問

該頁面http://www/member/index.php,如下圖所示:

全機制來實現的,前台admin跟後台管理員的賬號同是admin的時候,就可以觸發該漏洞。我們

來操作一下:前台註冊一個賬號:名稱隨便,主要是為了獲取admin的cookies值,以便可以前台

登陸admin賬號。注冊並登陸剛才申請的賬號esafe,並訪問 http://www/member/index.php?uid=esafe

右鍵查看源碼查找last_vid_ckMD5這個的值是多少。並修改DedeUserID值為0000001,刷新訪問

該頁面http://www/member/index.php,如下圖所示:

顯示已登陸了 admin的賬號了,登陸以後我們來改一下admin的賬號密碼。前台改的admin

密碼,也會同步到後台的admin管理員賬號上。那麼我們就可以用剛修改的密碼直接登陸網

站後台,進行提權即可。

如何修復dedecms漏洞?

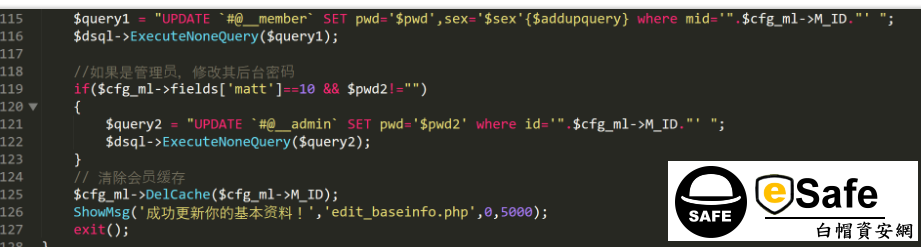

我們在對dedecms的源代碼進行安全分析的時候,發現member會員目錄下的edit_baseinfo.php

文件存在安全漏洞,也就是說前台admin賬號密碼修改後,會同步修改掉後台的管理員賬號

admin的密碼,也就是因為這個漏洞導致網站可以被攻擊者入侵,並篡改網站首頁。怎樣修改該

網站漏洞呢?eSafe白帽資安網公司是一家專注於:網站安全、主機安全、網站安全檢測、網站漏洞修

復,滲透測試,安全服務於一體的網絡安全服務提供商。

文件存在安全漏洞,也就是說前台admin賬號密碼修改後,會同步修改掉後台的管理員賬號

admin的密碼,也就是因為這個漏洞導致網站可以被攻擊者入侵,並篡改網站首頁。怎樣修改該

網站漏洞呢?eSafe白帽資安網公司是一家專注於:網站安全、主機安全、網站安全檢測、網站漏洞修

復,滲透測試,安全服務於一體的網絡安全服務提供商。

註釋掉member會員目錄下的index.php 第160行到165行的代碼,如下圖1所示:還有會員目錄下

的resetpassword.php這個代碼裡的第80-85行代碼進行註釋,可以修復DEDECMS的漏洞。

的resetpassword.php這個代碼裡的第80-85行代碼進行註釋,可以修復DEDECMS的漏洞。

目前dede官方暫時沒有發佈最新的漏洞補丁,請各大網站管理員按照上述的方法進行修復,最好

可以改掉管理員的賬號admin,改為其他名字,也可以防止被漏洞利用。

可以改掉管理員的賬號admin,改為其他名字,也可以防止被漏洞利用。