客戶的網站於近日收到了來自騰訊雲的安全告警,木馬文件事件通知!第一時間客戶聯繫到

我們eSafe白帽資安網,把騰訊雲提示的問題反饋給了我們安全技術部門,說是網站突然收到了騰訊雲的

郵件提醒,說什麼網站有木馬,主機也存後門文件。客戶以前從沒有對網站,以及主機進行

安全部署與加固,導致今天發生這樣的嚴重駭客入侵事件。

隨即我們與客戶進行網站主機的對接工作,主機的IP,以及SSH端口,root賬號密碼,包括網

站後台的賬號密碼都記錄下來,下面把騰訊雲提示有木馬的這個問題的處理,以及解決過程書面的

寫一下,希望能幫到遇到同樣問題的朋友,幫助他人也是在幫助我們自己。

站後台的賬號密碼都記錄下來,下面把騰訊雲提示有木馬的這個問題的處理,以及解決過程書面的

寫一下,希望能幫到遇到同樣問題的朋友,幫助他人也是在幫助我們自己。

我們來看下木馬文件事件通知的郵件:

尊敬的騰訊雲用戶,您好!

您的主機 10.135.181.200(開發商賬號:2672053389 instancd-id:ins-cvingm4i 地域:gz) 檢測

到存在未處理的 D:/wwwroot/www.feifei-china.com/data/cache/asd.php 木馬文件。您的服務

器疑似被駭客入侵,請即刻前往雲鏡控制台查看詳細信息。

到存在未處理的 D:/wwwroot/www.feifei-china.com/data/cache/asd.php 木馬文件。您的服務

器疑似被駭客入侵,請即刻前往雲鏡控制台查看詳細信息。

處理措施可參照:https://cloud.tencent.com/document/product/296/2223

建議開通雲鏡專業防護,降低被駭客入侵風險,獲得專家在線支持服務。

專業防護詳情可見 https://cloud.tencent.com/document/product/296/12236

開通專業防護 https://console.cloud.tencent.com/yunjing/index/upgrade

此致!

騰訊雲安全團隊

郵件圖片如下:

從郵件中得知,客戶的網站根目錄下的data目錄cache緩存文件下存在一個asd.php的木馬文件

,疑似是被駭客攻擊併入侵篡改了,我們立即登錄客戶的linux centos主機,發現確認存在上

述的文件,打開該文件發現是一段加密的代碼,base64位加密,通過我們對其解密發現該代碼

是一段惡意的腳本木馬,可以執行讀寫功能的腳本。根據我們多年的安全維護經驗,網站首頁

應該也被篡改了,果不其然我們在首頁index.html文件裡發現了問題,首頁的標題,描述,都被

篡改成了賭博網站的內容。

,疑似是被駭客攻擊併入侵篡改了,我們立即登錄客戶的linux centos主機,發現確認存在上

述的文件,打開該文件發現是一段加密的代碼,base64位加密,通過我們對其解密發現該代碼

是一段惡意的腳本木馬,可以執行讀寫功能的腳本。根據我們多年的安全維護經驗,網站首頁

應該也被篡改了,果不其然我們在首頁index.html文件裡發現了問題,首頁的標題,描述,都被

篡改成了賭博網站的內容。

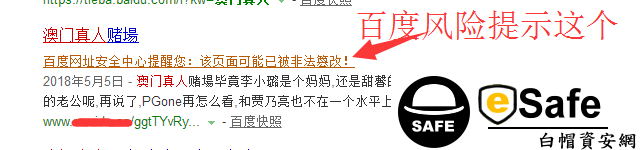

緊接著我們查看客戶網站在百度的收錄情況,竟然發現客戶的網站首頁被改成了賭博的內容,

並且還被百度風險提示什麼,百度網址安全中心提醒您:該頁面可能已被非法篡改!如下圖所

示:

並且還被百度風險提示什麼,百度網址安全中心提醒您:該頁面可能已被非法篡改!如下圖所

示:

還發現一個問題就是從百度搜索點擊進去,網站會直接跳轉到賭博網站上去。360提醒說是未

經證實的博彩賭博網站,您訪問的網站含有未經證實的境外博彩或非法賭博的相關內容,可

能給您造成財產損失,請您謹慎訪問。點忽略廣告,繼續,就會跳轉到賭博網站上去了。

經證實的博彩賭博網站,您訪問的網站含有未經證實的境外博彩或非法賭博的相關內容,可

能給您造成財產損失,請您謹慎訪問。點忽略廣告,繼續,就會跳轉到賭博網站上去了。

我們對客戶的網站程序代碼進行人工的安全檢測,包括網站的漏洞檢測,網站木馬後門檢測,

首頁加密代碼的安全檢測,發現網站存在任意文件上傳漏洞,在後台管理目錄下有個tupianfile.php

可以繞過管理員登錄,普通訪問用戶就可以直接POST數據過去,並上傳任意文件到網站目錄

下,導致網站被駭客上傳了webshell,利用主機的默認配置,直接主機提權拿到root權限。

至此我們安全技術人員對該上傳漏洞進行了修復與加固。對存在網站裡的木馬後門也進行了強

制刪除,並做好網站安全部署,對圖片目錄,以及html頁面的目錄,images,css,data緩存文件

限制了PHP腳本文件的執行權限,部署網站防篡改方案,問題得以最終的解決。

首頁加密代碼的安全檢測,發現網站存在任意文件上傳漏洞,在後台管理目錄下有個tupianfile.php

可以繞過管理員登錄,普通訪問用戶就可以直接POST數據過去,並上傳任意文件到網站目錄

下,導致網站被駭客上傳了webshell,利用主機的默認配置,直接主機提權拿到root權限。

至此我們安全技術人員對該上傳漏洞進行了修復與加固。對存在網站裡的木馬後門也進行了強

制刪除,並做好網站安全部署,對圖片目錄,以及html頁面的目錄,images,css,data緩存文件

限制了PHP腳本文件的執行權限,部署網站防篡改方案,問題得以最終的解決。

接下來就是提交反饋給騰訊雲,以及百度網址安全中心,說網站已經清除木馬,以及跳轉賭博

網站的代碼也已徹底的清除,網站漏洞也修復了,請百度,以及騰訊雲盡快解除對網站的紅色

風險提示。

網站的代碼也已徹底的清除,網站漏洞也修復了,請百度,以及騰訊雲盡快解除對網站的紅色

風險提示。